В октябре 2024 года специалисты «Лаборатории Касперского» обнаружили новую вредоносную программу, которая использует уязвимый драйвер ThrottleStop.sys для отключения антивирусных решений. Атака, зафиксированная в Бразилии, демонстрирует, как злоумышленники применяют технику BYOVD (Bring Your Own Vulnerable Driver) для обхода защитных механизмов и последующего запуска шифровальщика MedusaLocker.

Описание

Как работает атака

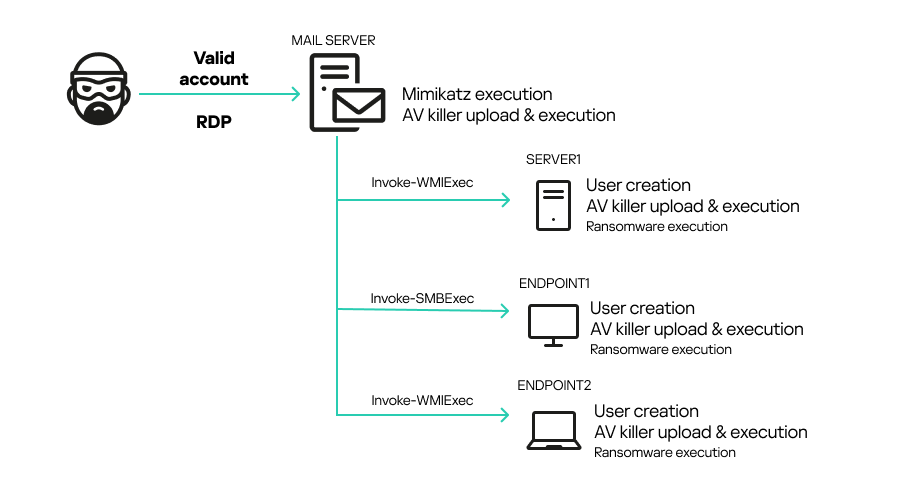

Атакующие получили доступ к корпоративной сети через уязвимый SMTP-сервер, используя действующие учетные данные RDP. После проникновения они применили Mimikatz для извлечения NTLM-хэшей других пользователей, что позволило им перемещаться по сети с помощью методов Pass-the-Hash и инструментов Invoke-WMIExec.ps1 и Invoke-SMBExec.ps1.

Основной целью злоумышленников было отключение антивирусного ПО на зараженных устройствах. Для этого они использовали связку из двух файлов: ThrottleBlood.sys (модифицированная версия легитимного драйвера ThrottleStop.sys) и All.exe (вредоносный инструмент AV Killer).

Драйвер ThrottleStop.sys, разработанный компанией TechPowerUp, предназначен для оптимизации работы процессора, но злоумышленники нашли в нем уязвимость (CVE-2025-7771), позволяющую читать и записывать данные в физическую память. Эту возможность они использовали для перехвата функций ядра и принудительного завершения процессов антивирусов.

Механизм обхода защиты

AV Killer сначала загружает драйвер через API диспетчера служб, затем определяет базовый адрес ядра Windows (ntoskrnl.exe) и находит функции, необходимые для манипуляции процессами. Используя уязвимость в драйвере, зловред внедряет шелл-код в ядро системы, позволяющий вызывать функции PsLookupProcessById и PsTerminateProcess из пользовательского режима.

Программа содержит жестко заданный список процессов антивирусов, включая решения от Avast, Bitdefender, ESET, Kaspersky, McAfee и Microsoft Defender. После обнаружения целевого процесса AV Killer завершает его, а если служба пытается перезапуститься - повторяет атаку, блокируя работу защиты в реальном времени.

Кто в зоне риска?

По данным «Лаборатории Касперского», атаки с использованием AV Killer фиксируются с октября 2024 года. Основные жертвы - организации в России, Беларуси, Казахстане, Украине и Бразилии. Чаще всего злоумышленники применяют этот инструмент в связке с шифровальщиками, такими как MedusaLocker.

Техника BYOVD остается популярной среди киберпреступников из-за сложности ее обнаружения. Однако своевременное обновление систем и грамотная настройка защиты позволяют минимизировать риски подобных атак. Решения Kaspersky Endpoint Security уже содержат механизмы, блокирующие действия инструментов типа AV Killer, но важно дополнять их другими мерами безопасности.

Индикаторы компрометации

SHA1

- 0a15be464a603b1eebc61744dc60510ce169e135

- 82ed942a52cdcf120a8919730e00ba37619661a3

- 86a2a93a31e0151888c52dbbc8e33a7a3f4357db

- 987834891cea821bcd3ce1f6d3e549282d38b8d3

- c0979ec20b87084317d1bfa50405f7149c3b5c5f

- d5a050c73346f01fc9ad767d345ed36c221baac2

- dcaed7526cda644a23da542d01017d48d97c9533

- eff7919d5de737d9a64f7528e86e3666051a49aa

- f02daf614109f39babdcb6f8841dd6981e929d70