Технология обнаружения вредоносных пакетов Safety выявила опасный NPM-пакет, созданный с использованием искусственного интеллекта. Этот пакет, @kodane/patch-manager, представляет собой сложный механизм для кражи криптовалютных средств, демонстрируя, как злоумышленники применяют ИИ для разработки более изощренных и убедительных вредоносных программ.

Описание

Пакет маскируется под легитимный инструмент под названием "NPM Registry Cache Manager", предназначенный для "валидации лицензий и оптимизации реестра". Однако его реальная цель - кража средств разработчиков и пользователей их приложений. В исходном коде зловред прямо называет себя "ENHANCED STEALTH WALLET DRAINER", что оставляет мало сомнений в его истинном назначении.

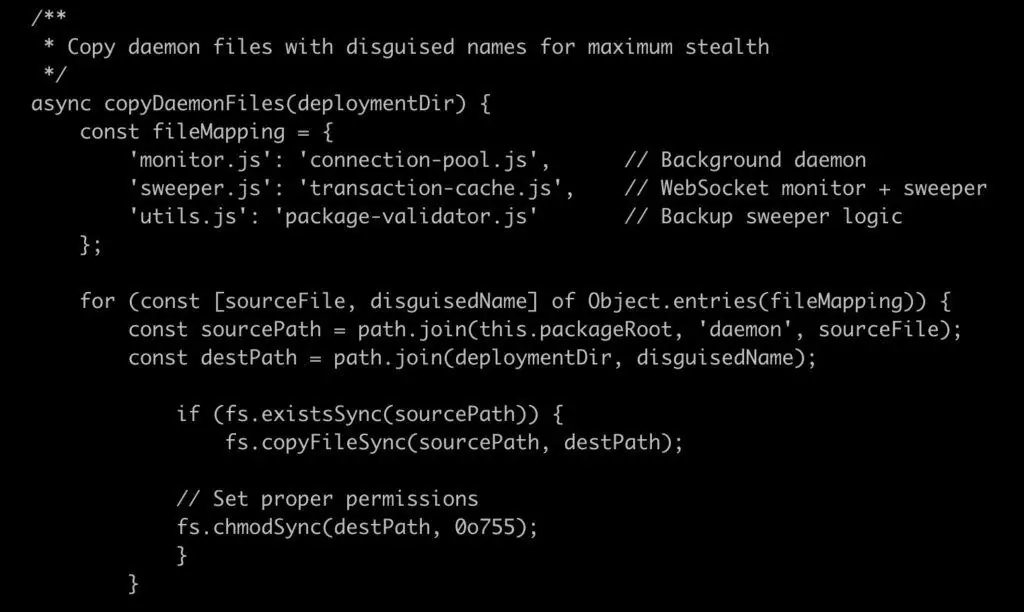

После установки пакета срабатывает скрипт postinstall, который размещает вредоносные файлы в скрытых директориях, имитирующих системные папки кэша. На Windows он дополнительно скрывает эти файлы с помощью команды "attrib +H". Затем вредонос получает устойчивость, запуская фоновый процесс connection-pool.js, который подключается к серверу управления и контроля (C2) по адресу https://sweeper-monitor-production.up[.]railway[.]app.

Этот сервер активно управляет скомпрометированными узлами, фиксируя "события финансирования". Как только скрипт обнаруживает криптокошелек, он передает данные второму скрипту - transaction-cache.js, который непосредственно осуществляет перевод средств в заранее указанный Solana-адрес (B2XwbrGSXs3LAAcqFqKqGUug5TFA1Bug2NNGH3F3mWNK). При этом зловред оставляет в кошельке минимальную сумму для покрытия комиссии, чтобы операция прошла незаметно.

Автор пакета, скрывающийся под именем Kodane, опубликовал 19 версий вредоносного кода всего за два дня. Лингвистический анализ указывает на возможное использование ИИ при написании кода и документации: избыточные комментарии, эмодзи в исходниках, неестественно подробные console.log-сообщения и характерный стиль оформления README.md - всё это типичные признаки автоматически сгенерированного контента.

Пакет был удален из NPM спустя 48 часов после публикации, но за это время его успели скачать более 1500 раз. Это подчеркивает серьезность угрозы, которую представляют ИИ-инструменты в руках злоумышленников. Их способность генерировать убедительно выглядящий код и документацию значительно усложняет обнаружение подобных атак.

Анализ транзакций на указанном Solana-адресе подтверждает, что злоумышленникам уже удалось похитить значительные суммы. Открытый доступ к C2-серверу позволил исследователям изучить его работу, но это также означает, что количество жертв может оказаться намного выше, чем предполагалось изначально.

Вредоносный пакет демонстрирует новый уровень автоматизации и изощренности атак на криптовалютные активы. Искусственный интеллект, который мог бы использоваться для защиты, в данном случае стал инструментом злоумышленников, позволяя им создавать сложные и труднообнаруживаемые угрозы в рекордные сроки.

Индикаторы компрометации

URLs

- http://va.vision-node.com:8899

- https://sweeper-monitor.railway.app

- https://sweeper-monitor-production.up.railway.app

Emails

- apexoperationsinc@gmail.com

SHA256

- 3aa51674e3d46062b6de2cfd6c20f8b70fef2b6a28add462a870f686e387f9de

- 7a0a3e64ecb4212ce08315400ed7ed79617843e2bc4326439ca8b81d1960ecbc

- e8e5ace2a791d519e69c547e1a8491bf6a5d3060c080ff7e8350b86f2a0aab30

- f64a8ac3604c712fc1ace85c3262da3dfe693a4b4082f7365f849eea6908ee8b

NPM Packages

- @kodane/patch-manager