Эксперты AhnLab Security Intelligence Center (ASEC) предупредили о новой волне кибератак, в ходе которых злоумышленники распространяют вредоносное ПО для нелегального использования интернет-трафика пользователей (proxyware). Целью атак стали пользователи, ищущие бесплатные сервисы для скачивания видео с YouTube. Об этом сообщается в последнем отчете южнокорейского исследовательского центра, зафиксировавшего многочисленные случаи заражения в стране.

Описание

Атаки, получившие название "proxyjacking", заключаются в тайной установке на компьютеры жертв специального ПО, которое переправляет часть их интернет-трафика через зараженную систему в пользу злоумышленников. Последние получают финансовую выгоду от продажи этого трафика сторонним лицам, в то время как пользователи сталкиваются с замедлением скорости соединения и рисками утечки данных. Основным распространяемым вредоносом является DigitalPulse, ранее использовавшийся в масштабных кампаниях 2023 года, однако также фиксируются случаи распространения ПО Honeygain.

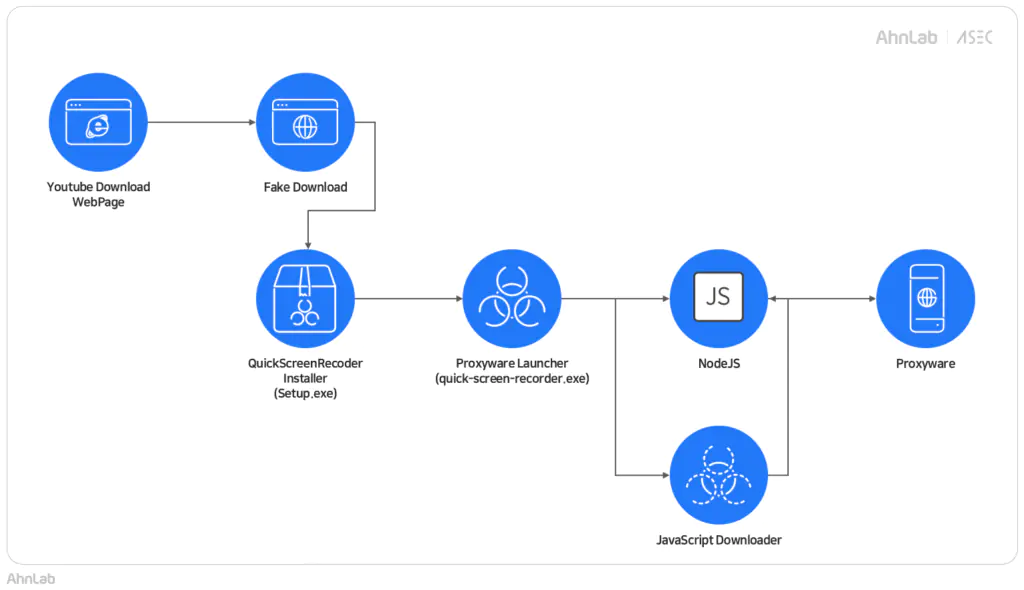

Механизм заражения, по данным ASEC, использует уловки социальной инженерии. Пользователи, ищущие в поисковых системах способы бесплатного скачивания контента с YouTube, попадают на поддельные сайты. Эти ресурсы, внешне напоминающие легальные сервисы, предлагают ввести URL видео и нажать кнопку "Download Now". Вместо ожидаемого файла пользователь перенаправляется на рекламные страницы или получает вредоносный установщик.

Особую тревогу вызывает использование злоумышленниками платформы GitHub для хранения вредоносных файлов. Аналитики обнаружили несколько репозиториев, содержащих опасное ПО. Сами вредоносы маскируются под легитимные программы, например, под установщик видеорекордера "QuickScreenRecoder" (файл quick-screen-recorder.exe). При запуске файл инициирует выполнение PowerShell-скрипта, который проводит проверку на наличие песочниц или виртуальных машин, а затем приступает к установке proxyware.

Процесс заражения включает несколько этапов: установку NodeJS, загрузку вредоносного JavaScript-кода и его регистрацию в планировщике задач Windows под видом системного процесса "DefragDiskCleanup". Этот код связывается с командным сервером злоумышленников, передает информацию о системе и, в зависимости от ответа, загружает дополнительные компоненты. Финал цепочки - исполнение PowerShell-команды, устанавливающей proxyware (DigitalPulse или Honeygain).

В случае с Honeygain вредонос регистрирует в системе библиотеку "hgsdk.dll" и создает задачу для запуска программы "FastCleanPlus.exe", которая активирует функции кражи трафика, используя API-ключ злоумышленников. Эксперты подчеркивают, что само ПО DigitalPulse и Honeygain является легальным при добровольном использовании, однако в руках киберпреступников превращается в инструмент незаконного обогащения.

Масштаб угрозы остается значительным. По данным компании LevelBlue, в 2023 году только DigitalPulse заразил более 400 000 компьютеров под управлением Windows. Текущая кампания, хотя и использует новый цифровой сертификат, распространяет тот же опасный софт. Аналогия с криптоджекингом (незаконным майнингом криптовалют) очевидна: оба типа атак эксплуатируют ресурсы жертв ради прибыли злоумышленников, но вместо вычислительных мощностей процессора здесь крадется интернет-канал.

Индикаторы компрометации

URLs

- https://d17b7mkheg0tx6.cloudfront.net/FirmwareUpdate.exe

- https://d17b7mkheg0tx6.cloudfront.net/KB8241660.ps1

- https://d1kxwjqxc4unl0.cloudfront.net/KB3457229.ps1

- https://d1kxwjqxc4unl0.cloudfront.net/NetworkSpeedStatus.exe

- https://d24c5955rpu08d.cloudfront.net/FastCleanPlus.zip

MD5

- 01a2eb2c3d07121a6acee9336f6716ec

- 0310c2987666e5468cca3909042cf666

- 1aea1442bbbec8cee28d5fdc0961c130

- 1c6fa070cfec5dbf9a4aa55732e145d6

- 1e2b800cda9a133f51ad40ea5a836d29