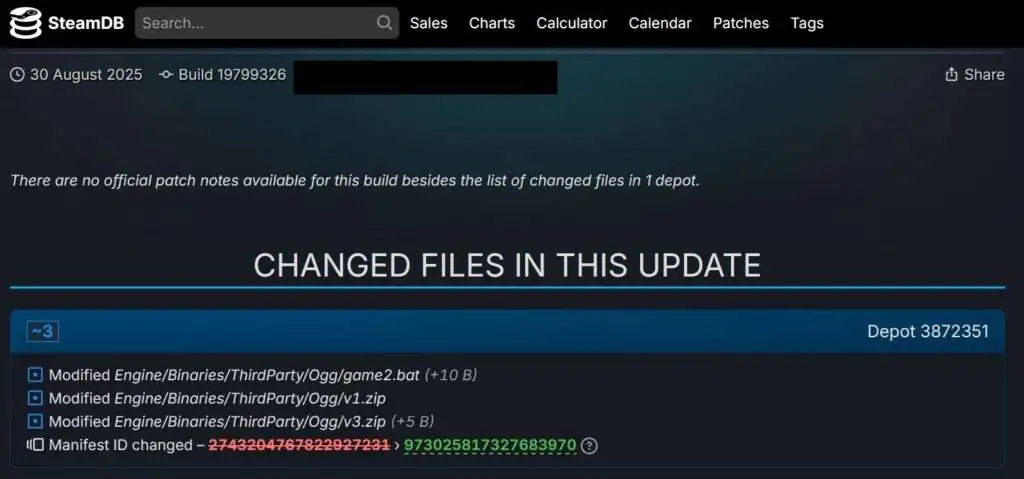

Игра BlockBlasters, доступная в магазине Steam, распространяла вредоносное программное обеспечение под видом официального обновления. По данным анализа специалистов G DATA MXDR, выпущенный 30 августа 2025 года патч (сборка 19799326) содержал скрытые функции сбора конфиденциальной информации с компьютеров пользователей. Среди похищаемых данных - учетные записи Steam, данные браузеров и информация, связанная с криптовалютными кошельками.

Описание

BlockBlasters, двухмерный платформер-шутер от студии Genesis Interactive, был выпущен 31 июля 2025 года и первоначально получил позитивные отзывы. Однако уже через месяц злоумышленники воспользовались механизмом обновления игры для распространения вредоносного кода. Это уже не первый случай заражения игр на платформе Steam в 2025 году - ранее похожие инциденты были зафиксированы с играми PirateFi и Chemia.

Вредоносная активность начинается с выполнения BAT-файла (game2.bat), который маскируется под легитимный процесс игры. На первом этапе скрипт собирает IP-адрес и данные о местоположении пользователя, проверяет наличие антивирусных продуктов в системе и извлекает учетные данные Steam. Затем информация отправляется на управляющий сервер (C2) по адресу 203[.]188[.]171[.]156:30815.

Для усложнения анализа и предотвращения обнаружения основные полезные нагрузки злоумышленники упаковали в архивы, защищенные паролем «121». Если в системе не обнаружено активных антивирусных решений, кроме Windows Defender, скрипт распаковывает архив v1.zip и запускает VBS-скрипты (launch1.vbs и test.vbs), которые, в свою очередь, выполняют дополнительные пакетные файлы.

Один из них, test.bat, собирает данные об установленных расширениях браузеров и криптокошельках. Другой, 1.bat, добавляет папку игры в список исключения Microsoft Defender, что позволяет вредоносным файлам избегать проверки. Затем распаковывается архив v3.zip, содержащий два исполняемых файла: Client-built2.exe и Block1.exe.

Client-built2.exe представляет собой бэкдор, написанный на Python, который устанавливает соединение с C2-сервером. Block1.exe - это StealC, вредоносная программа-похититель данных, которая ищет и извлекает информацию из браузеров Google Chrome, Brave и Microsoft Edge. Для сокрытия строк и API StealC использует устаревшее RC4-шифрование.

По данным телеметрии SteamDB и Gamalytic, на момент анализа игру установили более ста пользователей, а одновременно в неё играли от одного до четырёх человек. Вскоре после обнаружения угрозы игра была помечена как подозрительная, а затем полностью удалена из магазина Steam.

Особенный резонанс вызвал случай, когда во время стрима, проводившегося в рамках сбора средств на лечение онкологического заболевания, у ведущего в прямом эфире была заражена система. Этот инцидент напомнил сообществу, что киберугрозы наносят реальный ущерб реальным людям, а не являются просто абстрактными цифрами в отчетах.

Проблема вредоносных обновлений в игровых платформах остается актуальной. Пользователям рекомендуется соблюдать осторожность при установке контента, использовать надежные антивирусные решения и регулярно проверять систему на наличие подозрительной активности.

Индикаторы компрометации

IPv4 Port Combinations

- 203.188.171.156:30815

SHA256

- 17c3d4c216b2cde74b143bfc2f0c73279f2a007f627e3a764036baf272b4971a

- 3766a8654d3954c8c91e658fa8f8ddcd6844a13956318242a31f52e205d467d0

- 59f80ca5386ed29eda3efb01a92fa31fb7b73168e84456ac06f88fdb4cd82e9e

- aa1a1328e0d0042d071bca13ff9a13116d8f3cf77e6e9769293e2b144c9b73b3

- b2f84d595e8abf3b7aa744c737cacc2cc34c9afd6e7167e55369161bc5372a9b

- c3404f768f436924e954e48d35c27a9d44c02b7a346096929a1b26a1693b20b3

- e4cae16e643a03eec4e68f7d727224e0bbf5415ebb0a831eb72cb7ff31027605