В динамичном мире киберугроз исчезновение зловреда редко бывает окончательным. Ярким примером стал троянец XWorm, который, считавшийся заброшенным после прекращения поддержки разработчиком в 2024 году, неожиданно возродился в новой версии V6.0. Аналитики Trellix ARC зафиксировали активную кампанию по распространению обновленного вредоносного ПО, демонстрирующего значительную эволюцию возможностей.

Описание

История XWorm началась в 2022 году, когда он быстро заработал репутацию эффективного инструмента для киберпреступников. Его модульная архитектура, построенная вокруг основного клиента и специализированных компонентов-плагинов, обеспечивала универсальность для различных целей - от кражи данных до системного контроля и постоянного наблюдения. После того как оригинальный разработчик под псевдонимом XCoder неожиданно удалил свои аккаунты в Telegram, оставив версию V5.6 как финальную, в криминальной среде наступил период неразберихи. Появились модифицированные и троянизированные сборки, эксплуатировавшие начинающих злоумышленников. Обнаруженная уязвимость удаленного выполнения кода в версиях до V5.6 окончательно убедила многих экспертов в завершении эпохи XWorm.

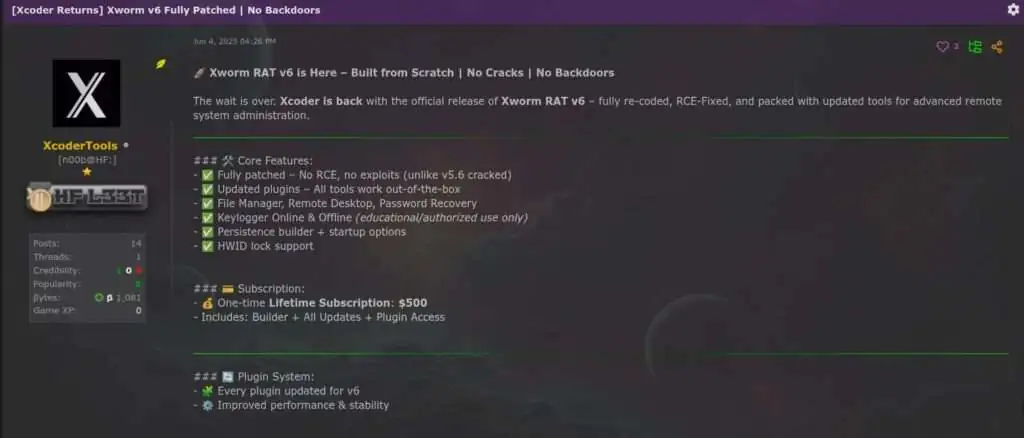

Однако 4 июня 2025 года на форуме hackforums.net появилось сообщение от аккаунта XCoderTools, анонсирующее выпуск XWorm V6.0 с исправлением уязвимости и другими критическими обновлениями. Хотя подлинность нового разработчика вызвала скепсис, появление образцов в VirusTotal подтвердило реальность угрозы. Для координации были созданы Telegram-каналы, которые регулярно блокируются, что вынудило злоумышленников создать резервную группу в Signal.

Кампания распространения демонстрирует продуманную многоэтапную атаку. Вредоносный JavaScript-файл, часто доставляемый через фишинговые письма, инициирует PowerShell-скрипт, который отключает антивирусный интерфейс AMSI и развертывает инжектор для внедрения клиента XWorm в легитимный процесс Windows. Конечная нагрузка - клиент V6.0 - соединяется с командным сервером используя измененный ключ шифрования.

Ключевой особенностью XWorm остается система плагинов - дополнительных модулей в формате DLL, которые выполняют специфические вредоносные функции после активации основного клиента. Плагины хранятся в системном реестре Windows, сжимаются с помощью gzip и шифруются, что осложняет их обнаружение. Аналитики Trellix выделили несколько категорий плагинов: RemoteDesktop для удаленного управления, WindowsUpdate и Stealer для кражи учетных данных, FileManager для манипуляций с файловой системой, Shell для выполнения команд и Webcam для скрытой записи с веб-камеры.

Особого внимания заслуживает плагин Ransomware, реализующий функционал шифровальщика. При активации оператор может настроить изображение-вымогатель, адрес Bitcoin для оплаты и контактный email. Алгоритм шифрования использует AES-CBC с ключами, производными от идентификатора клиента. После шифрования файлов с расширением .ENC на рабочем столе появляется HTML-файл с инструкциями по восстановлению. Анализ кода выявил совпадения с ранним шифровальщиком NoCry, что указывает на возможное заимствование технологий.

Для обеспечения устойчивости злоумышленники используют сложные методы, включая создание скриптов, которые реализуют несколько техник персистентности: добавление в автозагрузку через разделы реестра Run, использование сценариев входа и даже модификация ResetConfig.xml для выживания при сбросе системы к заводским настройкам. Последняя техника ранее наблюдалась в других угрозах, таких как Pulsar RAT.

Современные версии XWorm демонстрируют изощренные методы обхода защитных механизмов браузеров. Плагины merged.dll и SystemCheck.Merged.dll специально разработаны для противодействия улучшенной безопасности Chrome v20, используя инжекцию DLL или запуск специальных утилит для извлечения пользовательских данных.

Ситуация осложняется появлением взломанных сборок XWorm V6.0, распространяемых конкурирующими группами, такими как Celestial Project. Некоторые модифицированные версии содержат дополнительные плагины, включая Rootkit для сокрытия процессов и ResetSurvival для повышенной живучести. Примечательно, что некоторые сборки сами оказались заражены XWorm, создавая парадоксальную ситуацию, когда злоумышленники становятся жертвами собственного инструмента.

Возрождение XWorm V6 с расширенным арсеналом плагинов напоминает, что современные угрозы требуют многоуровневой защиты. Простого предотвращения недостаточно - необходимы системы обнаружения и реагирования, способные выявлять вредоносное поведение после компрометации. Эффективная защита должна включать мониторинг сети для обнаружения взаимодействия с командными серверами, анализ конечных точек для выявления подозрительной активности и проактивные механизмы для блокировки начальных векторов атаки.

Индикаторы компрометации

SHA256

- 000185a17254cd8863208d3828366ec25ddd01596f18e57301355d4a33eac242

- 0c2bf36dd9ccb3478c8d3dd7912bcfc1f5d910845446e1adfd1e769490287ab4

- 1990659a28b2c194293f106e98f5c5533fdad91e50fdeb1a9590d6b1d2983ada

- 2b507d3ae01583c8abf4ca0486b918966643159a7c3ee7adb5f36c7bd2e4d70e

- 31376631aec4800de046e1400e948936010d9bbedec91c45ae8013c1b87564d0

- 33ee1961e302da3abc766480a58c0299b24c6ed8ceeb5803fa857617e37ca96e

- 4ce4dc04639d673f0627afc678819d1a7f4b654445ba518a151b2e80e910a92c

- 4d225af71d287f1264f3116075386ac2ce9ee9cd26fb8c3a938c2bf50cca8683

- 5123b066f4b864e83bb14060f473cf5155d863f386577586dd6d2826e20e3988

- 5314c7505002cda1e864eced654d132f773722fd621a04ffd84ae9bc0749b791

- 570e4d52b259b460aa17e8e286be64d5bada804bd4757c2475c0e34a73aeb869

- 64cbbbf90fe84eda1a8c2f41a4d37b1d60610e7136a02472a72c28b6acadc2fc

- 6a0c1f70af17bd9258886f997bb43266aa816ff24315050bbf5f0e473d059485

- 760a3d23ee860cf2686a3d0ef266e7e1ad835cc8b8ce69bfe68765c247753c6b

- 8106b563e19c946bd76de7d00f7084f3fc3b435ed07eb4757c8da94c89570864

- 8514a434b50879e2b8c56cf3fd35f341e24feae5290fa530cc30fae984b0e16c

- 8d04215c281bd7be86f96fd1b24a418ba1c497f5dee3ae1978e4b454b32307a1

- 995869775b9d43adeb7e0eb34462164bcfbee3ecb4eda3c436110bd9b905e7ba

- b314836a3ca831fcb068616510572ac32e137ad31ae4b3e506267b429f9129b1

- d46bb31dc93b89d67abffe144c56356167c9e57e3235bfb897eafc30626675bb

- df0096bd57d333ca140331f1c0d54c741a368593a4aac628423ab218b59bd0bb

- f279a3fed5b96214d0e3924eedb85907f44d63c7603b074ea975d1ec2fdde0b4