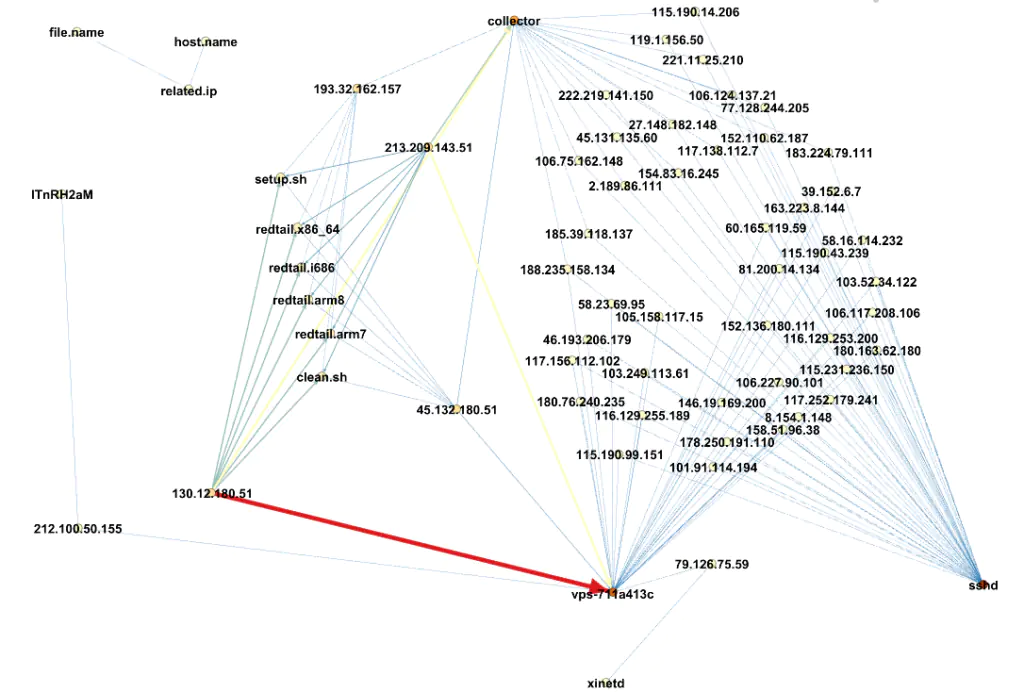

Исследователи в области кибербезопасности постоянно ищут новые методы анализа данных для обнаружения скрытых угроз. Один из специалистов, эксплуатирующий сенсор DShield, представил нестандартный подход, применив инструмент визуализации графов Gephi для изучения взаимосвязей в данных о кибератаках. Анализ, охвативший последние 30 дней, позволил наглядно выявить скоординированную активность злоумышленников и распространение конкретных семейств вредоносного ПО.

Описание

В основе исследования лежали данные, собранные сенсором DShield и сохраненные в стеке ELK (Elasticsearch, Logstash, Kibana). Для извлечения и подготовки информации использовался новый язык запросов ES|QL в Kibana. Ключевым фильтром в запросах было условие "event.reference == "no match"", которое отсеивало известные исследовательские IP-адреса, помеченные Logstash. Это позволило сфокусироваться на потенциально враждебной активности.

Первый запрос был нацелен на получение связей между исходным IP-адресом злоумышленника, именем загружаемого файла и именем хоста-сенсора, который этот файл перехватил. Второй запрос дополнительно извлек хеши файлов. Всего за 30 дней было экспортировано 2685 соответствующих записей, которые затем были импортированы в Gephi для построения графов.

Визуальный анализ графа сразу выявил две четкие группы вредоносной активности. Первая группа показала кластер, где одно и то же имя файла было связано с несколькими разными хешами и IP-адресами. Такая картина часто указывает на попытки злоумышленников обойти статические сигнатуры систем защиты, незначительно модифицируя полезную нагрузку (payload) для одного и того же вредоносного семейства.

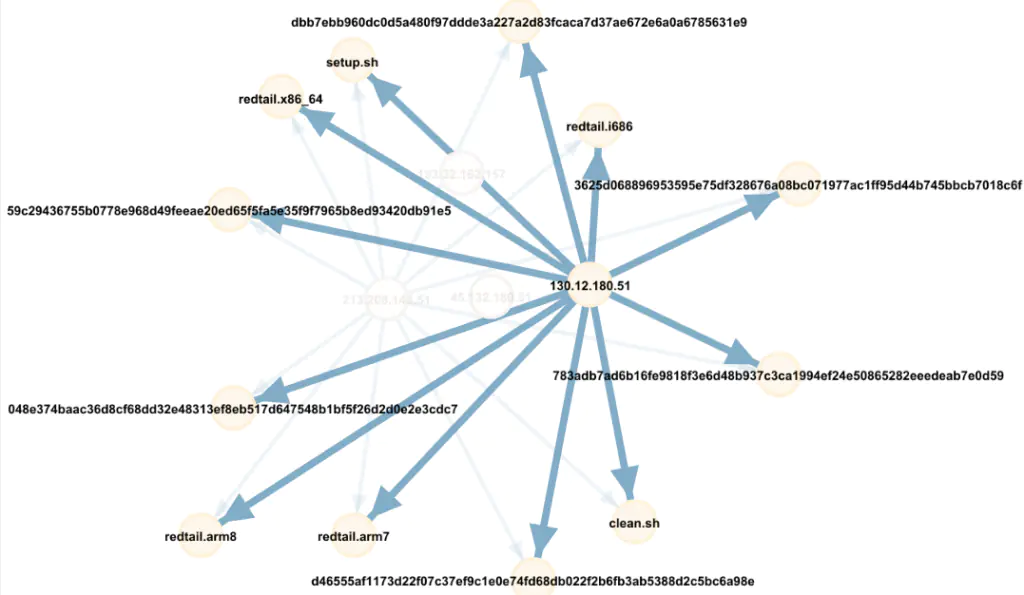

Вторая, еще более показательная группа, была однозначно атрибутирована как активность, связанная с вредоносным ПО Redtail. Мощной возможностью Gephi является интерактивное исследование графов. Например, при наведении курсора на узел с IP-адресом 130.12.180[.]51 (обозначенный крупной синей стрелкой из-за множественных попыток загрузок) система подсветила все его связи. Стало видно, что с этого адреса за отчетный период многократно загружались файлы, относящиеся к Redtail, причем все они имели соответствующие хеши, подтверждающие их принадлежность к одной угрозе.

Этот случай наглядно демонстрирует ценность методов анализа на основе графов для Security Operations Center (SOC). Традиционные списки логов или табличные данные могут не показать сложные взаимосвязи между отдельными инцидентами. В то же время визуализация в Gephi позволила быстро идентифицировать скоординированные кампании, установить связь между различными индикаторами компрометации и выделить ключевые атакующие узлы в сети.

Таким образом, интеграция возможностей современных стеков данных, подобных ELK, с инструментами сетевого анализа открывает новые горизонты для проактивного обнаружения угроз. Подобные методы позволяют перейти от реакции на отдельные события к пониманию общей тактики, техник и процедур (TTP) злоумышленников, что соответствует принципам фреймворка MITRE ATT&CK.

Индикаторы компрометации

IPv4

- 130.12.180.51

- 193.32.162.157

- 213.209.143.51

- 45.132.180.51

SHA256

- 048e374baac36d8cf68dd32e48313ef8eb517d647548b1bf5f26d2d0e2e3cdc7

- 3625d068896953595e75df328676a08bc071977ac1ff95d44b745bbcb7018c6f

- 59c29436755b0778e968d49feeae20ed65f5fa5e35f9f7965b8ed93420db91e5

- 783adb7ad6b16fe9818f3e6d48b937c3ca1994ef24e50865282eeedeab7e0d59

- d46555af1173d22f07c37ef9c1e0e74fd68db022f2b6fb3ab5388d2c5bc6a98e

- dbb7ebb960dc0d5a480f97ddde3a227a2d83fcaca7d37ae672e6a0a6785631e9