В ноябре 2025 года была выявлена сложная кампания целевого фишинга, нацеленная на компании в сфере обороны, энергетики, химической промышленности, логистики и кибербезопасности. Злоумышленники использовали многоэтапный подход и тщательно адаптировали каждый этап атаки под конкретную машину жертвы. Социальная инженерия была построена вокруг имитации важных уведомлений от компании Trend Micro, а финальная полезная нагрузкатак и не была доставлена благодаря раннему обнаружению системой Trend Vision One.

Описание

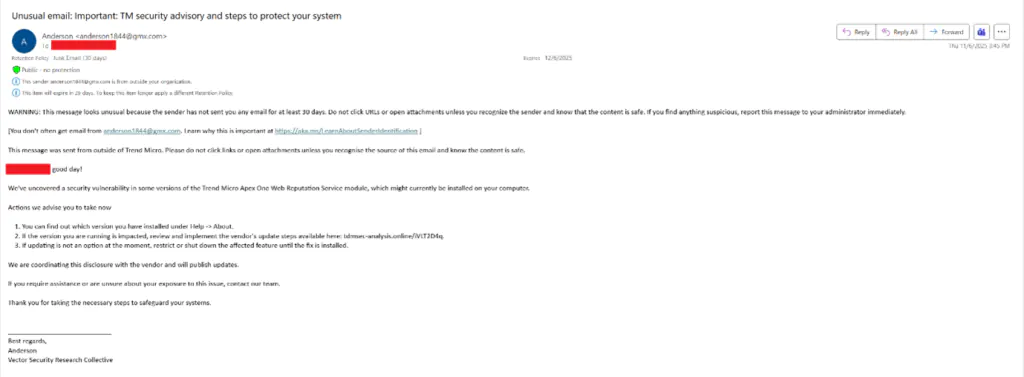

Атака началась с рассылки целевых фишинговых писем, маскирующихся под срочные сообщения о безопасности от Trend Micro. Тематика писем варьировалась от уведомлений о критических уязвимостях в браузерах до рекомендаций по установке обновлений для продукта Apex One. Целились в первую очередь в руководителей высшего звена и топ-менеджмент. Ссылка в письме вела на цепочку перенаправлений, в конце которой загружалась веб-страница, выдававшая себя за сервис CloudFlare. На этой странице в фоновом режиме загружались JavaScript-файлы, эксплуатирующие уязвимости.

Любопытно, что исследователям удалось изучить лишь один из этих файлов. Он содержал код для эксплуатации старой уязвимости CVE-2018-6065 в браузере Chrome, патч для которой вышел ещё в 2018 году. Однако аналитики полагают, что против избранных целей могли применяться более свежие эксплойты, которые не попали в телеметрию из-за раннего пресечения атаки. В случае неудачной эксплуатации жертва перенаправлялась на сайт-подделку компании TDMSEC, дизайн которого намеренно копировал корпоративный стиль Trend Micro.

Анализ кода показал сложную многостадийную архитектуру. Первый этап включал исполнение шелл-кода, который генерировал уникальный идентификатор для заражённой системы на основе её характеристик. Этот идентификатор использовался для шифрования связи с командным сервером и для кастомизации следующего этапа вредоноса. Второй этап представлял собой загрузчик, который расшифровывал и исполнял в памяти следующий компонент. Третий этап отвечал за коммуникацию с сервером управления для получения финального модуля. Однако установить, какой именно бэкдор планировали развернуть злоумышленники, не удалось, так как сервер в момент анализа возвращал ошибку.

Исследователи с высокой степенью уверенности связывают эту ноябрьскую кампанию с другой, проходившей в октябре 2025 года. Тогда в качестве приманки использовались письма с жалобами на harassment (домогательства) в отдел кадров или приглашениями к участию в академических исследованиях. Обе кампании демонстрируют значительное совпадение в используемой инфраструктуре, тактиках, техниках и процедурах (TTPs). В связи с этим они отслеживаются под временным обозначением SHADOW-VOID-042.

Несмотря на явные параллели с известной группировкой Void Rabisu (также известной как ROMCOM, Tropical Scorpius, Storm-0978), окончательное отнесение кампаний к этой группе пока невозможно. Void Rabisu ассоциируется с гибридным актором, чьи интересы сочетают финансовую мотивацию и шпионаж в пользу России. Группировка известна использованием сложного бэкдора ROMCOM и эксплуатацией уязвимостей нулевого дня. Однако в наблюдаемых кампаниях SHADOW-VOID-042 развёртывание ROMCOM зафиксировано не было, что и стало одной из причин для их временного отдельного отслеживания.

Тем не менее, эволюционный путь Void Rabisu делает такую связь вероятной. Изначально группа была тесно связана с вымогательским ПО Cuba ransomware и действовала из финансовых побуждений. После начала полномасштабного вторжения России в Украину в 2022 году её активность сместилась в сторону целевого шпионажа против Украины и её союзников. Группировка стала атаковать политиков, фармацевтические компании и энергетический сектор, демонстрируя черты классической APT-группы.

Кампании октября и ноября 2025 года оказались неудачными для тех организаций, которые использовали платформу Trend Vision One. Система обнаружения и реагирования смогла выявить и заблокировать большинство фишинговых писем и посадочных страниц на самом раннем этапе килл-чейна, предотвратив потенциальный ущерб. Этот случай наглядно демонстрирует, как современные комплексные решения для безопасности способны нейтрализовать даже тщательно спланированные многоэтапные атаки до того, как будет достигнута их конечная цель.

Индикаторы компрометации

Domains

- buyiceecream.com

- docs-live.works

- docs-workspace.live

- docs-workspace.online

- doubletwistertop.com

- drivemyfile.com

- form-direct.live

- forms.works

- forms-gle.online

- form-space.org

- gotomind.net

- linkeedservice.com

- linkerseervice.com

- redirect-workspace.com

- retdmsec.live

- re-tdmsec.live

- re-tdm-sec.live

- re-tdmsec.online

- re-tdm-sec.online

- re-tdmsec.pub

- re-tdmsec.software

- re-tdmsec.zone

- tdmsec.com

- tdmsec.consulting

- tdm-sec.consulting

- tdmsec.expert

- tdmsec.live

- tdm-sec.live

- tdm-sec.news

- tdmsec.online

- tdm-sec.online

- tdmsec.pub

- tdm-sec.pub

- tdmsec.social

- tdm-sec.software

- tdmsec-analysis.live

- tdmsec-analysis.online

- tdmsecglobal.live

- tdmsecglobal.online

- tdmsecglobal.pub

- tdmsecglobal.zone

- tdmseclabs.consulting

- tdmseclabs.live

- tdmseclabs.online

- tdmseclabs.pub

- tdmseclabs.software

- tdmsecsys.live

- tdmsecsys.online

- tdmsecsys.pub

- tdmsecsys.social

- tdmsecsys.software

- tdmsecsys.zone

- tdmsecteam.live

- tdmsecteam.online

- tdmsecteam.pub

- tdmsecteam.software

- tdmsecteam.zone

- tdmsecure.consulting

- tdmsecure.live

- tdmsecure.online

- tdmsecure.pub

- tdmsecure.software

- tdmsecure.zone

- tdmsecurity.consulting

- tdmsecurity.live

- tdmsecurity.online

- tdmsecurity.pub

- tdmsecurity.social

- tm-blog.live

- tm-blog.online

- tm-blog.pub

- tm-blog.social

- tm-blog.software

- tm-blog.website

- tmsec-blog.live

- tmsec-blog.online

- tmsec-blog.pub

- tmsec-blog.software