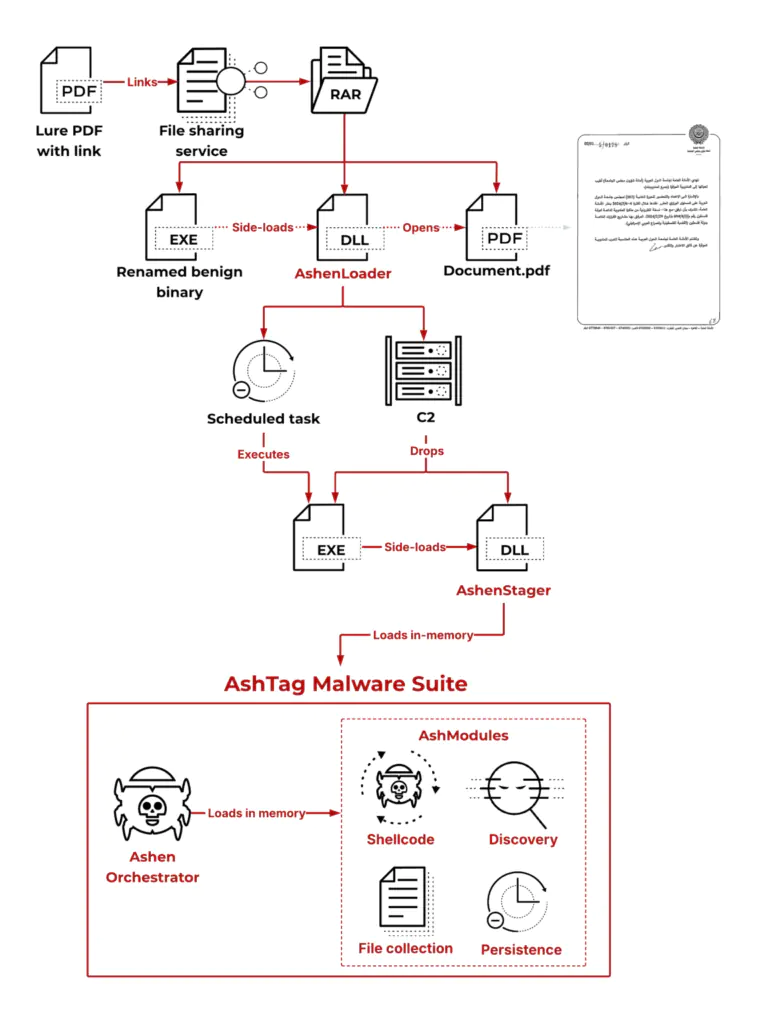

Эксперты по кибербезопасности выявили новую кампанию, использующую сложную инфраструктуру, маскирующуюся под легитимные технические и медицинские интернет-форумы и API-сервисы. В основе атаки лежит модульный загрузчик под названием AshenLoader, который, предположительно, используется для развертывания дополнительных вредоносных модулей. Объектами атаки, вероятно, становятся организации по всему миру.

Описание

Кампания использует многоуровневую систему доменов и серверов, каждый из которых выполняет свою роль. Для управления зараженными системами, так называемыми ботами, злоумышленники применяют серверы C2 (Command and Control). В данном случае обнаружены два подобных домена, стилизованных под технические форумы: "forum.techtg[.]com" и "forum.technoforts[.]com". Это классическая тактика, призванная вызвать доверие у системных администраторов и средств защиты. Отдельный сервер для эксфильтрации данных, "api.technology-system[.]com", отвечает за выгрузку похищенной информации из сетей жертв.

Особый интерес представляют две группы доменов, выполняющих функции загрузчиков (Loaders). Первая группа включает семь доменов, таких как "api.healthylifefeed[.]com" и "api.medicinefinders[.]com", которые имитируют медицинские и технологические сервисы. Вторая группа, "api.systemsync[.]info" и "api.widetechno[.]info", также играет роль платформ для начальной загрузки вредоносного кода. Подобное разнообразие инфраструктуры усложняет ее блокировку и позволяет злоумышленникам оперативно переключаться между резервными каналами.

Анализ образцов вредоносного ПО подтвердил использование нескольких связанных компонентов. Исследователи обнаружили пять хешей SHA256, соответствующих RAR-архивам, которые, вероятно, используются в качестве начальных векторов атаки, например, в фишинговых письмах. Основной компонент, AshenLoader, был найден в двух вариантах. Первый вариант маскируется под системные библиотеки "dwampi.dll" и "wtsapi32.dll". Второй вариант использует имена "srvcli.dll" и "netutils.dll". Такая техника, известная как DLL-спуфинг, помогает вредоносу избегать обнаружения, поскольку легитимные процессы пытаются загрузить эти, казалось бы, знакомые библиотеки.

После успешного внедрения AshenLoader, судя по всему, загружает следующий этап атаки - AshenStager. Этот компонент, также замаскированный под "wtsapi32.dll", отвечает за установку более продвинутого вредоносного инструментария. В данном случае был идентифицирован AshenOrchestrator, который выполняет функции центрального модуля управления. Кроме того, обнаружен специализированный модуль с тегом «SN», который может быть предназначен для сбора конкретных типов данных или выполнения определенных команд на зараженном хосте.

Подобная модульная структура, с четким разделением на загрузчик, диспетчер и специализированные модули, характерна для сложных угроз, часто ассоциируемых с APT (Advanced Persistent Threat, устойчивая продвинутая угроза) группами. Каждый компонент выполняет узкую задачу, что повышает живучесть всей системы. Например, если антивирусное ПО обнаружит и удалит загрузчик, диспетчер, уже находящийся в памяти, может загрузить его новую версию.

В настоящее время исследователи устанавливают полный цикл атаки и ее конечные цели. Обнаруженный сервер эксфильтрации указывает на то, что кампания может быть направлена на кражу конфиденциальных данных. Однако модульная архитектура позволяет злоумышленникам при необходимости легко перепрофилировать инфраструктуру для других задач, таких как развертывание программ-вымогателей (ransomware) или скрытый майнинг криптовалют.

Ключевой рекомендацией для организаций является блокировка указанных доменов и хешей на уровне сетевых экранов и систем защиты конечных точек. Кроме того, необходимо проявлять повышенную бдительность в отношении файлов, маскирующихся под системные библиотеки, особенно если они загружаются из подозрительных источников или демонстрируют сетевое поведение, нехарактерное для легитимного ПО. Постоянный мониторинг сетевого трафика на предмет аномальных подключений к нестандартным доменам также остается критически важной мерой защиты.

Индикаторы компрометации

Domains

- account.techupinfo.com

- api.healthylifefeed.com

- api.medicinefinders.com

- api.softmatictech.com

- api.systemsync.info

- api.technology-system.com

- api.widetechno.info

- apiv2.onlinefieldtech.com

- auth.onlinefieldtech.com

- forum.technoforts.com

- forum.techtg.com

- status.techupinfo.com

SHA256

- 1f3bd755de24e00af2dba61f938637d1cc0fbfd6166dba014e665033ad4445c0

- 2d71d7e6ffecab8eefa2d6a885bcefe639fca988bdcac99e9b057e61698a1fd6

- 30490ba95c42cefcca1d0328ea740e61c26eaf606a98f68d26c4a519ce918c99

- 3502c9e4896802f069ef9dcdba2a7476e1208ece3cd5ced9f1c4fd32d4d0d768

- 3d445c25752f86c65e03d4ebed6d563d48a22e424ba855001ad2db2290bf564c

- 4e1f7b48249dd5bf3a857d5d017f0b88c0372749fa156f5456056767c5548345

- 66ab29d2d62548faeaeadaad9dd62818163175872703fda328bb1b4894f5e69e

- 6bd3d05aef89cd03d6b49b20716775fe92f0cf8a3c2747094404ef98f96e9376

- 739a5199add1d970ba22d69cc10b4c3a13b72136be6d45212429e8f0969af3dc

- 7e5769cd8128033fc933fbf3346fe2eb9c8e9fc6aa683546e9573e7aa01a8b6b

- 8870bd358d605a5685a5f9f7785b5fee5aebdcb20e4e62153623f764d7366a3c

- 8c44fa9bf68341c61ccaca0a3723945543e2a04d9db712ae50861e3fa6d9cc98

- a17858f40ff506d59b5ee1ba2579da1685345206f2c7d78cb2c9c578a0c4402b

- b00491dc178a3d4f320951bccb17eb85bfef23e718b4b94eb597c90b5b6e0ba2

- e71a292eafe0ca202f646af7027c17faaa969177818caf08569bd77838e93064

- ebe3b6977f66be30a22c2aff9b50fec8529dfa46415ea489bd7961552868f6b5

- f380bd95156fbfb93537f35941278778819df1629cb4c5a4e09fe17f6293b7b7

- f554c43707f5d87625a3834116a2d22f551b1d9a5aff1e446d24893975c431bc

- f9816bc81de2e8639482c877a8defcaed9b15ffdce12beaef1cff3fea95999d4