Браузерные атаки перешли в новую, более агрессивную и скоординированную фазу. Вектор, ранее считавшийся малозначительным, превратился в масштабную угрозу для миллионов пользователей. В декабре 2025 года кампания DarkSpectre скомпрометировала 8,8 миллиона пользователей Chrome, Edge и Firefox, выявив уязвимости в защите браузеров. В январе 2026 года были обнаружены два расширения с 900 тысячами установок, тайно перехватывавшие диалоги в ChatGPT и DeepSeek. Теперь аналитики обнаружили новый инструмент под названием Stanley, который предлагает злоумышленникам услугу по гарантированному размещению вредоносных расширений в официальном магазине Google.

Описание

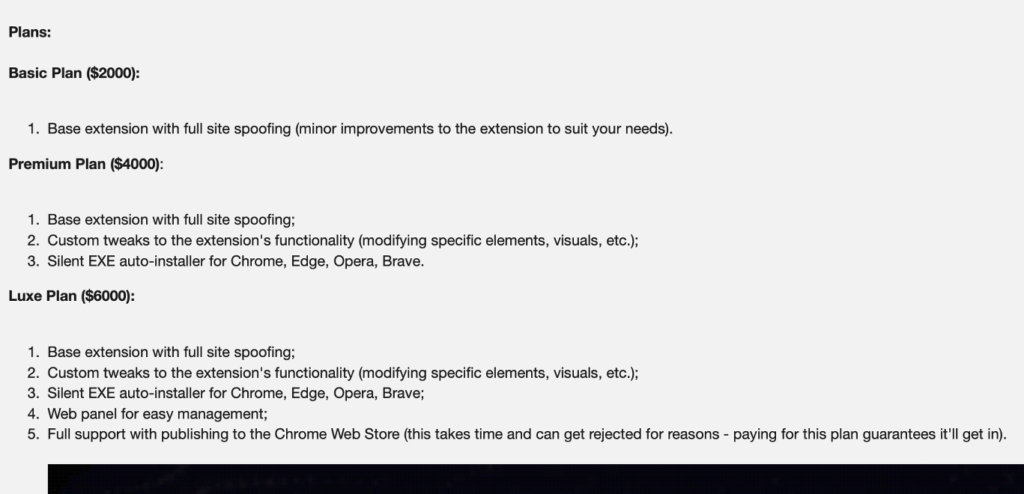

Набор «Stanley» распространяется на форуме киберпреступников как сервис вредоносного программного обеспечения (MaaS, Malware-as-a-Service). Он позволяет создавать фишинговые расширения, которые полностью подменяют содержимое легитимных сайтов, оставляя при этом адресную строку браузера неизменной. Стоимость пакета варьируется от 2000 до 6000 долларов, причем топовый тариф включает гарантию публикации в Chrome Web Store. Это ключевое коммерческое предложение, которое смещает риски распространения с покупателя на продавца и указывает на наличие у него методики для успешного прохождения модерации Google.

Расширение, созданное с помощью этого набора, маскируется под легитимный инструмент для заметок и закладок «Notely». Оно действительно обладает заявленным функционалом, что служит прикрытием для запроса опасных разрешений. В манифесте указаны права доступа ко всем URL-адресам ("<all_urls>"), а также права "tabs", "webNavigation" и "scripting". В совокупности это дает расширению полный контроль над каждой посещаемой жертвой веб-страницей. Вредоносный код внедряется на этапе "document_start", то есть до загрузки оригинального содержимого сайта.

Ядром атаки является техника подмены сайта через полноэкранный iframe. Когда пользователь переходит на целевой сайт, расширение перехватывает навигацию и накладывает поверх оригинальной страницы фрейм с фишинговым содержимым. Браузер продолжает отображать в адресной строке настоящий домен, что делает подмену практически незаметной. Для управления атаками злоумышленники используют веб-панель. В ней отображаются все зараженные пользователи, идентифицируемые по их IP-адресам. Оператор может настраивать правила перехвата URL для каждого пользователя в отдельности, а также отправлять целевые уведомления через систему браузера Chrome, что повышает доверие жертвы.

Технический анализ кода показывает, что реализация функциональна, но не отличается высокой сложностью. Методы, такие как оверлей iframe, опрос командного сервера (C2) и ротация резервных доменов, хорошо известны. Код содержит комментарии на русском языке и местами грубые ошибки обработки. Таким образом, высокая цена обусловлена не технической изощренностью, а гарантией публикации в магазине и удобной панелью управления.

Гарантированное размещение в официальном магазине делает стандартные рекомендации по безопасности неэффективными. Советы устанавливать расширения только из официальных источников и проверять отзывы не работают, когда вредоносные инструменты успешно проходят модерацию Google. Оказавшись в магазине, они могут месяцами оставаться незамеченными, собирая учетные данные тысяч пользователей.

Для предприятий действенным методом защиты является строгий белый список разрешенных расширений. Решения вроде Chrome Enterprise и Edge for Business позволяют администраторам блокировать все расширения, кроме явно одобренных. Этот подход требует дополнительных усилий по поддержанию списка, но предотвращает угрозы, прошедшие модерацию магазина. Для обычных пользователей главный принцип - чем меньше расширений, тем лучше. Следует регулярно проводить аудит установленных дополнений и удалять неиспользуемые. Любое расширение, запрашивающее доступ ко «всем сайтам», должно вызывать повышенное внимание.

Распространение удаленной работы и облачных сервисов сделало браузер новой критической точкой защиты. Злоумышленники активно используют это, превращая вредоносные расширения в основной вектор атаки. Наборы вроде «Stanley», предлагающие готовые решения для кражи учетных данных с гарантией распространения, делают такие атаки доступными для широкого круга преступников. Фундаментальная проблема заключается в архитектуре магазинов расширений, которые проверяют код только при первоначальной публикации, но позволяют в любой момент выпускать обновления. Пока эта модель не изменится, подобные инструменты будут продолжать обходить системы защиты.

Индикаторы компрометации

IPv4

- 72.61.83.67

Domains

- api.notely.fun

URLs

- http://api.notely.fun/api

- notely.fun/login

Extension ID

- AKELIEKMEAIFANBDFKNJOELHMMEBLGGH