Исследователи кибербезопасности обнаружили новую волну атак с использованием усовершенствованного мобильного вредоносного ПО, известного как DOCSWAP. Угроза, связываемая с северокорейской группой APT (Advanced Persistent Threat) Kimsuky, теперь использует более сложные методы шифрования и маскируется под легитимные приложения служб доставки, аукционные платформы и VPN-сервисы для обмана жертв.

Описание

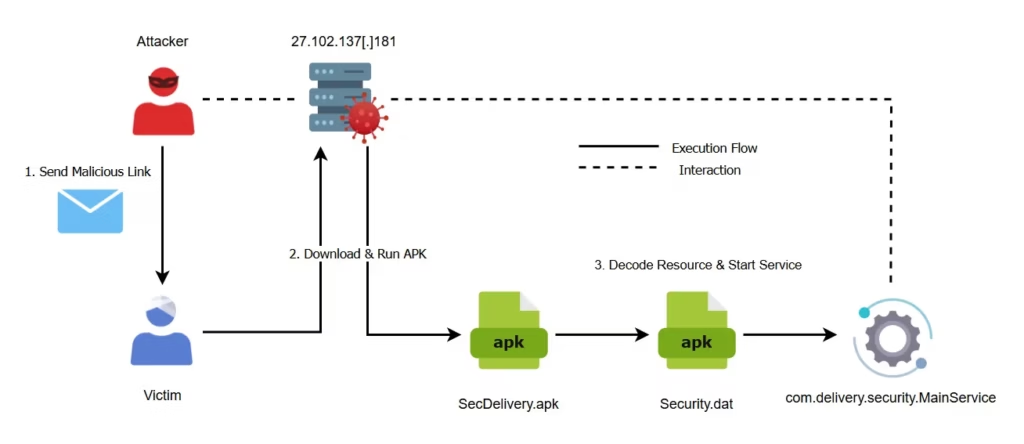

Аналитики компании ENKI в сентябре 2025 года выявили несколько новых каналов распространения и вариантов вредоносных APK-файлов. Зловредное приложение, получившее название SecDelivery.apk, после установки на устройство Android расшифровывает встроенный зашифрованный APK-файл и запускает скрытую службу, предоставляющую злоумышленнику возможности удаленного администрирования (RAT). Этот троянец способен красть конфиденциальные данные, записывать нажатия клавиш, делать аудиозаписи и выполнять десятки других шпионских команд.

Ключевым нововведением в этой кампании стало изменение механизма расшифровки вредоносной нагрузки (payload). В отличие от предыдущих версий, где дешифровка происходила на уровне Java-кода, теперь угрозчик добавил нативную библиотеку ("libnative-lib.so"), которая применяет более сложный алгоритм, включающий инверсию битов, циклический сдвиг и операцию XOR с 4-байтовым ключом. Это усложняет статический анализ вредоносной программы.

Распространение осуществляется через фишинговые сайты, имитирующие страницы отслеживания посылок известных логистических компаний, таких как CJ Logistics. Жертв заманивают с помощью SMS-сообщений (смишинг) или электронных писем, содержащих ссылку. При переходе с ПК сайт показывает сообщение о необходимости использовать мобильное устройство для "безопасного просмотра" и предлагает отсканировать QR-код. На смартфоне же пользователю показывается фальшивая страница с требованием установить "безопасное приложение" для проверки статуса доставки.

Исследователи обнаружили как минимум четыре варианта вредоносного приложения с разными темами-приманками: отслеживание посылок, клиент аукциона, сервис для участия в P2B-аирдропе и VPN. После установки приложение запрашивает широкий спектр разрешений, включая доступ к файлам, SMS, контактам и микрофону, что противоречит его заявленным функциям. Для сохранения резидентности (persistence) троянец регистрирует службу, которая автоматически запускается при загрузке системы.

Анализ инфраструктуры командования и управления (C&C) выявил прямую связь с группой Kimsuky. На серверах, используемых для распространения вредоносного ПО и сбора данных, обнаружена характерная для этой группы текстовая строка "Million OK !!!!". Кроме того, архитектура фишинговых прокси-сайтов для кражи учетных данных Naver и KakaoTalk, а также формат хранения данных жертв совпадают с ранее задокументированными атаками Kimsuky. Важным атрибуционным признаком стали также комментарии и сообщения об ошибках на корейском языке в коде HTML-страниц и внутри самого вредоносного APK.

Эксперты отмечают, что смартфоны стали основной мишенью для кражи конфиденциальной информации. Для защиты рекомендуется избегать перехода по ссылкам из непроверенных источников, даже если они приходят от известных контактов. При установке любых приложений следует критически оценивать запрашиваемые разрешения, руководствуясь принципом минимальных привилегий, и загружать программы только из официальных магазинов приложений. Обнаруженные индикаторы компрометации (IoC), такие как хэши файлов и адреса C&C-серверов, уже переданы в Security Operation Center (SOC) для блокировки на уровне сетевого периметра.

Индикаторы компрометации

IPv4

- 27.102.137.106

- 27.102.137.180

- 27.102.137.181

- 27.102.137.214

- 27.102.137.93

- 27.102.138.163

- 27.102.138.181

MD5

- 03a117c6cb86859623720e75f839260a

- 27ea7ef88724c51bbe3ad42853bbc204

- 2a7dab4c0f6507bc5fd826f9a336d50c

- 2b99603cd8e69f82c064856d6ff63996

- 36677d732da69b7a81a46f9a06c36260

- 3a2a9f205c79ee45a84e3d862884fd72

- 436287ad0ea3a9e94cd4574d54d0dec5

- 506e136336ca9d7246caf8c9011fe97e

- 858588b7c5331c948fb3e84d9b4ddbb7

- 86da5e00a9c73c9cb0855805cbc38c4a

- c90ee7d3b1226f73044e7ae635493d31