Свежее исследование компании Silent Push проливает свет на истинную природу угрозы SocGholish и её оператора TA569, развенчивая миф о простом вредоносе и раскрывая сложную бизнес-модель киберпреступности. Аналитики безопасности, отслеживающие активность с 2024 года, пришли к выводу, что SocGholish функционирует как поставщик Malware-as-a-Service (MaaS), а TA569 выступает в роли брокера начального доступа (Initial Access Broker, IAB), продающего скомпрометированные системы другим преступным группировкам.

Описание

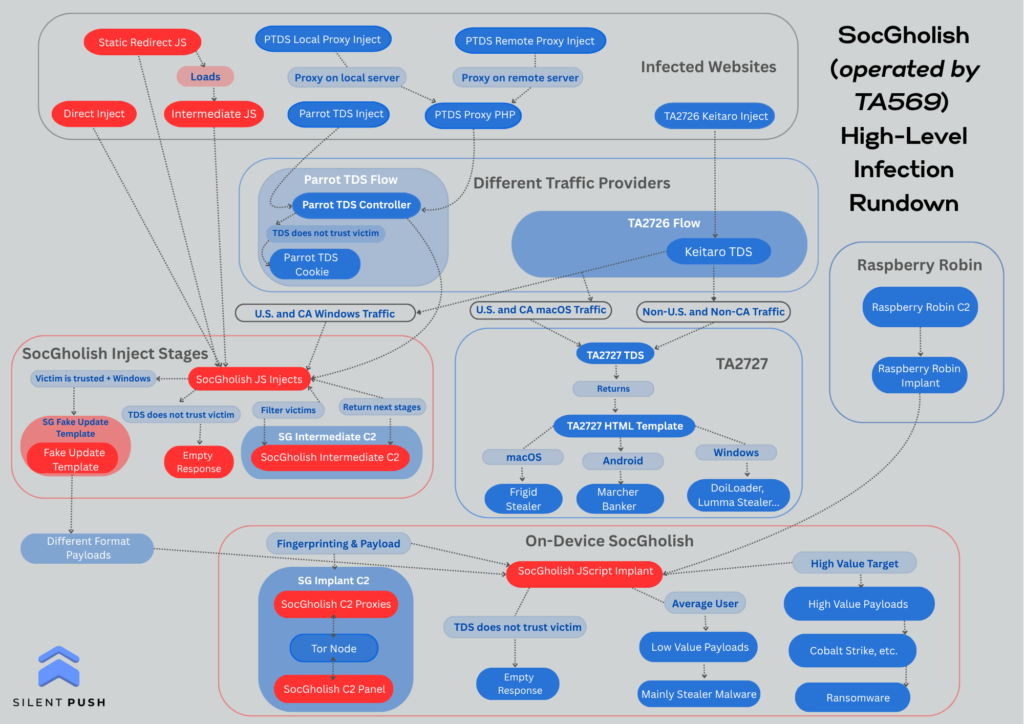

Ключевые выводы исследования показывают масштаб операции. Основной метод заражения остается классическим, но эффективным: пользователей обманом заставляют установить фальшивые обновления браузеров (Chrome, Firefox) или ПО (Adobe Flash, Microsoft Teams). Эта уловка, часто инициируемая через JavaScript-инъекции на взломанных легитимных сайтах, приводит к скрытой загрузке вредоносных программ (drive-by download). Для тонкой фильтрации жертв и направления трафика злоумышленники используют системы распределения трафика (TDS), в частности Parrot TDS и Keitaro TDS. Примечательно, что Keitaro TDS, по данным исследователей, активно использовался в российских кампаниях по дезинформации.

Роль TA569 оказалась центральной в экосистеме киберпреступности. Вместо самостоятельного проведения масштабных атак группа специализируется на первоначальном заражении и последующей перепродаже доступа к скомпрометированным компьютерам и сетям. Покупателями этого "товара" выступают финансово мотивированные группы, включая печально известные APT-группы, такие как Evil Corp (DEV-0243), использующие доступ для развертывания вымогателей Lockbit и WastedLocker, а также распространители инфостилеров (Dridex, LummaStealer) и RAT-программ (NetSupportRAT). Отдельно выделяется связь с червем Raspberry Robin, который, по данным Microsoft, использовался для доставки агента SocGholish и имеет установленные связи с подразделением 29155 ГРУ России.

Для уклонения от обнаружения SocGholish применяет изощренные техники. К ним относятся Domain Shadowing - создание вредоносных поддоменов на скомпрометированных легитимных доменах с хорошей репутацией, а также частая ротация активных доменов (каждые 2-3 дня). Инфраструктура командования и управления (C2) использует прокси и скрыта в сети Tor, что значительно затрудняет её отслеживание. Аналитики Silent Push подчеркивают, что вся цепочка заражения - от инъекции на сайте до выполнения вредоносного агента на устройстве - контролируется инфраструктурой SocGholish. Если система определяет, что жертва не представляет ценности (например, это исследователь, администратор WordPress или пользователь с нецелевой геолокацией), поставка финальной полезной нагрузки прекращается.

Среди клиентов TA569 фигурируют не только "ветераны", но и новые игроки. Помимо Evil Corp, подтвержденным покупателем доступа является оператор MintsLoader, ассоциируемый с кластером активности UNC4108. Этот загрузчик используется для доставки на зараженные машины различных вредоносных программ, включая NetSupport RAT, инфостилеры и модифицированный клиент платформы распределенных вычислений BOINC, чьи ресурсы злоумышленники используют в нелегальных целях. Технические детали работы MintsLoader остаются предметом углубленного исследования Silent Push.

Эксперты Silent Push настаивают на критической важности проактивных мер защиты. Учитывая изощренность TTPs (тактик, техник и процедур) SocGholish/TA569 и их роль как катализатора для множества последующих атак, включая разрушительные ransomware-атаки, традиционные реактивные методы недостаточны.

Индикаторы компрометации

Domains

- billing.roofnrack.us

- cp.envisionfonddulac.biz

- customer.thewayofmoney.us

- docs.nynovation.com

- download.romeropizza.com

- images.therunningink.com

- mgmt.studerandson.us

- publication.garyjobeferguson.com

- rapiddevapi.com

- searchgear.pro

- source.scriptsafedata.com

- trust.scriptobject.com

- virtual.urban-orthodontics.com