Группа кибербезопасности Invictus предотвратила попытку компрометации корпоративной почты, которая оказалась частью широкомасштабной фишинговой кампании, нацеленной на технологические и фармацевтические компании по всему миру. Инцидент начался с подозрительного письма от имени американского подразделения фармацевтической компании, запрашивавшего несуществующую систему автоматического анализа.

Описание

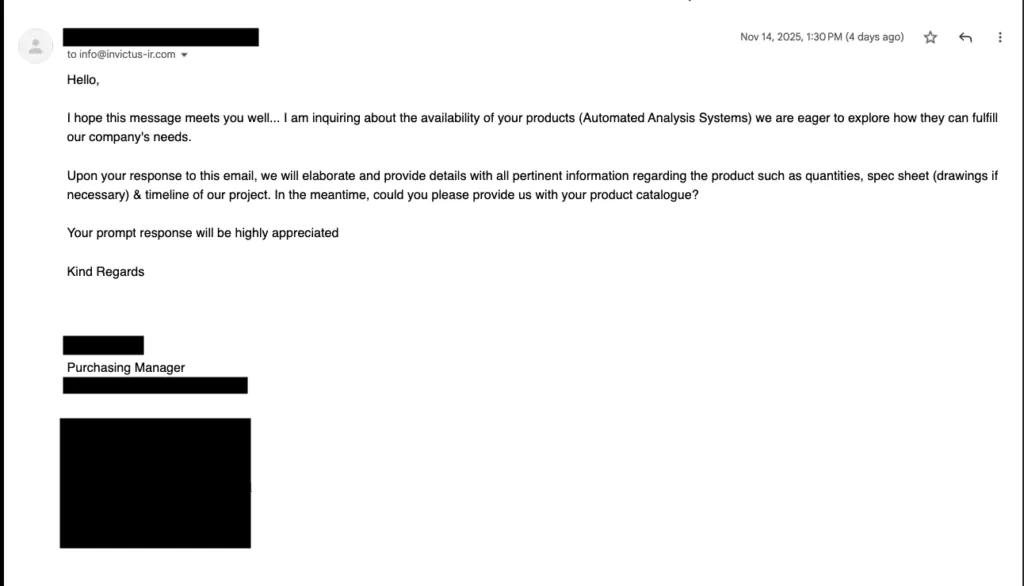

Изначально письмо казалось легитимным запросом от реального сотрудника подтвержденной компании. Однако несколько деталей вызвали подозрения специалистов. В частности, использование британского варианта английского языка в бизнес-переписке американской компании и упоминание продукта, который группа Invictus никогда не предлагала. Вместо стандартного удаления подозрительного сообщения эксперты начали контррасследование, имитируя взаимодействие с злоумышленниками.

Диалог быстро перешел к обсуждению условий оплаты, что нетипично для начальной стадии переговоров. Угрожающий актор направил так называемую детальную информацию через сервис WeTransfer, которая содержала HTML-файл с перенаправлением на фишинговую страницу Microsoft 365. Технический анализ показал использование фреймворка EvilProxy для перехвата учетных данных через атаку типа Adversary-in-the-Middle.

Расследование инфраструктуры злоумышленников выявило сеть связанных доменов, размещенных на одинаковых IP-адресах. Эксперты обнаружили домены digiusa[.]xyz, propelladata[.]xyz и refactusaonline[.]space, зарегистрированные примерно 20 октября 2025 года. Дополнительный анализ выявил целый кластер фишинговых ресурсов, включая naronusaonline[.]space и digius[.]space.

Тактика злоумышленников, получивших от исследователей название VendorVandals, демонстрирует стандартный сценарий BEC-атак. Они имитируют легитимные процессы закупок, используя тематики требований к поставщикам и технических спецификаций. Анализ языковых паттернов указывает на неанглоязычных исполнителей, вероятно, из Южной Азии или Западной Африки, использующих шаблонные сценарии.

Кампания демонстрирует высокообъемный и оппортунистический характер, нацеливаясь на компании из различных секторов. Среди потенциальных жертв значатся биотехнологические и фармацевтические организации, производители лабораторного оборудования, поставщики промышленных решений и IT-компании из США, Германии, Испании и других стран.

Эксперты подчеркивают важность превентивных мер защиты. Ключевыми рекомендациями стали внедрение условного доступа с многофакторной аутентификацией, ограничение доступа с неуправляемых устройств и использование устойчивых к фишингу методов верификации. Для обнаружения подобных атак специалисты советуют мониторить переходы по ссылкам из файлообменников и анализировать вложения в формате HTML, которые редко используются в легитимной бизнес-коммуникации.

Данный инцидент иллюстрирует растущую изощренность BEC-атак, где злоумышленники комбинируют компрометированные легитимные аккаунты с социальной инженерией. При этом относительно низкая техническая сложность атаки компенсируется масштабом кампании и использованием доверия к реальным бизнес-процессам. Осведомленность сотрудников и многоуровневая защита остаются критически важными для предотвращения подобных инцидентов в современных условиях цифровой трансформации.

Индикаторы компрометации

IPv4

- 104.145.210.73

- 104.145.210.76

- 202.155.8.248

Domains

- digius.space

- digiusa.xyz

- naronusa.space

- naronusaonline.space

- propelladata.xyz

- refactusaonline.space