Группа Qilin Ransomware, также известная как Agenda, продолжает активные атаки на организации по всему миру, включая Россию. Появившись в августе 2022 года, эта киберпреступная группа использует модель Ransomware-as-a-Service (RaaS) и тактику двойного шантажа, что делает ее особенно опасной для предприятий различных отраслей.

Описание

Технические особенности вредоносного ПО

Qilin ransomware обладает сложной архитектурой и использует несколько механизмов для обеспечения успешности атак. При запуске программа требует пароль через аргумент "--password", который проверяется путем сравнения хэша SHA-256 с жестко заданным значением внутри бинарного файла. Интересно, что даже при неверном пароле злоумышленники могут обойти проверку, поскольку код уже находится в расшифрованном состоянии.

Программа поддерживает множество аргументов командной строки, включая "--safe" для перезагрузки в безопасном режиме после шифрования, "--paths" для выборочного шифрования определенных каталогов и "--spread" для распространения через PsExec по сети. Особого внимания заслуживает функция "--no-destruct", которая предотвращает самоуничтожение программы после выполнения.

Тактика уничтожения резервных копий

Одной из ключевых особенностей Qilin является агрессивное уничтожение возможностей восстановления системы. Вредонос использует последовательность команд для удаления теневых копий томов: сначала изменяет тип запуска службы Volume Shadow Copy Service (VSS) на ручной, запускает службу, удаляет все теневые копии через vssadmin.exe, останавливает службу и окончательно отключает ее.

Дополнительно выполняется скрипт PowerShell для полной очистки журналов событий системы. Это значительно осложняет последующий анализ инцидента и восстановление хронологии атаки. Для обеспечения персистентности Qilin создает запись в реестре со случайным шестисимвольным именем, предваряемым звездочкой, что позволяет программе запускаться даже в безопасном режиме.

Избирательное отключение служб и процессов

Перед началом шифрования Qilin проактивно останавливает критически важные службы, используя сравнение строк. В список целей входят системы управления базами данных (MSSQL), почтовые серверы (Exchange), платформы виртуализации (Hyper-V), программное обеспечение для резервного копирования (Veeam, Veritas Backup Exec, Commvault, Acronis), бизнес-приложения (QuickBooks, SAP) и решения безопасности (Sophos).

Во время процесса шифрования постоянно проверяются и принудительно завершаются процессы, связанные с управлением данными, резервным копированием, виртуализацией и безопасностью. Это предотвращает блокировку файлов и увеличивает процент успешного шифрования.

Интеллектуальное шифрование с выбором алгоритма

Qilin демонстрирует сложный подход к шифрованию данных. Перед обработкой файлов программа проверяет исключения - определенные расширения, имена файлов и пути, которые не должны шифроваться. Это предотвращает повреждение критических системных файлов.

Особенностью является автоматический выбор алгоритма шифрования: AES-256 или ChaCha20. Если система поддерживает AES-NI (Advanced Encryption Standard-New Instructions), используется AES-256, в противном случае - ChaCha20. Это позволяет эффективно работать даже на устаревшем оборудовании с процессорами, выпущенными до 2011 года.

После шифрования всего содержимого файла добавляется строка "--END CIPHERTEXT BLOCK--", за которой следует AES-ключ, зашифрованный с использованием RSA-4096. Такой подход исключает возможность локальной расшифровки без приватного RSA-ключа злоумышленников.

Тактика давления на жертв

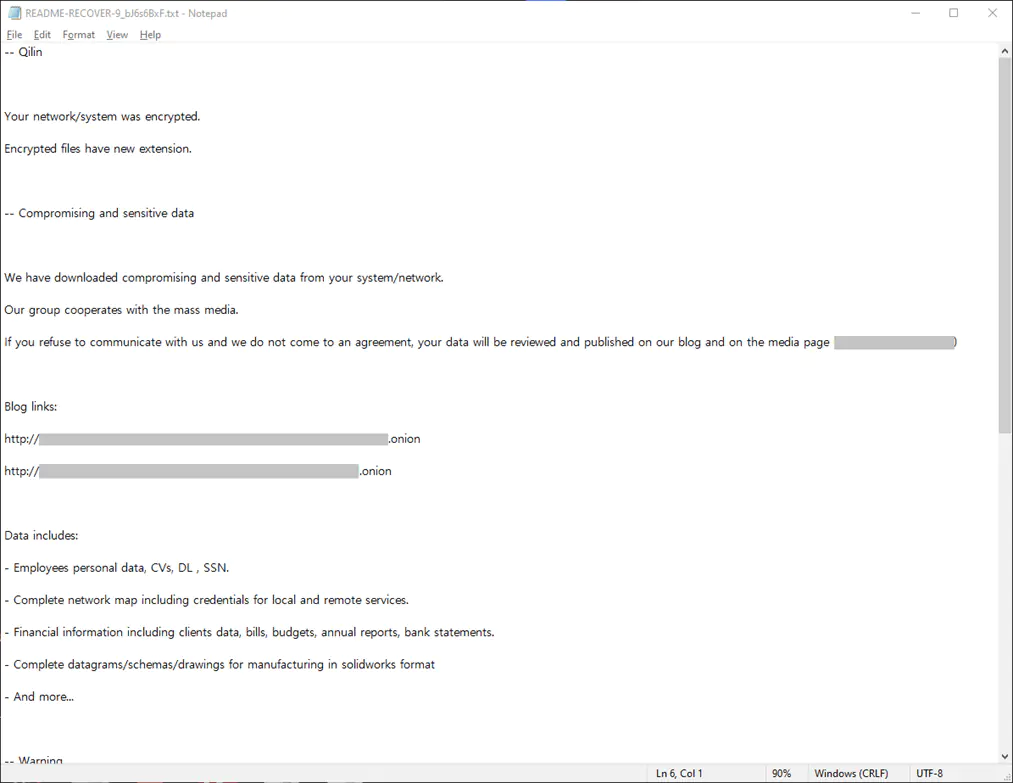

После завершения шифрования Qilin изменяет обои рабочего стола и создает файлы с требованиями выкупа под названием "README-RECOVER-<расширение>.txt". В анализируемом образце использовалось расширение "9_bJ6s6BxF". Эти файлы размещаются во всех доступных каталогах, кроме исключенных из шифрования.

В требованиях злоумышленники утверждают, что загрузили конфиденциальные данные с систем и сетей жертвы, включая персональную информацию сотрудников, резюме, данные клиентов, финансовые отчеты и коммерческие тайны. Они угрожают опубликовать эти данные на своей платформе DLS, если не будет достигнуто соглашение о выплате выкупа.

Рекомендации по защите

Для защиты от атак Qilin и подобных угроз необходимо реализовать многоуровневую стратегию безопасности. Критически важным является регулярное резервное копирование с изолированием копий от основной сети. Следует ограничить использование устаревшего оборудования без поддержки современных инструкций безопасности. Важно обеспечить постоянное обновление систем и приложений, особенно тех, которые связаны с управлением данными и резервным копированием.

Не менее важны тренировки сотрудников по распознаванию фишинговых атак, которые остаются основным вектором начального проникновения. Мониторинг сетевой активности на предмет подозрительных действий и использование решений класса EDR (Endpoint Detection and Response) могут помочь в раннем обнаружении и блокировании атак.

Понимание технических особенностей Qilin ransomware позволяет организациям лучше подготовиться к потенциальным атакам и минимизировать их последствия. Современные киберугрозы требуют комплексного подхода к безопасности, сочетающего технологические решения и осведомленность пользователей.

Индикаторы компрометации

MD5

- 08a2405cd32f044a69737e77454ee2da

- 0d68a310f4265821900249bec89364c2

- 0d70b3825647082d779987f2772bd219

- 119856ec134acc86ef76044cbf291f54

- 11d795baafa44b73766e850d13b8e254