Киберпреступники продолжают совершенствовать свои методы, чтобы обходить традиционные системы обнаружения и реагирования на угрозы (EDR), оставаясь при этом незаметными и минимизируя шум от своих действий. Недавний инцидент, связанный с ransomware Qilin, продемонстрировал, насколько изощрёнными стали атаки злоумышленников и насколько важна многоуровневая защита. Особую опасность представляет использование техники bring-your-own-vulnerable-driver (BYOVD), когда злоумышленники применяют уязвимые драйверы для отключения защитных механизмов EDR.

Описание

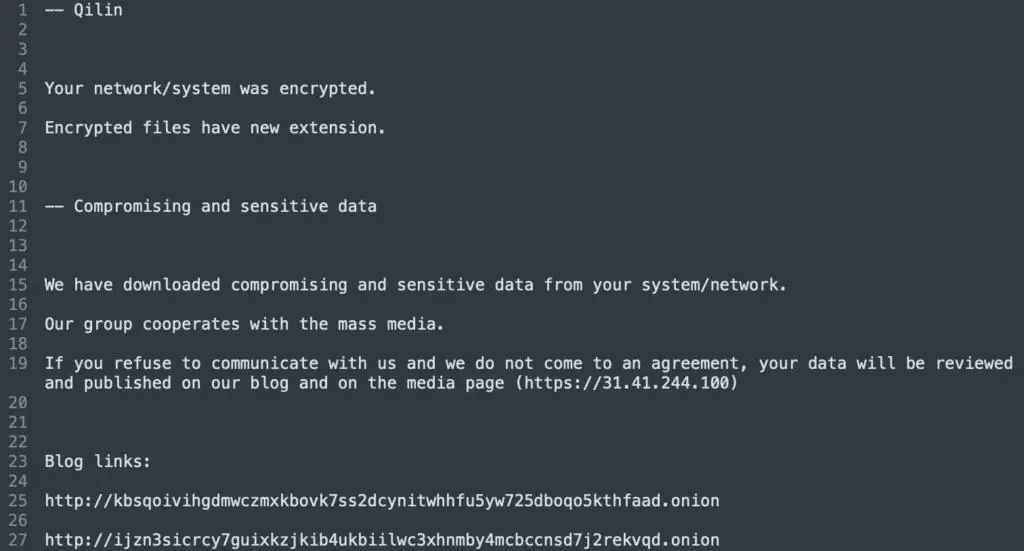

Qilin, также известный как Agenda, впервые был замечен в июле 2022 года. Этот ransomware работает по модели двойного шантажа: данные жертвы не только шифруются, но и публикуются на специальном сайте, если выкуп не выплачен. Группировка использует как Windows, так и Linux-версии вредоносного ПО, написанные на Golang и Rust. Qilin действует по схеме RaaS (ransomware-as-a-service), где аффилиаты получают до 85% от суммы выкупа.

Атаки Qilin обычно начинаются с фишинга или использования украденных учётных данных. В августе 2024 года исследователи обнаружили, что злоумышленники активно собирают сохранённые в браузере Chrome пароли, что указывает на смену тактики: вместо массового воровства данных атакующие теперь фокусируются на компрометации учётных записей.

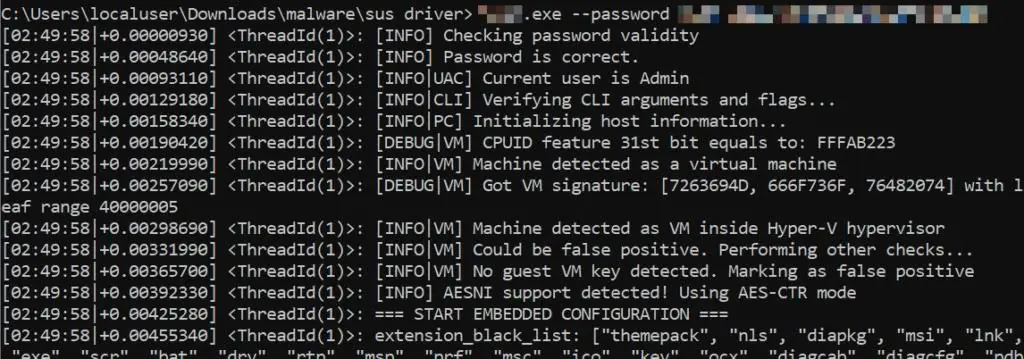

Одним из ключевых моментов в последней атаке стало использование ранее неизвестного драйвера TPwSav.sys, который позволил злоумышленникам обойти защиту EDR. Этот драйвер, официально подписанный и разработанный для энергосбережения на ноутбуках Toshiba, содержал уязвимость, позволяющую читать и изменять память ядра Windows. В сочетании с кастомной версией инструмента EDRSandblast атакующие смогли отключить защиту на заражённых системах.

Анализ Blackpoint показал, что атака началась с компрометации SSL VPN жертвы. Злоумышленники использовали облачный хостинг для создания туннеля в сеть, а затем применили легитимный исполняемый файл upd.exe для загрузки вредоносной DLL. Далее с помощью модифицированного EDRSandblast и TPwSav.sys они отключили защитные механизмы, что позволило запустить шифрование.

Qilin продолжает активно атаковать организации по всему миру, особенно в Северной Америке и сфере промышленности. По данным исследователей, группировка уже опубликовала данные 164 жертв, но реальное число атак может быть значительно выше, учитывая случаи, когда компании предпочитают заплатить выкуп или скрыть факт взлома.

Этот случай наглядно показывает, что ransomware-группы не только совершенствуют свои инструменты, но и активно используют методы, затрудняющие детектирование. BYOVD-атаки становятся всё более популярными, и защита от них требует не только современных решений, но и постоянного мониторинга, а также оперативного реагирования. Инцидент с Qilin - ещё одно напоминание о том, что киберпреступники не стоят на месте, и защита должна быть на шаг впереди.

Индикаторы компрометации

IPv4

- 216.120.203.26

- 31.192.107.144

SHA256

- 011df46e94218cbb2f0b8da13ab3cec397246fdc63436e58b1bf597550a647f6

- 08224e4c619c7bbae1852d3a2d8dc1b7eb90d65bba9b73500ef7118af98e7e05

- 3dfae7b23f6d1fe6e37a19de0e3b1f39249d146a1d21102dcc37861d337a0633

- aeddd8240c09777a84bb24b5be98e9f5465dc7638bec41fb67bbc209c3960ae1

- d3af11d6bb6382717bf7b6a3aceada24f42f49a9489811a66505e03dd76fd1af