Расширение FreeVPN.One, имеющее статус проверенного разработчика и рекомендованное в магазине Chrome Web Store, на самом деле является инструментом скрытого наблюдения. Программа с более чем 100 тысячами установок, позиционирующая себя как инструмент для защиты приватности, втайне от пользователей делает снимки экранов, перехватывая конфиденциальную информацию, включая банковские данные, личные переписки и корпоративные документы.

Описание

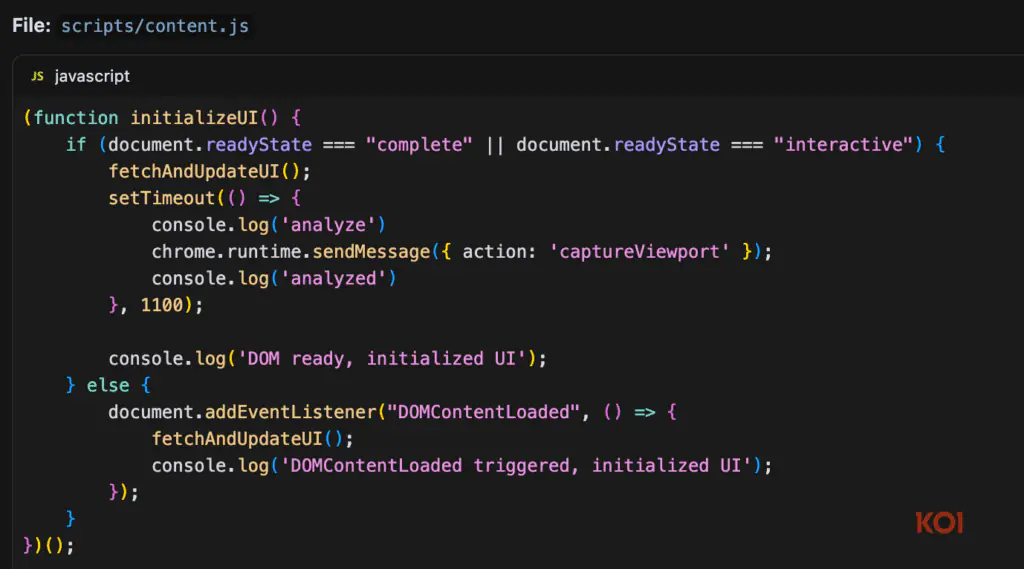

Проблема была выявлена исследовательской группой Koi Security. Анализ кода расширения показал, что оно использует сложную двухэтапную архитектуру для незаметного сбора данных. После загрузки любой веб-страницы в фоновом режиме активируется триггер, который через 1,1 секунды инициирует захват видимой области вкладки браузера с помощью привилегированного API chrome.tabs.captureVisibleTab(). Эта задержка гарантирует, что страница полностью загрузится, что увеличивает ценность перехватываемой информации.

Полученные скриншоты вместе с URL-адресом страницы, идентификатором вкладки и уникальным идентификатором пользователя в зашифрованном виде передаются на серверы aitd[.]one. Для маскировки трафика в последней версии расширения разработчик внедрил шифрование AES-256-GCM с обёрткой RSA-ключей, что значительно затрудняет обнаружение эксфильтрации данных при мониторинге сети.

Особую озабоченность вызывает запрашиваемый набор разрешений. Помимо стандартных для VPN-сервисов прав proxy и storage, расширение требует доступ к <all_urls>, tabs и scripting. Комбинация этих разрешений открывает возможность для тотального наблюдения: <all_urls> позволяет внедрять контент-скрипты на все посещаемые пользователем сайты, tabs - делать скриншоты, а scripting - выполнять произвольный JavaScript-код.

Разработчик попытался объяснить функциональность фонового захвата скриншотов как часть системы фонового сканирования угроз, которая должна активироваться только на подозрительных доменах. Однако на практике скриншоты делались при посещении доверенных сервисов, включая Google Sheets и Google Photos. Также заявлено, что захваченные изображения не хранятся, а лишь кратко анализируются на предмет угроз, однако проверить это утверждение независимо невозможно.

Эволюция шпионского функционала прослеживается по версиям расширения. В апреле 2025 года в обновлении v3.0.3 было добавлено разрешение <all_urls>, открывшее доступ ко всем сайтам. В июне того же года в версии v3.1.1 произошёл ребрендинг с добавлением функции «AI Threat Detection», а контент-скрипты стали внедряться на все сайты. Непосредственно шпионская активность началась с версии v3.1.3 от 17 июля 2025 года, выпущенной вскоре после регистрации домена aitd.one.

Этот случай демонстрирует серьёзные пробелы в системе безопасности крупных маркетплейсов, включая Chrome Web Store. Несмотря на заявленные автоматические проверки, анализ кода и мониторинг поведения, вредоносным расширениям удаётся обойти защитные механизмы и получить статус проверенных или даже рекомендованных.

Ситуация с FreeVPN.One служит тревожным напоминанием о рисках, связанных с использованием расширений браузера, особенно тех, которые запрашивают чрезмерные разрешения. Пользователям рекомендуется с повышенным вниманием относиться к предоставляемым правам и периодически аудитировать установленные расширения.

Индикаторы компрометации

Domains

- aitd.one

- extrahefty.com

- freevpn.one

- scan.aitd.one

Extension ID

- jcbiifklmgnkppebelchllpdbnibihel