Группа BlackNevas, впервые обнаруженная в ноябре 2024 года, продолжает активно атаковать компании по всему миру. Эксперты в области кибербезопасности высказывают предположения о возможном ребрендинге известной группировки Trigona, однако доказательств пока недостаточно. BlackNevas нацелена на организации в Азии, Северной Америке и Европе, уделяя особое внимание азиатско-тихоокеанскому региону, на который приходится около 50% всех атак. Основными жертвами становятся компании в Японии, Таиланде, Южной Корее, Великобритании, Италии, Литве и американском штате Коннектикут.

Описание

В отличие от многих современных группировок, BlackNevas не использует модель Ransomware-as-a-Service (RaaS - «вымогательство как услуга»). Вместо этого она действует самостоятельно, шифруя файлы на зараженных системах и похищая конфиденциальные данные. Злоумышленники угрожают жертвам передачей информации на собственный сайт утечек и партнерам, если выкуп не будет уплачен.

Технический анализ показывает, что BlackNevas использует гибридное шифрование: файлы шифруются с помощью симметричного алгоритма AES, а ключ шифрования защищается асимметричным алгоритмом RSA. После завершения процесса к имени файла добавляется расширение .-encrypted. Важной особенностью является то, что после шифрования программа-вымогатель не осуществляет дополнительного сетевого взаимодействия, что затрудняет её обнаружение.

BlackNevas поддерживает несколько аргументов командной строки, которые влияют на её поведение. Например, параметр /allow_system разрешает шифрование системных путей, /fast ограничивает шифрование лишь 1% содержимого файла, а /full обеспечивает полное шифрование. Аргумент /debug выводит журнал выполнения, что также раскрывает информацию о версии вредоносного ПО.

При подготовке к шифрованию программа проверяет доступность путей и исключает из процесса каталоги, содержащие строки «system32» или «windows». Кроме того, не шифруются файлы с определенными расширениями, включая sys, dll, exe, log и другие, а также системные файлы, такие как NTUSER.DAT и записка с требованием выкупа how_to_decrypt.txt.

Интересной особенностью является изменение имен зашифрованных файлов. В зависимости от типа файла имя может быть изменено на случайное или включать префикс «trial-recovery», который, вероятно, используется для демонстрации жертвам возможности восстановления данных. Проверка уже зашифрованных файлов осуществляется не по расширению, а путем анализа конкретных данных в конце файла.

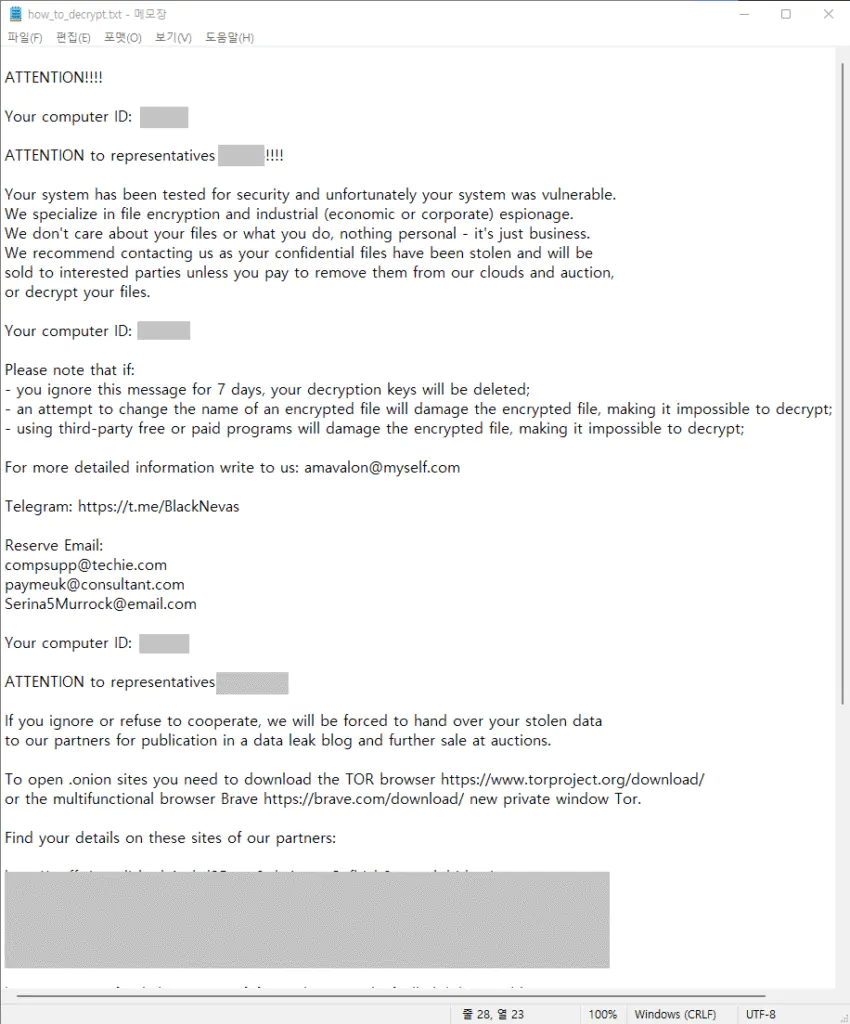

После завершения шифрования на рабочем столе и во всех доступных каталогах создается файл how_to_decrypt.txt. В нем злоумышленники представляются профессионалами в области шифрования и промышленного шпионажа, угрожая утечкой данных или их продажей с аукциона, если переговоры о расшифровке не будут начаты в течение 7 дней.

Число компаний, пострадавших от атак BlackNevas, продолжает расти. Поскольку для шифрования используется комбинация AES и RSA, расшифровка без участия злоумышленников практически невозможна. Организациям рекомендуется строго следовать рекомендациям по кибербезопасности, включая регулярное резервное копирование, обновление программного обеспечения и обучение сотрудников, чтобы минимизировать риски и обеспечить стабильную работу ключевых активов.

Индикаторы компрометации

MD5

- 2374998cffb71f3714da2075461a884b

- 4a1864a95643b0211fa7ad81b676fe2e

- 9f877949b8cbbb3adfe07fd4411b9f26

- f2547a80dd64dcd5cba164fe4558c2b6