В последнее время киберпреступники активизировали атаки на пользователей мобильных устройств, используя сложные методы социальной инженерии и технические уязвимости. Одной из самых серьезных угроз стал новый вредоносный Android-троян, который маскируется под легальные банковские приложения в Индии. Этот зловред способен красть учетные данные, перехватывать SMS, перенаправлять звонки и даже выполнять команды злоумышленников удаленно.

Описание

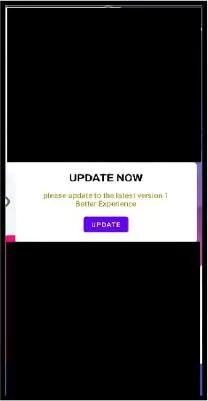

Зловредное ПО использует многослойную архитектуру, включающую загрузчик (dropper) и основной модуль (payload). Первый этап атаки начинается с социальной инженерии: пользователю показывают поддельное уведомление о необходимости обновить приложение. После согласия жертвы троян запрашивает разрешение на установку приложений из неизвестных источников, что позволяет ему загрузить основной модуль, даже если изначально такая опция была отключена в настройках безопасности.

Основной модуль трояна отличается высокой скрытностью: он не отображается в списке приложений, работая в фоновом режиме. При этом он запрашивает множество опасных разрешений, включая доступ к SMS, контактам, журналу вызовов и даже возможность управления переадресацией звонков. Это позволяет злоумышленникам перехватывать одноразовые пароли (OTP), которые банки используют для двухфакторной аутентификации, а также перенаправлять звонки на подконтрольные номера.

Фишинговая часть трояна имитирует интерфейсы реальных банковских приложений: пользователю предлагается ввести номер телефона, PIN-код, данные дебетовой карты и другие конфиденциальные сведения. При этом зловред проводит базовую проверку введенных данных, чтобы не вызвать подозрений. Например, он проверяет длину CVV-кода (3 цифры) и номера карты (19 символов), что делает атаку более убедительной.

Собранные данные передаются на сервер, контролируемый злоумышленниками, через Firebase - популярную облачную платформу, часто используемую разработчиками легальных приложений. Использование Firebase позволяет трояну маскировать передачу данных под обычный трафик, усложняя его обнаружение.

Что еще опаснее, троян способен удаленно активировать переадресацию вызовов с помощью USSD-кодов, перенаправляя звонки жертвы на номера, контролируемые преступниками. Это дает им возможность обходить SMS-аутентификацию, если банк использует голосовые коды подтверждения.

Подобные атаки особенно опасны в условиях роста мобильного банкинга: пользователи все чаще доверяют своим смартфонам финансовые операции, но далеко не всегда осознают риски. Эксперты отмечают, что подобные трояны распространяются не только через фишинговые письма и SMS, но и через поддельные сайты, вредоносную рекламу, а также взломанные версии популярных утилит.

Киберпреступники, стоящие за этой атакой, демонстрируют высокий уровень профессионализма, сочетая социальную инженерию, сложные технические приемы и использование легальных сервисов для сокрытия своей активности. Это подчеркивает необходимость постоянного мониторинга угроз и повышения осведомленности пользователей о современных методах кибермошенничества.

Индикаторы компрометации

SHA256

- 131d6ee4484ff3a38425e4bc5d6bd361dfb818fe2f460bf64c2e9ac956cfb13d

- ee8e4415eb568a88c3db36098b7ae8019f4efe565eb8abd2e7ebba1b9fb1347d