В сфере кибербезопасности зафиксировано появление ранее неизвестного фишингового фреймворка, получившего название Salty 2FA. Эксперты компании ANY.RUN, специализирующейся на анализе угроз, идентифицировали его в ходе мониторинга phishing-as-a-service (PhaaS) кампаний. Платформа демонстрирует высокую эффективность в обходе многофакторной аутентификации и нацелена на организации в США и Европе.

Описание

Фреймворк обнаружил себя через нестандартную инфраструктуру доменных имён. Аналитики обратили внимание на сочетание субдоменов в зоне .com (например, .it.com или .com.de) с доменами верхнего уровня .ru. Подобная комбинация ранее не была характерна для известных фишинговых сервисов, таких как Tycoon2FA или EvilProxy. Запрос в системе Threat Intelligence Lookup с фильтром domainName:”*.*.??.com$” AND domainName:”.ru$” подтвердил связь этой схемы с фишинговой активностью.

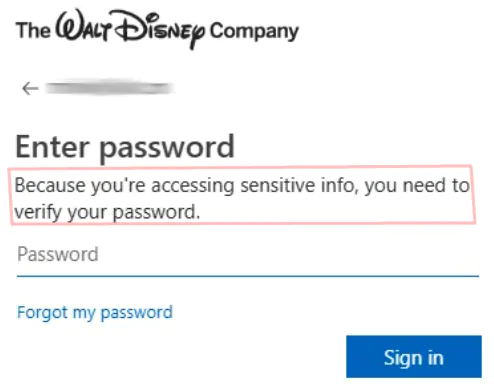

Атака реализуется по многоэтапному сценарию, что усложняет её детектирование. Первый этап involves использование Cloudflare Turnstile для проверки взаимодействия пользователя, после чего подгружается основной вредоносный код. Ключевой особенностью Salty 2FA является обфускация на всех уровнях: исходный код содержит бессмысленные комментарии, элементы страницы динамически генерируются через jQuery, а идентификаторы шифруются с помощью Base64 и XOR-преобразований.

Технический анализ, проведённый в интерактивной песочнице ANY.RUN, показал, что фреймворк способен перехватывать данные аутентификации для Microsoft 365, включая одноразовые пароли, отправляемые через push-уведомления, SMS, голосовые вызовы и мобильные приложения. Данные жертв шифруются с использованием сессионного ключа и передаются на серверы с доменами .ru через POST-запросы.

Целями атак стали компании из различных секторов экономики. В их числе финансовые учреждения и телекоммуникационные операторы в Греции, логистические компании в Швейцарии и США, энергетические холдинги в Испании, а также организации в сфере здравоохранения, IT-консалтинга и образования. Фишинговые письма маскировались под уведомления о голосовых сообщениях, платежных документах или приглашениях к участию в тендерах.

Вопрос атрибуции остается открытым. Некоторые косвенные признаки, такие как отдельные совпадающие Indicators of Compromise (IOCs), указывают на возможную связь с группами Storm-1575 (связанной с платформой Dadsec) или Storm-1747 (известной по операциям с Tycoon 2FA). Однако уникальные черты - включая инфраструктуру и методы обфускации - позволяют говорить о Salty 2FA как о самостоятельном продукте на рынке PhaaS.

Активность фреймворка отслеживается с июня 2025 года, а подтверждённые инциденты фиксируются с конца июля. Эксперты отмечают, что статические индикаторы (например, хэши файлов или конкретные домены) малоэффективны для противодействия из-за постоянной изменчивости кода. Вместо этого рекомендуется фокусироваться на поведенческих паттернах, таких как цепочки доменов или структуры запросов.

Для своевременного выявления подобных угроз специалисты рекомендуют использовать песочницы с возможностью интерактивного анализа, позволяющие в реальном времени отслеживать исполнение кода и выявлять скрытое поведение вредоносных программ. Это снижает нагрузку на аналитиков и уменьшает зависимость от быстро устаревающих IOC.

Индикаторы компрометации

IPv4

- 153.127.234.4

- 153.127.234.5

- 191.96.207.129

- 51.89.33.171

Domains

- frankfurtwebs.com.de

- innovationsteams.com

- marketplace24ei.ru

- nexttradeitaly.it.com

URLs

- https://marketplace24ei.ru/

- https://marketplace24ei.ru/790628.php

- https://parochially.frankfurtwebs.com.de/ps6VzZb/

- https://telephony.nexttradeitaly.com/SSSuWBTmYwu/

Emails

- izumi@yurikamome.com