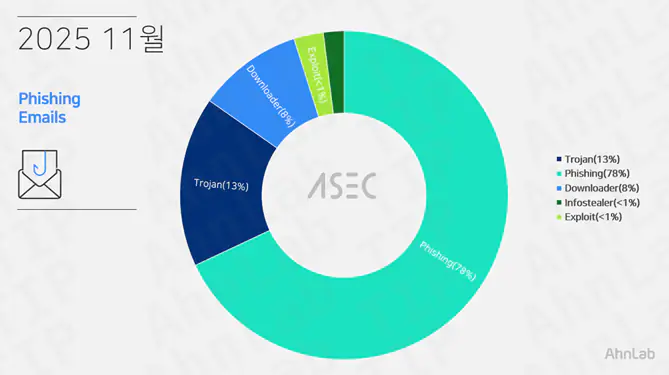

По данным ежемесячного отчета о тенденциях в области фишинга за ноябрь 2025 года, основная масса угроз по-прежнему связана с классическим фишингом, целью которого является кража учетных данных. Однако злоумышленники активно совершенствуют методы социальной инженерии и все чаще используют сложные форматы файлов для доставки вредоносного ПО, такого как банковский троянец XLoader.

Описание

Согласно статистике, собранной и проанализированной за отчетный период, на долю традиционного фишинга пришлось 78% всех угроз, распространяемых по электронной почте. В этих кампаниях злоумышленники активно используют скрипты, например, на HTML, для точного воспроизведения экранной разметки, логотипов и шрифтов реальных страниц входа в аккаунт или промо-сайтов известных брендов. Жертв побуждают ввести свои логины и пароли, которые затем незамедлительно пересылаются на управляющий сервер (C2, Command and Control) злоумышленников. Альтернативный сценарий предполагает редирект пользователя на полностью поддельный веб-сайт. При этом методы усложняются: гиперссылки на фишинговые ресурсы все чаще внедряются непосредственно в документы, например, в PDF-файлы, что повышает доверие жертвы к такому письму.

Параллельно эксперты отмечают тревожную тенденцию роста доли фишинговых писем со вредоносными вложениями, упакованными в архивы. В частности, наблюдается увеличение числа кампаний, где исполняемые EXE-файлы сжимаются с помощью формата RAR и рассылаются в качестве вложений. Этот прием часто позволяет обойти базовые почтовые фильтры, которые могут блокировать исполняемые файлы, но пропускают архивы.

Особое внимание в отчете уделено анализу конкретных случаев распространения. В ноябре через фишинговые рассылки активно распространялся банковский троянец XLoader. Злоумышленники использовали документы в качестве начального вектора атаки. Внутри такого файла в формате, например, Microsoft Office, содержится вредоносный OLE-объект. При открытии документа этот объект взаимодействует с C2-сервером для загрузки и последующего запуска дополнительного вредоносного кода, который, в свою очередь, устанавливает основной модуль XLoader. Этот троянец известен своими функциями по краже финансовой информации и обеспечению постоянного присутствия (persistence) в системе.

Анализ писем, составленных на корейском языке, позволяет выделить часто используемые ключевые слова в темах и именах файлов, которые призваны вызвать доверие у целевой аудитории. Как правило, это отсылки к официальным уведомлениям, финансовым документам, счетам или срочным сообщениям от служб доставки. Понимание этих шаблонов помогает организациям лучше настраивать системы фильтрации и обучать сотрудников.

В целом, отчет за ноябрь 2025 года демонстрирует, что ландшафт фишинговых угроз продолжает развиваться. Если основным вектором остается психологическая манипуляция с целью кражи учетных данных, то методы доставки фишинговых страниц и, что более важно, вредоносной нагрузки (payload), становятся все более изощренными. Злоумышленники комбинируют разные форматы файлов, используют обфускацию кода и постоянно меняют тактики, что соответствует отдельным техникам, описанным в матрице MITRE ATT&CK. Специалистам по информационной безопасности необходимо уделять повышенное внимание анализу не только ссылок в письмах, но и вложенных документов и архивов, даже если они на первый взгляд кажутся безопасными. Полная версия отчета содержит расширенную статистику по изменениям в распределении угроз за последние полгода, детальный разбор C2-инфраструктуры и примеры тел писем из реальных атак.

Индикаторы компрометации

MD5

- 0b12ea5999c0cc1ef4c1a15fe2634085

- 18d123267715647f945a57e9c43f9692

- 1937fb5bd932b6b9ed707d764c567f27

- 28b61addd4fafba9531dccf1e9aa9f5f

- 36d69bf3048916cfc12e52d060f6a17d