В мае 2025 года в VirusTotal был загружен ZIP-архив, содержащий ранее неизвестный загрузчик, способный запускать два типа вредоносного ПО - TorNet и PureHVNC. Уникальность этого загрузчика заключается в использовании алгоритма MurmurHash2 для API Hashing - техники, редко встречающейся в подобных угрозах. В данной статье рассмотрены результаты анализа этого вредоносного ПО, его функционал и методы распространения.

Описание

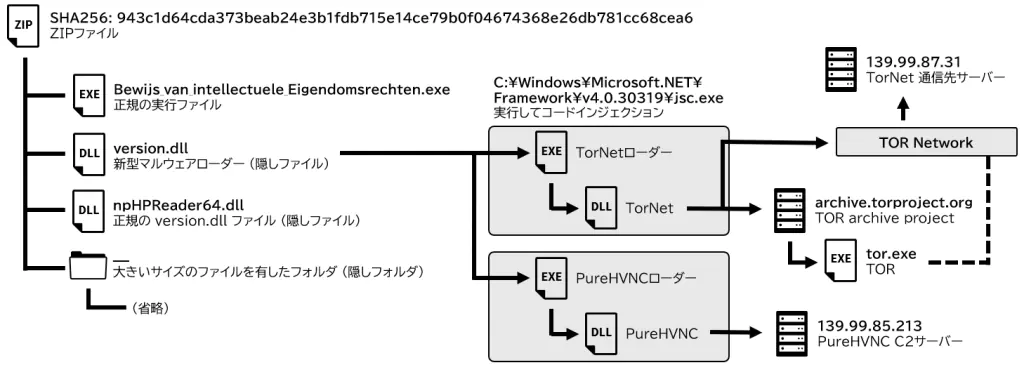

ZIP-файл включал в себя легитимные исполняемые файлы, загрузчик, DLL-библиотеки для проксирования операций, а также несколько крупных файлов, вероятно, предназначенных для обхода проверок антивирусными решениями. Все вредоносные файлы имели атрибуты "скрытый" и "системный", что затрудняло их обнаружение пользователями при стандартных настройках Windows.

Загрузчик использует технику DLL Sideloading: он заменяет оригинальную библиотеку version.dll на вредоносную, которая, в свою очередь, загружает дополнительные модули - TorNet и PureHVNC. После запуска загрузчик создает папку %LOCALAPPDATA%\npHPReader64 и копирует туда все необходимые для работы файлы. Для обеспечения персистентности он добавляет запись в реестр (HKCU\Software\Microsoft\Windows\CurrentVersion\Run), что позволяет вредоносному ПО автоматически запускаться при старте системы.

Одной из ключевых особенностей загрузчика является применение API Hashing с алгоритмом MurmurHash2. Это позволяет скрыть вызовы системных функций, затрудняя анализ зловреда. Например, функция LoadLibraryA преобразуется в хеш 0x439C7E33. Для динамического разрешения API используются заранее вычисленные хеши, что усложняет детектирование.

Основные полезные нагрузки (TorNet и PureHVNC) хранятся в зашифрованном виде внутри загрузчика. Каждая из них защищена AES-128-ECB с уникальными ключами:

- TorNet: 37C1FF3236DD4989153CCAC2CA712192

- PureHVNC: 6CB15D6A5C9AB4C2B2885FF35836892A

После расшифровки загрузчик инжектирует вредоносный код в процесс jsc.exe (компилятор JavaScript из .NET Framework), используя стандартные методы вроде CreateProcessA, VirtualAllocEx и WriteProcessMemory.

TorNet - это загрузчик, использующий сеть Tor для связи с командным сервером. Он скачивает и запускает скрытый TOR-клиент, после чего устанавливает SOCKS-прокси на localhost:9050. Все дальнейшие операции (загрузка дополнительных модулей) происходят через анонимную сеть, что затрудняет отслеживание C2-трафика.

PureHVNC - коммерческий RAT, предоставляющий злоумышленникам полный контроль над зараженной системой. После запуска он подключается к C2-серверу, передавая информацию о системе, и ожидает команды. В отличие от предыдущих версий, в данной модификации удалена функция сохранения модулей в реестре - вероятно, для усложнения анализа.

Анализ показал, что TorNet и PureHVNC имеют общие элементы кода, что указывает на возможное происхождение от одной группы разработчиков. Несмотря на отсутствие принципиально новых техник, сочетание методов (DLL Sideloading, API Hashing, инжектирование в .NET-процессы) делает этот загрузчик опасным инструментом в руках злоумышленников.

Вредоносное ПО такого уровня требует повышенного внимания со стороны специалистов по кибербезопасности, поскольку его дальнейшие модификации могут стать частью более масштабных атак. Рекомендуется усилить мониторинг необычных процессов, связанных с jsc.exe, а также настроить системы защиты на детектирование аномальных сетевых подключений через SOCKS-прокси.

Индикаторы компрометации

IPv4 Port Combinations

- 139.99.85.213:56001

- 139.99.85.213:56002

- 139.99.85.213:56003

- 139.99.87.31:7702

SHA256

- 2886be48b8af62edd856a2605039a3341f0bb385474992308b775d1abc240f7e

- 5a1b8fe009bfc405bd863f645f5f1112c1cf386b663da1722893ffe45c00ce24

- 5ef6d6fb0cd5ea08764e50c6b61cf2cfa441b0c1b12f52d74c0a92c28de13aa4

- 943c1d64cda373beab24e3b1fdb715e14ce79b0f04674368e26db781cc68cea6

- be682003b89b79d761ffebebb307a74a8ed6ca7324ffd4da185943bf2ced4dba

- da6b59c1f7ed3e1986f9285a7ed4aff91c00cacd428938b67650a03af68ce7a4