Исследовательская группа zLabs компании Zimperium обнаружила третью версию банковского трояна Hook для Android, которая, по их словам, обладает одними из самых продвинутых на сегодняшний день возможностей. Этот вариант malware демонстрирует значительную эволюцию в методах обмана пользователей и кражи конфиденциальных данных.

Описание

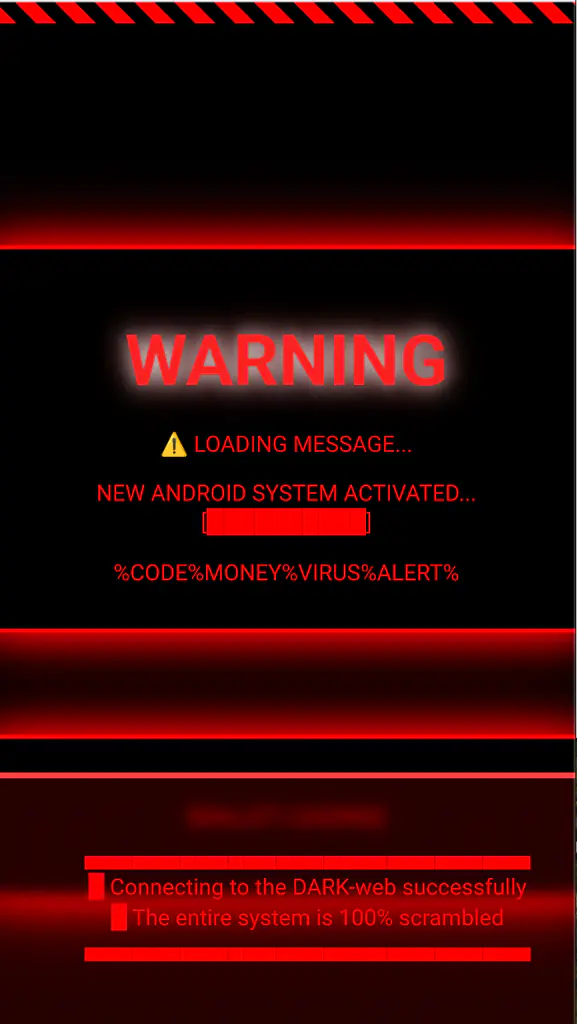

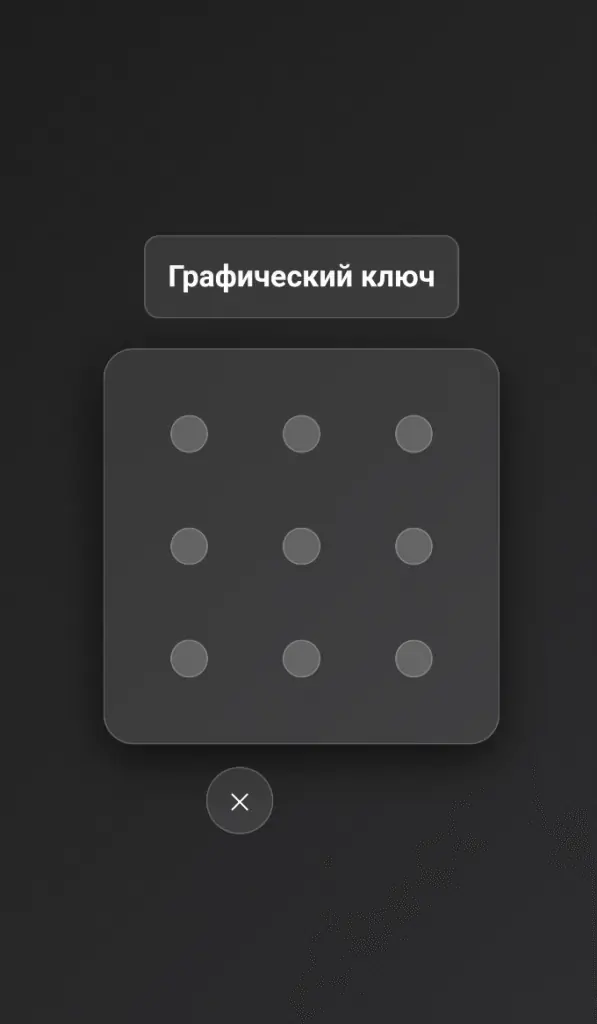

Новая версия трояна включает несколько опасных нововведений, таких как оверлеи в стиле программ-вымогателей, которые отображают сообщения с требованиями выкупа. Также злоумышленники внедрили фиктивные NFC-оверлеи, предназначенные для обмана жертв с целью получения чувствительной информации. Ещё одной особенностью стала возможность обхода блокировки экрана с помощью имитации запросов PIN-кода и графического ключа.

Помимо этого, троян использует прозрачные оверлеи для незаметного захвата жестов пользователя и организует скрытые сессии потоковой передачи экрана для мониторинга в реальном времени. В общей сложности malware теперь поддерживает 107 удалённых команд, 38 из которых были добавлены в этом обновлении.

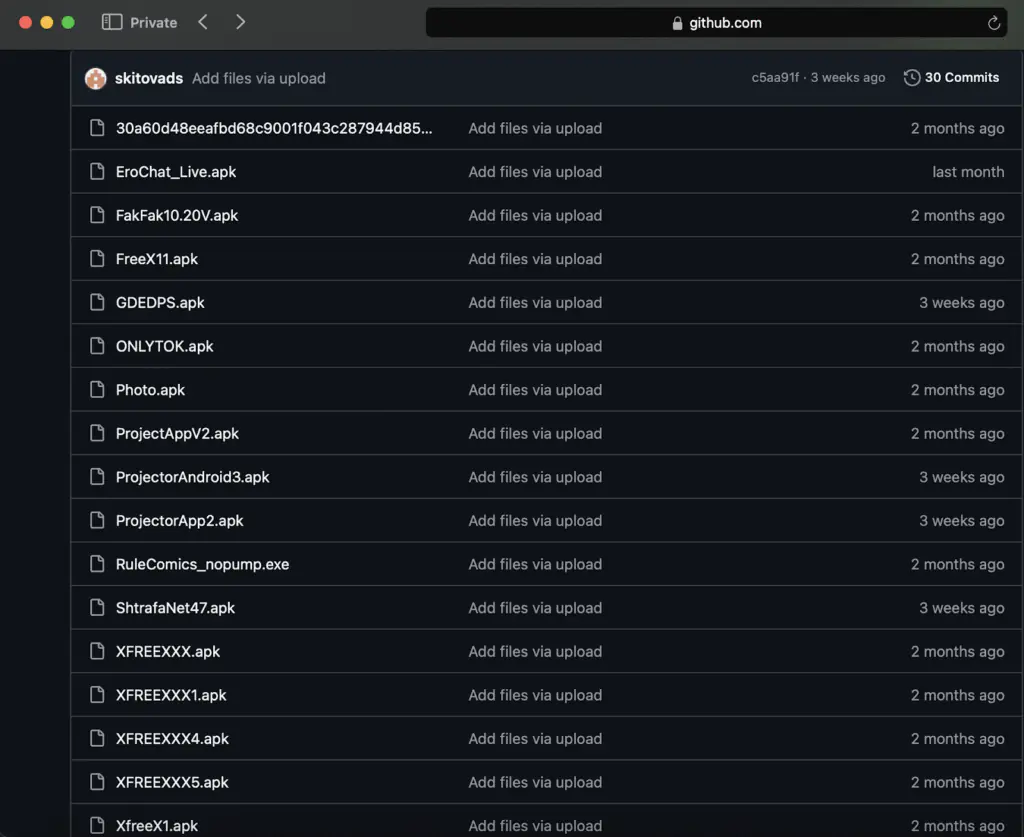

Распространение вредоносного ПО, как отмечают исследователи, осуществляется в крупных масштабах не только через фишинговые сайты, но и через GitHub. Злоумышленники активно используют эту платформу для размещения и распространения вредоносных APK-файлов. Мониторинг показал, что в репозиториях GitHub размещаются как старые, так и новые варианты malware, включая Hook и Ermac. Аналогичным образом распространяются и другие вредоносные программы, такие как Brokewell и трояны-шпионы для перехвата SMS.

Как и в предыдущих версиях, Hook злоупотребляет службами доступности Android для автоматизации мошеннических действий и удалённого контроля устройств. Однако его растущий набор команд и методы оверлеев предоставляют злоумышленникам ещё больше возможностей для кражи данных, захвата сессий и обхода защитных механизмов.

Одной из наиболее заметных характеристик последней версии является возможность развёртывания полноэкранного оверлея, имитирующего программы-вымогатели. Этот оверлей отображает сообщение с предупреждением, а также адрес кошелька и сумму выкупа, которые динамически загружаются с командного сервера. HTML-контент для отображения этого сообщения встроен непосредственно в APK-файл. Поведение активируется удалённо при получении команды ransome от C2. Кроме того, злоумышленник может удалённо закрыть оверлей на экране жертвы, отправив команду delete_ransome.

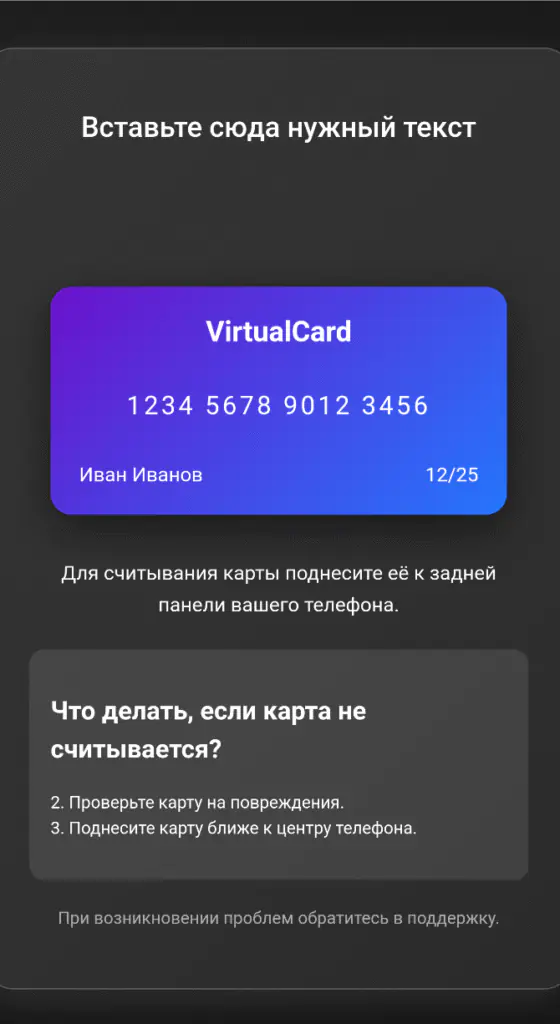

Команда takenfc используется для отображения поддельного экрана сканирования NFC с помощью полноэкранного WebView-оверлея. Хотя код настроен для захвата пользовательского ввода, текущая HTML-разметка не включает внедрённый JavaScript, необходимый для сбора и отправки конфиденциальных данных злоумышленнику. Это свидетельствует о том, что авторы malware продолжают развивать его функциональность.

Троян также использует метод оверлея, который размещает обманчивый интерфейс поверх экрана блокировки устройства. Этот интерфейс имитирует законный экран ввода графического ключа или PIN-кода, обманывая пользователей и заставляя их вводить свои учётные данные. Получив данные для разблокировки, злоумышленники получают несанкционированный доступ к устройству, эффективно обходя защиту экрана блокировки и получая полный контроль.

Команда unlock_pin может программно разблокировать устройство, имитируя взаимодействие с пользователем. Сначала она активирует WakeLock для включения устройства, выполняет жест swipe-up для отображения экрана блокировки, а затем вводит PIN-код, полученный из полезной нагрузки. Каждая цифра вводится отдельно, после чего имитируются нажатия на различные кнопки подтверждения.

Для кражи информации о кредитных картах malware отображает оверлей при получении команды takencard от сервера. Он создает полноэкранный WebView-оверлей, который имитирует легитимный интерфейс и загружает поддельную HTML-форму. Этот HTML-файл имитирует Google Pay для захвата конфиденциальных данных, таких как данные карты или PIN-код, введённые в форму, а затем отправляет эти данные на сервер.

В ходе анализа последней версии банковского трояна исследователи также identificровали несколько примечательных строк, включая RABBITMQ_SERVER, а также hardcoded username и password. RabbitMQ - это выделенный message broker, который управляет очередями и сообщениями между клиентами и серверами, предлагая более надёжный и гибкий канал C2 по сравнению с базовой HTTP- или WebSocket-коммуникацией.

Хотя текущая сборка не активно использует RabbitMQ, его наличие suggests, что будущие версии malware могут быть настроены для использования этой инфраструктуры, что потенциально повысит устойчивость и масштабируемость операций C2.

Кроме того, malware, по-видимому, развивает дополнительные функции, включая использование Telegram для C2-коммуникации. Исследователи наблюдали использование Telegram в одном из экземпляров для отправки типа инъекции и данных инъекции, однако не было обнаружено следов chatid или bot token, что strongly suggests, что malware всё ещё находится в стадии разработки.

Zimperium отмечает, что их продукты Mobile Threat Defense (MTD) и Mobile Runtime Protection (zDefend) обеспечивают защиту от Hook и других продвинутых банковских троянов благодаря встроенному механизму динамического обнаружения на устройстве, даже если вредоносное ПО было установлено в обход официальных магазинов приложений.

Помимо обеспечения защиты для своих клиентов, Zimperium сотрудничала с отраслевыми партнёрами для удаления вредоносного репозитория, с которого распространялся Hook. Эта мера significantly reduced операционные возможности злоумышленников. Эксперты подчёркивают, что троян продолжает развиваться, и пользователям следует соблюдать осторожность при установке приложений из ненадёжных источников.

Индикаторы компрометации

URLs

- https://ws.asedkop.world

- https://ws.jonudeplin.shop

SHA256

- 1759b9ba03dde81b6513df437fffc722d0f21a5d12226740d30b429a4b6ff289

- 1d1c5de7716ca5cc9156ca1b31763dd8de2a60e35d2d95c3601c882debdf9ae0

- 2249a99fca7979aec3dc51b7d66fbf37330b370b304ec82d9a576f7a34f90aca

- 3cc1d9fa085ef9a9aed08e69a6ab4ab3425bbb43761278885276e75886a429da

- b41acbe10cbf4c3255179667e4855f3da056323bde63160cdc113edb7db65e19

- cb7785b2c918df23372c0be9a1acd7f40b1e0f1fcbc6f7462dd5af1cd7168f0a

- d8609977915b18f2f9af84d59301b4e1208d47fe97619251adb171c3cb93693f

- dbc6e6f00391286d353cbe89ca265e6000bc767b850e3c2d26234cc91c40c6b3

- ebe9e353527ba067284c8148cf4ffb134d674d9ef5763dbeafb94a2c7dcc6ed5