Эксперты по кибербезопасности обнаружили новую усовершенствованную версию инфостилера под названием 0bj3ctivityStealer, активно распространяемую через фишинговые кампании. Этот вредоносный инструмент, впервые идентифицированный в начале 2025 года, демонстрирует сложную многоступенчатую архитектуру, сочетающую кастомные PowerShell-скрипты и стеганографию для сокрытия полезной нагрузки.

Описание

Атака начинается с электронных писем, маскирующихся под коммерческие предложения с темой "Quotation offer". Жертвам предлагается загрузить "высококачественную версию" фиктивного заказа, что приводит к скачиванию JavaScript-файла с платформы Mediafire.

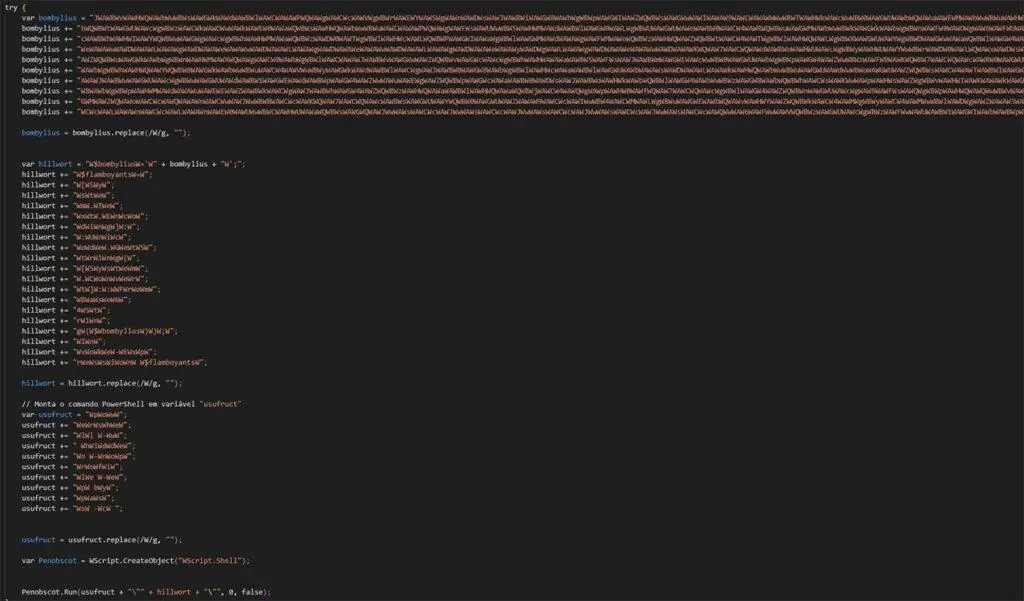

Скрипт содержит свыше 3000 строк мусорного кода, скрывающего обфусцированный PowerShell-сценарий. После декодирования он загружает изображение в формате JPG с archive.org, внутри которого через стеганографию спрятан .NET-загрузчик. Для извлечения используется поиск уникального HEX-паттерна (0x42 0x4D 0x32 0x55...) с последующей обработкой RGB-значений пикселей.

Финальная стадия - DLL-библиотека VMDetector Loader - создает задание в планировщике Windows для персистентности и загружает основной модуль 0bj3ctivityStealer с Cloudflare-хоста через обращенные URL. Стеалер внедряется в процесс Regasm.exe посредством техники Process Hollowing.

Анализ показал, что 0bj3ctivityStealer использует многоуровневые механизмы антианализа: рандомизацию имен функций, мусорный код, контроль за виртуальными средами и шифрование строк. При обнаружении признаков отладки (DLL виртуальных машин, Hyper-V через WMI, удаленного дебаггера) вредонос самоуничтожается. Основная цель - систематический сбор конфиденциальных данных: учетных записей браузеров (Chrome, Edge, Firefox), включая историю, cookies, платежные данные; перехват креденциалов мессенджеров (Telegram, Signal, Discord); извлечение ключей криптокошельков (Exodus, Electrum, Metamask); доступ к почтовым клиентам (Outlook, Foxmail). Особое внимание уделяется криптовалютным расширениям - стеалер сканирует 28 специфических директорий браузеров для Edge и Chrome.

География атак носит глобальный характер: США, Германия и Черногория лидируют по числу детектов, но активность фиксируется также в Юго-Восточной Азии, Австралии и других европейских странах. Наиболее уязвимыми секторами стали государственные учреждения и промышленные предприятия. Для эксфильтрации данных используется Telegram-бот через API, причем коммуникация однонаправленная - стеалер отправляет информацию без получения команд. Альтернативный метод через SMTP в исследуемой версии не активирован.

0bj3ctivityStealer представляет качественный скачок в эволюции инфостилеров: применение стеганографии усложняет детектирование сигнатурными методами, а широта целевых приложений обеспечивает максимальный охват данных. Комбинация фишинга как вектора и Telegram для C2 делает угрозу особо устойчивой. Распространенность в критических секторах экономики подчеркивает необходимость усиления контроля за фишинговыми кампаниями и мониторинга нестандартных техник сокрытия payload. Текущая версия демонстрирует незавершенные функции (например, манипуляцию буфером обмена), что указывает на активную разработку и потенциальное усложнение в будущих итерациях.

Индикаторы компрометации

URLs

- https://api.telegram.org/bot7640954071:AAG4HIUwOCFIvd491LU7dS96qgelReFtRgQ/sendDocument

- https://archive.org/download/wp4096799-lost-in-space-wallpapers_20250610/wp4096799-lost-in-space-wallpapers.jpg

- https://pub-a06eb79f0ebe4a6999bcc71a2227d8e3.r2.dev/man.txt

- https://www.mediafire.com/file_premium/x97idrc3g3vwmij/PO_N0_JKPO25040107.js

MD5

- 15b5ddb3ef4b0383ec5fc8ea2cf5c8db

- 2f32e9e485b127c1bdcaf7984cc7485a

- a1a13f3ab6d19f87dd0ddb6d2384a5e2

- e7e92f9381c57673d3e9f7508059e06a

SHA1

- 10a9af58af5095195ae186b2268d25002052bf34

- 1d59bf8c488eb6f43c7b5e7164f82b164e39ec10

- 4749ed09e04f4a9a1533413c3ba7ea72943807db

- 4c5d3468d3474816c6810599e470949f1b2a3d68

SHA256

- 01db63a854c81a69f00dd3c1a6dee056f3429f078882e33bb2e06d7e48614391

- 6fd22b60afbd013a480c096ecc4da6cc89f7e805d44fc68ec18a4be8464259b0

- 9ae50e74303cb3392a5f5221815cd210af6f4ebf9632ed8c4007a12defdfa50d

- fda1d464861ac16072605f2a390e710b18353cae798fd0ff41b67a9556fe24e2