С ноября 2025 года по январь 2026 года исследователи кибербезопасности наблюдают активную и эволюционирующую фишинговую кампанию, в которой используются возможности платформы для хостинга Vercel. Основная цель атак - доставка легитимного программного обеспечения для удаленного доступа GoTo Resolve (ранее известного как LogMeIn), которое злоумышленники применяют для получения полного контроля над системами жертв. Кампания демонстрирует растущую изощренность атакующих, которые перешли от простой разовой рассылки к многоступенчатой схеме с активной фильтрацией жертв через Telegram.

Описание

Изначально о кампании сообщила компания CyberArmor еще в июне 2025 года. Однако, по последним данным, атака не только продолжилась, но и значительно усложнилась с технической точки зрения. Базовый метод остался прежним: эксплуатация «унаследованного доверия» к доменам *.vercel.app для обхода почтовых фильтров. Злоумышленники рассылают письма с финансовыми темами, такими как просроченные счета или документы на доставку, побуждая пользователей перейти по ссылке.

Ключевым нововведением стал переход к механизму «условной доставки», призванному отсеять исследователей безопасности и автоматизированные песочницы. Теперь, перейдя по ссылке, жертва попадает не сразу на страницу с полезной нагрузкой (payload). Сначала происходит сбор цифровых отпечатков браузера (browser fingerprinting): система определяет IP-адрес, местоположение, тип устройства и версию браузера. Эти данные в реальном времени передаются в контролируемый злоумышленниками канал Telegram.

На основе полученной информации сервер принимает решение о целесообразности атаки. Если параметры соответствуют ожиданиям злоумышленников, пользователю показывается фиктивная страница, например, имитирующая защищенный просмотрщик PDF от Adobe или портал финансовых документов. Оттуда предлагается скачать файл, который маскируется под документ (например, "Statements05122025.exe"). Таким образом, атакующие эффективно фильтруют нецелевых пользователей, повышая скрытность операции.

Полезной нагрузкой в этой кампании выступает не кастомное вредоносное ПО, а подписанная легитимная версия программы для удаленного администрирования GoTo Resolve. Этот подход, известный как «жизнь за счет земли» (Living off the Land, LotL), позволяет обходить многие сигнатурные антивирусные системы, поскольку инструмент сам по себе не является вредоносным. После установки и запуска программа устанавливает соединение с серверами атакующих, предоставляя им бэкдор и полный удаленный доступ к хосту жертвы.

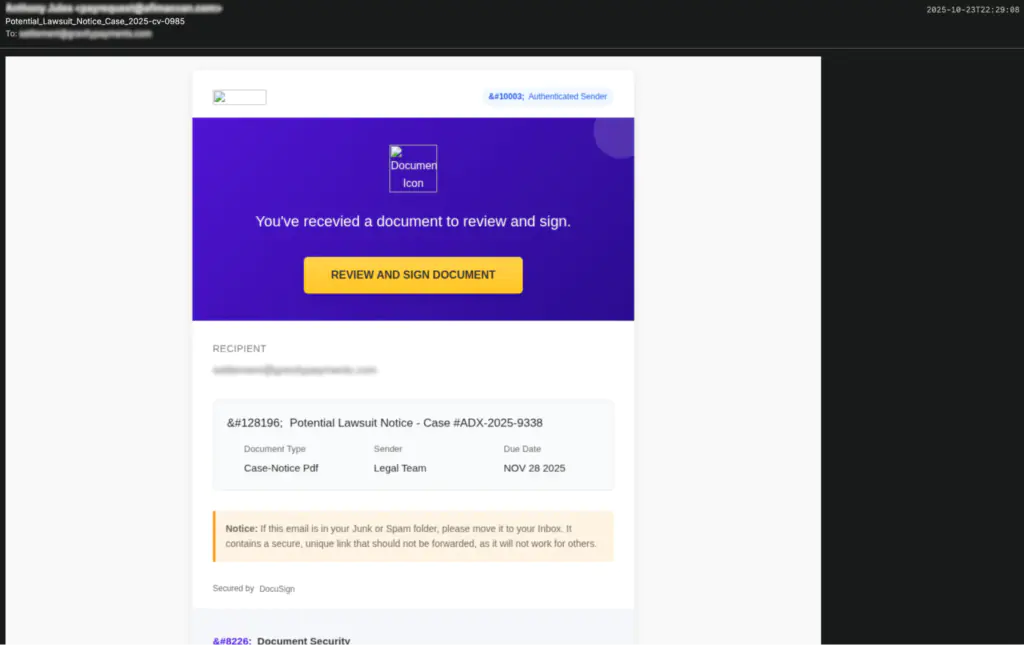

Социальная инженерия в кампании разнообразна и адаптируется под аудиторию. Помимо стандартных финансовых уловок, злоумышленники используют темы, связанные с «уведомлениями о потенциальном судебном иске» или «обновлениями безопасности», которые угрожают приостановкой услуги. Также зафиксированы письма, мимикрирующие под предупреждения Meta о нарушении стандартов сообщества, что нацелено на администраторов бизнес-страниц в социальных сетях. Кампания носит мультиязычный характер, например, существуют версии на испанском языке.

Для защиты от подобных атак специалисты по информационной безопасности рекомендуют комплексный подход. Во-первых, необходимо усиливать почтовую безопасность, внедряя решения, способные анализировать ссылки в момент клика и выявлять злоупотребление сервисами. Во-вторых, следует усилить мониторинг переходов по ссылкам с поддоменов vercel.app и surge.sh, которые часто используются для подобных атак. В-третьих, критически важно применять политики контроля приложений, ограничивающие установку нового ПО для удаленного доступа. Наконец, непрерывное обучение пользователей должно включать симуляции фишинга, наглядно демонстрирующие, что наличие валидного SSL-сертификата и известного доменного имени не всегда гарантирует безопасность.

Индикаторы компрометации

Domains

- dhl-delivery-report.vercel.app

- dhl-shipment-detail.vercel.app

- docsignstatements.vercel.app

- duepaymentinvoiceattached.vercel.app

- express-delivery-note.vercel.app

- findhome.cl

- invoice-110493.vercel.app

- invoices-attachedpdf.vercel.app

- invstatement.vercel.app

- invstatement2025.vercel.app

- mail.blta.ro

- olierinvoiceunpaidmmpaid.vercel.app

- outstandingstatementdetailsattachedrb.vercel.app

- paidrepotstatementinvoice.vercel.app

- paymentrequestoninvoicedueattached.vercel.app

- remityourpendingpaymentdts.vercel.app

- requestpaymentdueattachedts.vercel.app

- salesrepacctstatementdetails.vercel.app

- shipment-docspdf.surge.sh

- unpaidbillrequestedservicedetails.vercel.app

- unpaidinvoiceremitaath.vercel.app

- waybill-deliveryticket.vercel.app

- windowscorps.vercel.app

MD5

- 322a92b443faefe48fce629e8947e4e2

- e230bf859e582fe95df0b203892048df

- f782c936249b9786cc7fac580da3ae0f

SHA256

- 23dc523bb403bac58750fec94c6ab8e18e6fe768a8235a790f1dbd90a321e7a3

- c1adb081862b983b67412fd91f389818106fde23e09fd203642de1bfc4cebad1

- de066fe772bc64886dc0487efa6de729f128bacbfcb351cfedec2d0a549173c1

Email Detection Fingerprint (EDF)

- 0ea78867f46393d77935ff537bd7a6baa8d0:d0d4bbcaa1ef70d0c181b352995b

- 227b5b5bec01727e8f054e769fa37cdf5292:2e9def4e0848688eb35a7f21d2b8

- 4522ee2fc5c23d56f2a60290000dd6588552:98724cf65912b6c1974538624e58

- 59884eccc1f25cfb24fdc7e3720e5ea179f5:8f40f3db487fb2831e3f0e210be6

- 5d58506db4ca986ce4a5f9159cb1ecf8fdf1:d960688cf10bcb3912d5308b5cd8

- 5d818afe83569bcd1ec9155a6d6dd4c2763e:d0d4bbcaa1ef70d0c181b352995b

- 5f4a2eb6ceea10d943e409ca0ce6885db2c9:2c871442c1d82cf23e6b75628695

- 67c70b2f6d46d6e6d4410d343209d974c3d6:72cda4bee62a07fab89a32f78180

- 71f6d009270d39fcda87ceb3bd55b626650a:fe149351d2dedcde0140ed4e353c

- 7eb18abf5a359a0a9af470b99ff86567494f:70f52637f8f8b97d5f7d3b37034e

- 7eb18abf5a359a0a9af470b99ff86567494f:8a053e1df14b0194232d240a4ea4

- 89ff0771b0eb8800eda9476aa2d44c85a30d:1a941ab3b2b55db87951e63b1c1c

- 9325095ca2363db05cf13b52eaeebc7318d8:3740be59ab1956808312a383dfe7

- 9c40e43e7949b169529d7b762776058053fc:bb3e648f443dc53af057b410a8da

- a2994c362e1c429d5aaa89a3c380a4b25da2:21f0c8bb023db0044cbd7aed31bd

- a3ac5cfb0300f69b81064009b59a747d610f:ccf6f6ec7cd7f5d9644b35126a52

- b0474a0717318bb722267ff4dd74dc860666:d0d4bbcaa1ef70d0c181b352995b

- bf44de26036d702a8d70fc6001361f580486:5dba91e93ca441a2ca03f1891927

- c3ad9d6fb34cf858b11987a29f4254716e0a:3a34ebc93162cb85645d65e3ba26

- c5cb396ae54b603d258e5f13406a6c3f2634:5f41ed9eb791e93b2a9fc0f9fa9a

- ca98540ce07a126667b62138c1dc7962331f:0ac419138b1192bb7123bbe31e29

- ce054b668379a41f9dab9784c811ce777043:ccf6f6ec7cd7f5d9644b35126a52

- d52e046054a1095fffbaaa0c2c6011642e29:ccf6f6ec7cd7f5d9644b35126a52

- e1e049a40e8fd300d71fd1c81a43cedc62db:28f5bb2aa7a48caa8aa0f19b92a6

- ef6a64505bfc132f3bbfe1d9b5de7bda5d28:ecf5ee72aae6b2cd65b105abfacb

- f06233562310e888bd86466c7ff9622654f3:ccf6f6ec7cd7f5d9644b35126a52