Специалисты ESET обнаружили две ранее неизвестные кампании по распространению шпионского ПО для Android, нацеленные на пользователей в Объединенных Арабских Эмиратах. Вредоносные программы маскируются под приложения Signal и ToTok, используя фишинговые сайты и социальную инженерию для обмана жертв. Об этом сообщили исследователи кибербезопасности в своем блоге.

Описание

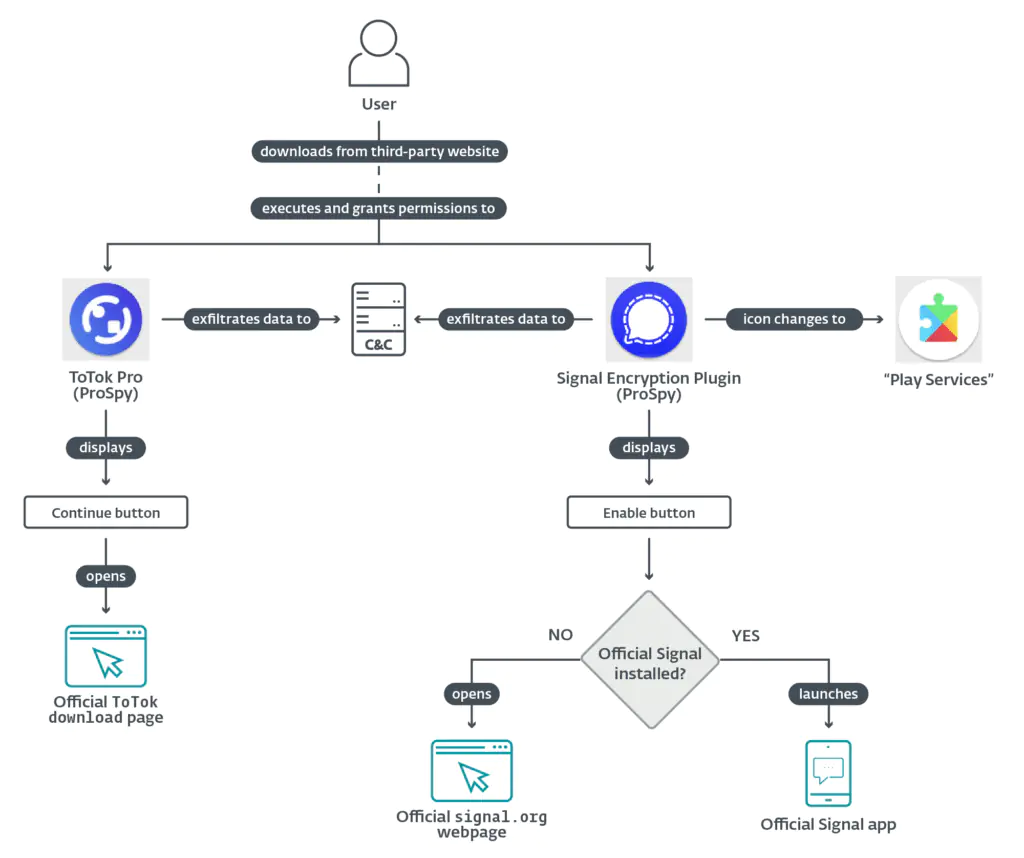

Эксперты идентифицировали два новых семейства шпионского ПО: Android/Spy.ProSpy, которое выдает себя за плагины для Signal и ToTok, и Android/Spy.ToSpy, имитирующее исключительно мессенджер ToTok. Оба семейства не доступны в официальных магазинах приложений и требуют ручной установки из сторонних источников. Интересно, что один из сайтов распространения полностью копировал дизайн Samsung Galaxy Store, чтобы повысить доверие потенциальных жертв.

После установки шпионские программы сохраняют постоянное присутствие в системе и непрерывно передают конфиденциальные данные с зараженных устройств. ToSpy демонстрирует особый интерес к файлам с расширением .ttkmbackup, которые используются для резервного копирования данных ToTok, что указывает на целевой сбор истории переписки. Кампания ToSpy остается активной, о чем свидетельствуют работающие командно-контрольные серверы.

Кампания ProSpy была обнаружена в июне 2025 года, но, по оценкам исследователей, она действует с 2024 года. Злоумышленники используют три фишинговых сайта, предлагающих вредоносные APK-файлы под видом "Signal Encryption Plugin" и "ToTok Pro". Использование домена с субдоменом ae.net может указывать на целевой характер атак против пользователей в ОАЭ, поскольку AE является кодом этой страны.

Особенностью ProSpy является сложная маскировка. После установки приложение "Signal Encryption Plugin" меняет свою иконку и название на "Play Services", что значительно усложняет его обнаружение. Оба семейства запрашивают разрешения на доступ к контактам, SMS-сообщениям и файлам устройства, а затем тайно передают собранные данные на серверы злоумышленников.

ToSpy демонстрирует более длительную историю активности. Анализ временных меток показывает, что кампания likely началась в середине 2022 года. Шесть образцов этого вредоносного ПО используют одинаковый сертификат разработчика, что указывает на одного автора. На момент публикации два сайта распространения оставались активными.

Оба семейства используют схожие методы сохранения присутствия в системе: постоянные уведомления, автоматический перезапуск служб через AlarmManager и активацию при загрузке устройства. Хотя эти методы нельзя назвать высокотехнологичными, они эффективно обеспечивают непрерывную работу шпионских программ.

ESET, как партнер App Defense Alliance, уже поделился результатами расследования с Google. Пользователи Android защищены от известных версий этого вредоносного ПО с помощью Google Play Protect, который включен по умолчанию на устройствах с сервисами Google Play.

Эксперты подчеркивают, что, несмотря на схожие черты в методах работы и целевой аудитории, две кампании отслеживаются отдельно из-за различий в инфраструктуре и способах доставки. Атрибуция атак пока остается неясной, но региональная направленность и выбор конкретных мессенджеров указывают на целенаправленный характер операций.

Индикаторы компрометации

IPv4

- 103.214.4.135

- 152.89.29.73

- 152.89.29.78

- 176.123.7.83

- 185.140.210.66

- 185.225.114.70

- 185.27.134.222

- 185.7.219.77

- 5.42.221.106

- 86.105.18.13

- 94.156.128.159

- 94.156.175.105

Domains

- ai-messenger.co

- app-totok.io

- encryption-plug-in-signal.com-ae.net

- noblico.net

- sgnlapp.info

- signal.ct.ws

- spiralkey.co

- store.appupdate.ai

- store.latestversion.ai

- totokapp.info

- totok-pro.io

- totokupdate.ai

MD5

- 2592cd3458c6a5c7139f9a3fa0068071

- 4a680eedd23fff5ae36ec8c774b6310a

- 5231c773b220d88569953847944f30df

- 6bf018d5bdd9775cbe72d05a046b0b9c

- 75ce04f397c4df2e6970b01d92b013ca

- 7ffb3ffc02824c481e2f4f5d18ae2e4e

- 817ad9775cb923dad7b14fc41911703b

- a1684963eb36b976c6e14872e667d1cd

- aecfbbbdbdf62aa91ac67a41fcf497f1

- c13a910fe908f0ad961da304a20f1033

- c6169f902fdc713930d7f38e443271b0

- fa81ea64592330092893fa785d310e86

SHA1

- 03fe2fcf66f86a75242f6112155134e66bc586cb

- 154d67f871ffa19dce1a7646d5ae4ff00c509ee4

- 43f4dc193503947cb9449fe1cca8d3feb413a52d

- 579f9e5db2befccb61c833b355733c24524457ab

- 7efeff53aaebf4b31bfcc093f2332944c3a6c0f6

- 80ca4c48fa831cd52041bb1e353149c052c17481

- b22d58561bb64748f0d2e57b06282d6daf33cc68

- bdc16a05bf6b771e6edb79634483c59fe041d59b

- ce378ae427e4bd70eaaed204c51811cd74f9a294

- db9fe6cc777c68215bb0361139119dafee3b3194

- de148ddfbf879ab2c12537ecccdd0541a38a8231

- ffaac2fdd9b6f5340d4202227b0b13e09f6ed031

SHA256

- 021afbc4c9ae7c4bc7499dd38c9858ba7b717d99596a41dcd5d371c93a52c2b4

- 24e3d017c22fe89c63334a3c7f26b8dafaafaf16830d0ea2f8bc9d6eb42f77cd

- 42f28501f3e6be38c0ce4ff2a5bfa2dfe3c56f99ed81804de54cba3bc26a5025

- 4ec51c329e8dab681bc6fb89d8c25021ed2ad9949bd16391a838bde8e56540fd

- 506e9bc94341137bdf835baa7ace980d4c9125583dd6b108d6225a07b09e78bf

- 545b228aeb9e2163fa028d6ff5604e50c82779f8e9ca914b2167dd4f62440322

- 70a44a185497df02ab80b94ec0731ea361ac54858b064c5f44a72272768a30b1

- 72419339f73fc6e62774c70085b75b3440d3268db2baa9946153d0e06445506b

- 80acf871a81bf657e632dd7699e7bdfa32aba9485a804fd7de39659cd5c21d89

- a6a6667d99d6d8dced329ce6e77c172a3b6c20cc67b18938b82fa0c1401c47d5

- dc55df39a7824a455690022b373875d3eb7680c1b961efe38d73c7fa2e57d6bc

- e18683bc061e888f158c9a3a7478615df2d7daae1952a072d7f549cd1c1e326a