Специалисты подразделения реагирования на угрозы (Threat Response Unit, TRU) компании eSentire обнаружили и проанализировали новую серию атак с использованием вредоносного программного обеспечения для шифрования данных (ransomware) под названием Sinobi. Атака, зафиксированная в августе 2025 года, была осуществлена через скомпрометированные учетные данные SSL VPN-решений SonicWall, что позволило злоумышленникам получить доступ к корпоративной сети и в конечном итоге развернуть шифровальщик.

Описание

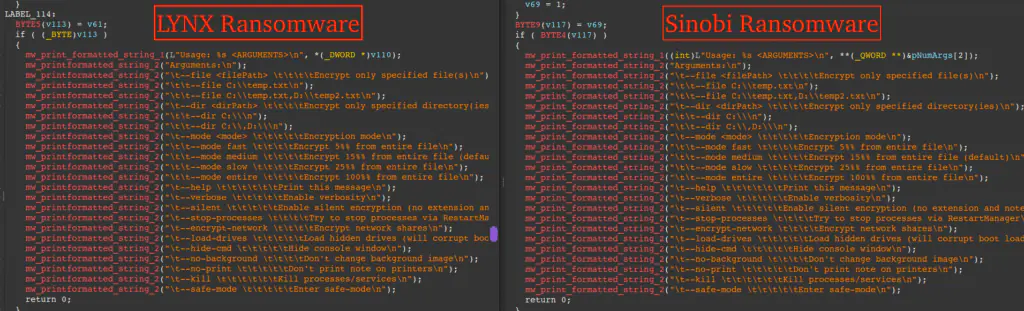

По данным аналитиков, Sinobi, с высокой долей вероятности, является ребрендингом другой известной группировки - Lynx, которая с 2024 года предлагала услуги по распространению ransomware по модели Ransomware-as-a-Service (RaaS). Сходство наблюдается как в кодовой базе вредоносных программ, так и в дизайне сайтов, на которых публикуются украденные данные.

Доступ в инфраструктуру жертвы был получен с использованием учетных данных третьей стороны - поставщика управляемых услуг (MSP), который использовал SonicWall SSL VPN. Учетная запись обладала избыточными привилегиями (права администратора домена), что позволило злоумышленникам не только проникнуть в сеть, но и напрямую подключиться к файловому серверу через RDP.

На первом этапе атаки злоумышленники создали новую локальную учетную запись с правами администратора, которая в дальнейшем использовалась для перемещения по сети. Затем предпринимались попытки отключить систему защиты Carbon Black EDR с помощью Revo Uninstaller и различных команд. В конечном итоге инструмент защиты был удалён - возможно, благодаря тому, что код деактивации был обнаружен на самом файловом сервере.

После нейтрализации защиты начался этап эксфильтрации данных. Для этого применялась утилита RClone - легитимный инструмент для синхронизации с облачными хранилищами, который часто используется злоумышленниками для скрытного вывода информации. Данные передавались на IP-адрес, принадлежащий хостинг-провайдеру Global Connectivity Solutions LLP (ASN 215540), который ранее уже фигурировал в других кибератаках.

Финальной стадией атаки стало развёртывание шифровальщика Sinobi. Программа использует комбинацию алгоритмов Curve25519 и AES-128-CTR для шифрования файлов, что делает восстановление без приватного ключа злоумышленников практически невозможным. Кроме того, вредоносное обеспечение применяет несколько техник для усиления ущерба: удаляет теневые копии томов, очищает корзину, принудительно завершает процессы, связанные с резервным копированием и базами данных, а также изменяет права доступа к файлам.

После шифрования файлы получают расширение .SINOBI, а в каждой папке создается текстовый файл README.txt с инструкциями по выплате выкупа. Кроме того, программа меняет обои на рабочем столе на изображение с требованиями злоумышленников.

Аналитики eSentire отмечают, что Sinobi во многом повторяет методы таких известных семейств, как Babuk, и использует криптографически стойкие механизмы генерации ключей (например, CryptGenRandom), что усложняет дешифровку. Для помощи исследователям компания опубликовала на VirusTotal образец вредоносной программы и разработала скрипт на Python, позволяющий проверить корректность реализации криптографических функций в подобных ransomware.

В качестве рекомендаций специалисты подразделения TRU советуют организациям, использующим VPN-решения, усилить контроль за учетными записями с привилегированным доступом, регулярно менять пароли, применять многофакторную аутентификацию и обеспечивать регулярное обновление систем защиты. Также важно ограничить использование легитимных инструментов администратора, таких как RClone, в контексте политик безопасности.

Индикаторы компрометации

SHA256

- 1b2a1e41a7f65b8d9008aa631f113cef36577e912c13f223ba8834bbefa4bd14