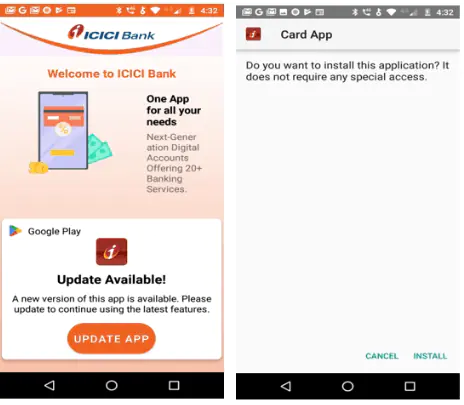

Группа исследования угроз SonicWall Capture Labs выявила масштабную кампанию с использованием банковского вредоносного ПО для Android, нацеленную на клиентов индийских финансовых организаций. Злоумышленники создали фишинговые страницы, которые с высокой точностью копируют интерфейсы легальных банковских приложений, включая логотипы, элементы дизайна и структуру, чтобы обманом заставить пользователей установить malicious-приложение.

Описание

После установки поддельного приложения оно скрытно загружает и исполняет вредоносную полезную нагрузку в фоновом режиме. Как только нагрузка активирована, malware развертывает дополнительные компоненты, запрашивает чувствительные разрешения в процессе работы и демонстрирует поддельные экраны банковских операций, предназначенные для кражи учетных данных. Вредоносная программа также обладает расширенными возможностями: перехватывает SMS-сообщения, включая одноразовые пароли (OTP), собирает данные банковских карт, извлекает личную и устройственную информацию, а также активирует переадресацию вызовов на номера, контролируемые злоумышленниками.

Полезная нагрузка скрыта в папке «Assets» дроппера под именем «app.apk». Чтобы убедить пользователя установить её, приложение отображает фальшивое сообщение «ОБНОВИТЕ ПРИЛОЖЕНИЕ». После запуска установки программа выжидает 5 секунд для подтверждения успешной инсталляции.

В процессе работы вредоносное приложение демонстрирует всплывающие окна, запрашивая доступ к SMS и вызовам. Для придания видимости легитимности используются знакомые элементы: логотипы безопасности, предложения кредитных карт и страницы списания бонусных баллов. Когда пользователь вводит реквизиты карты, malware отображает фальшивую страницу с просьбой указать PIN-код, а затем сообщение о том, что «запрос будет обработан в течение 24 часов».

Для доступа к сервисам, включая мессенджер, отчеты о сбоях и файловое хранилище, приложение использует ключи Firebase. Собранные данные карт и перехваченные OTP передаются на удаленный сервер. Кроме того, программа проверяет количество SIM-карт на устройстве и активирует переадресацию вызовов на контролируемый злоумышленниками номер через USSD-запрос (*21*<номер>#).

В других вариантах вредоносной программы HTML-файлы из папки «Assets» отображаются через WebView для имитации легитимных страниц и сбора информации о картах. Сначала загружается index.html, который инициирует загрузку дополнительных HTML-страниц внутри WebView для сбора и сохранения банковских данных пользователя.

Введенные данные и учетные credentials передаются на удаленный командный сервер через Telegram-бота. После запроса OTP приложение показывает подтверждение отправки запроса. Введенный одноразовый пароль фиксируется и отправляется на идентификатор бота в Telegram.

Чтобы избежать обнаружения системами безопасности и затруднить анализ кода, malware использует обфусцированные алгоритмы для сбора информации с устройства и отправки её на сервер атаки. Это усложняет процедуру расшифровки и понимания логики работы вредоносной программы.

Эксперты по кибербезопасности рекомендуют пользователям избегать установки приложений из ненадежных источников, внимательно проверять запрашиваемые разрешения и всегда использовать официальные магазины приложений. Банковские организации, в свою очередь, усиливают мониторинг подозрительной активности и рекомендуют клиентам немедленно сообщать о любых попытках фишинга.

Индикаторы компрометации

URLs

- https://icstoreapp.co.in

- https://rightservise.co.in

SHA256

- 22a5f75999185e3ca97ba6b4fb5bc9c44d31a744c78b5ebfd85aa26407edea8b

- 2793fdc0d13f7546a194ea50804444acf00b4777ccc1e1dfbe74d26238c64154

- 361996eb9a3b27b85e3de9c5b29abc888ed07fe24ecae5b1308c1bc086064609

- 3ca99c5ad6972692c48572125143958b57f164d9400b55901c335e4d5d49b416

- 3e3036501ad33c36cfbb8cd1173db8084256aa25aab26045836dfcc17c7aa8a7

- 61596e994b043245461d3f8a1a11a3436bef22b58c7cd744cbb186a5e49b9eb4

- 7803edca36272a0dd0db6c92a15d75a7be22d6d0ef211281520f40336d74c925

- 9e7d9fa1b42d4011981efbb8e38597ef10d39224cfef74d59ab499f154bc4d16

- a32b4dabb0e8f13d73144731557f56f77222fc2acb1920cd0a2c46b02443bfc9

- bd44bebcd8de3cd3bda93b14a4d07fa900ac4773c056ee514c53c6fb02aac52d

- f2c7dcda519d4a7572749a7b568b62d75846951e052480348f91e357355133f5