В августе 2025 года на киберкриминальном ландшафте появилась новая значимая группа, получившая название Gentlemen. Этот коллектив применяет модель двойного вымогательства, которая включает несанкционированное проникновение в корпоративные сети, кражу данных, их шифрование и последующий шантаж жертв. Анализ их методов показывает высокий уровень технической подготовки. Для закрепления в системе и распространения злоумышленники используют манипуляции с объектами групповой политики (Group Policy Objects, GPO) и методику BYOVD (Bring Your Own Vulnerable Driver), когда в систему внедряется уязвимый драйвер для отключения средств защиты. Пока нет четких свидетельств, что группа работает по модели Ransomware as a Service (RaaS, «программы-вымогатели как услуга»). Также остается неясным, является ли Gentlemen ребрандингом существующей группировки или ее дочерним образованием.

Описание

Активность Gentlemen быстро набрала обороты. Сообщения об атаках поступили как минимум из 17 стран. География инцидентов широка и включает регионы Азиатско-Тихоокеанского бассейна (APAC), Северную и Южную Америку, а также Ближний Восток. Это свидетельствует о том, что деятельность группы не ограничена конкретной страной или регионом. Под удар попали предприятия из различных отраслей, включая производство, строительство, здравоохранение и страхование. Учитывая масштаб и скорость распространения, эксперты оценивают Gentlemen как одну из самых активных новых групп-вымогателей 2025 года, целенаправленно атакующую средний и крупный бизнес.

Технический анализ: от подготовки к шифрованию

Вредоносная программа Gentlemen написана на языке Go. Ее работа начинается с проверки пароля, переданного в аргументах командной строки. Этот механизм служит для того, чтобы шифровальщик активировался только в целевой среде, выбранной злоумышленниками, и не запускался случайно, например, в песочнице аналитика. Если пароль неверен или отсутствует, программа немедленно завершает работу. Среди других параметров запуска - указание путей для шифрования, задержка перед началом атаки и режимы работы, такие как шифрование только локальных дисков или сетевых ресурсов.

Перед началом основного вредоносного действия, шифрования, программа выполняет подготовительную рутину. Ее цель - максимально затруднить обнаружение и восстановление. Для этого Gentlemen отключает встроенный антивирус Windows Defender, останавливает службы резервного копирования (например, Veeam) и базы данных (MSSQL, MongoDB), а также удаляет системные журналы и следы своей деятельности. Для определения всех доступных в системе дисков используются команды PowerShell, что говорит о нацеленности на корпоративные среды с сетевыми хранилищами.

Сложный механизм шифрования

Сердцевина атаки - криптографический механизм, реализованный с использованием алгоритмов X25519 и XChaCha20. В память программы вшит открытый ключ злоумышленника. Для каждого файла генерируется случайное 32-байтовое значение. С помощью операции X25519 на основе этого значения и открытого ключа создается общий секрет. Затем на его основе формируется уникальный ключ для алгоритма XChaCha20, который непосредственно и шифрует данные.

Особенность подхода в том, что случайное значение, использованное для генерации ключа, нигде не сохраняется. В зашифрованный файл записывается только результат операции X25519 в кодировке Base64. Без соответствующего закрытого ключа, который находится только у атакующих, восстановить исходные данные невозможно. Эта структура гарантирует, что ключ дешифрования не будет скомпрометирован даже при утечке зашифрованных файлов, максимально усложняя восстановление без оплаты выкупа.

Для оптимизации скорости атаки Gentlemen меняет стратегию в зависимости от размера файла. Файлы меньше одного мегабайта шифруются полностью. Для более крупных объектов программа выборочно шифрует определенные сегменты, что ускоряет процесс, но при этом делает восстановление файлов стандартными средствами крайне затруднительным.

Психологическое давление на жертв

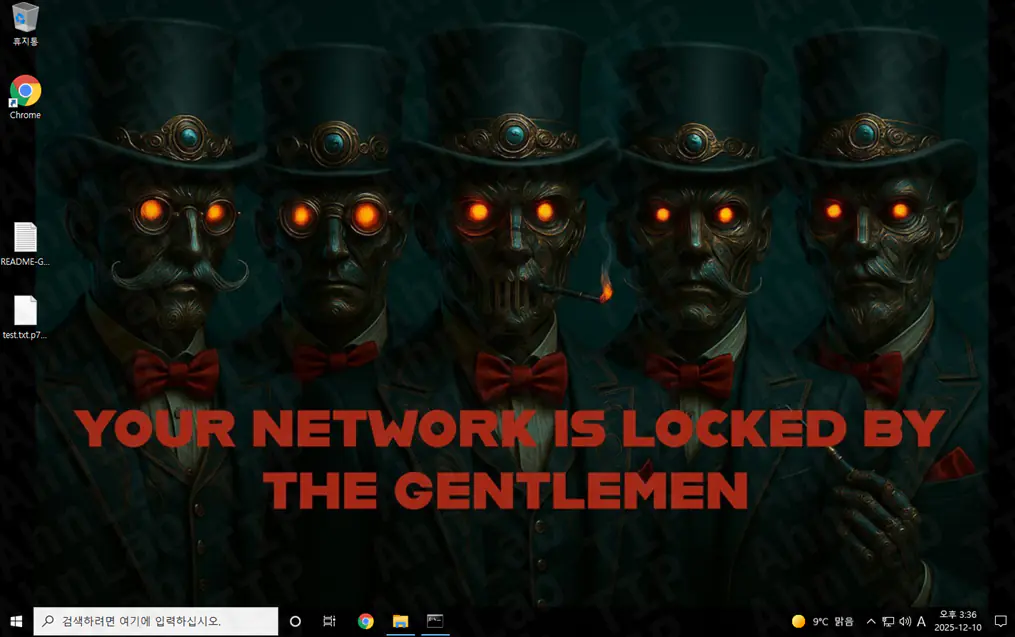

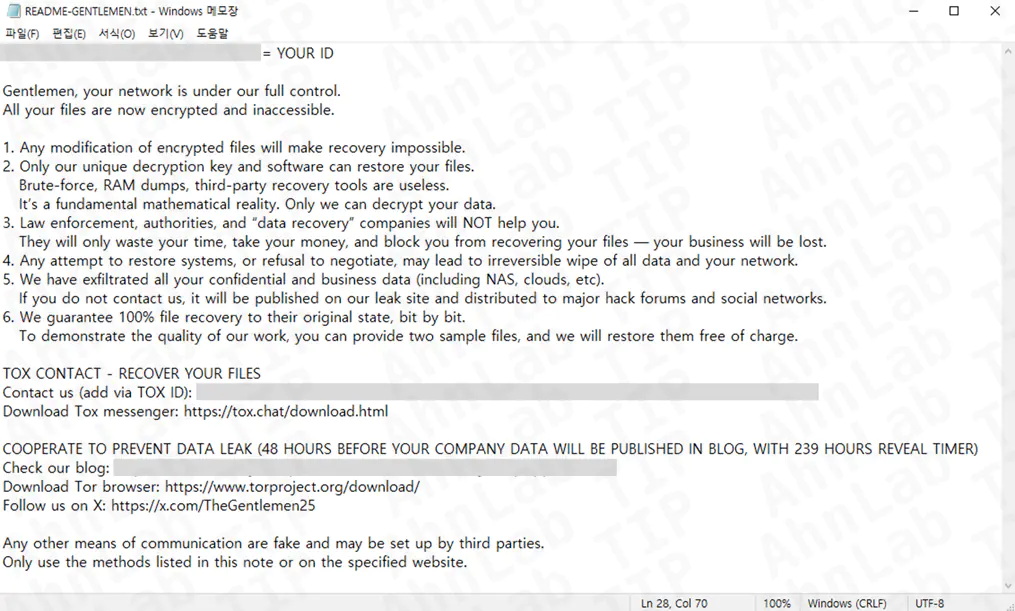

После завершения шифрования атака переходит в финальную стадию, нацеленную на психологическое давление. Gentlemen меняет обои на рабочем столе зараженного компьютера, оставляя контактные данные для связи. Во всех директориях, где прошло шифрование, создается файл с инструкцией "README-GENTLEMEN.txt".

В этом сообщении злоумышленники заявляют о полном контроле над сетью жертвы, подтверждают факт шифрования и кражи конфиденциальных данных. Чтобы подкрепить свои угрозы, они предупреждают, что в случае отказа от контакта украденная информация будет опубликована в даркнете и на хакерских форумах. При этом для демонстрации своих возможностей и попытки завоевать доверие атакующие предлагают бесплатно расшифровать два произвольных файла из числа зашифрованных.

Высокая техническая оснащенность, использование передних тактик, таких как BYOVD, и агрессивная модель двойного вымогательства делают группу Gentlemen серьезной угрозой для организаций по всему миру. Эксперты призывают компании усилить мониторинг сетевой активности, регулярно обновлять программное обеспечение и драйверы, а также уделять особое внимание резервному копированию данных как ключевому элементу стратегии восстановления после возможного инцидента.

Индикаторы компрометации

MD5

- adf675ffc1acb357f2d9f1a94e016f52

- de1a114a2c5552387a1bbb61501bf129