В январе 2025 года специалисты Juniper Threat Labs обнаружили новую технику обфускации JavaScript во время расследования фишинговой атаки на филиалы крупного американского комитета политических действий.

Описание

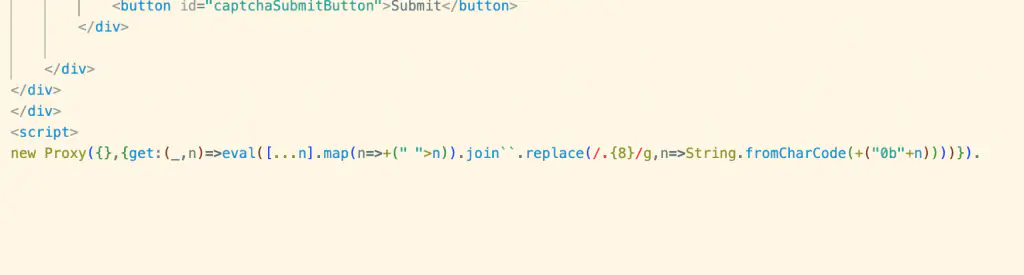

Данная техника была описана исследователем безопасности Мартином Клеппе еще в октябре 2024 года. Основанная на использовании символов-заполнителей Unicode, эта техника позволяет кодировать скрипты таким образом, что полезная нагрузка остается незаметной. Успешная атака с использованием этой техники была обнаружена на одном из сайтов, где кодированный JavaScript содержал загружочный код, выполнение которого активировалось через ловушку Proxy get().

Для безопасного восстановления закодированного JavaScript представлен фрагмент функции на языке Python, который преобразует строку символов-заполнителей Hangul обратно в исходный видимый текст. В ходе расследования фишинговой атаки был обнаружен еще один интересный аспект - участок невидимого JavaScript был встроен в другой скрипт в виде base64-кодированной строки.

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 | # Take a file containing a string of Hangul filler characters # and convert it back to a string of JavaScript code. No error # checking! def decode_invisible(fname): with open(fname, mode='r', encoding='utf-8') as f: invisible_string = f.read() # Convert the invisible string to a list of integers vals = [] for i in range(len(invisible_string)//8): n = 0 # convert each 8 character sequence to a byte value for c in invisible_string[i*8:(i+1)*8]: # half width hangul character if c == '\uFFA0': n = n * 2 # full width hangul character elif c == '\u3164': n = n * 2 + 1 vals.append(n) # convert the list of bytes to a string return "".join(chr(x) for x in vals) |

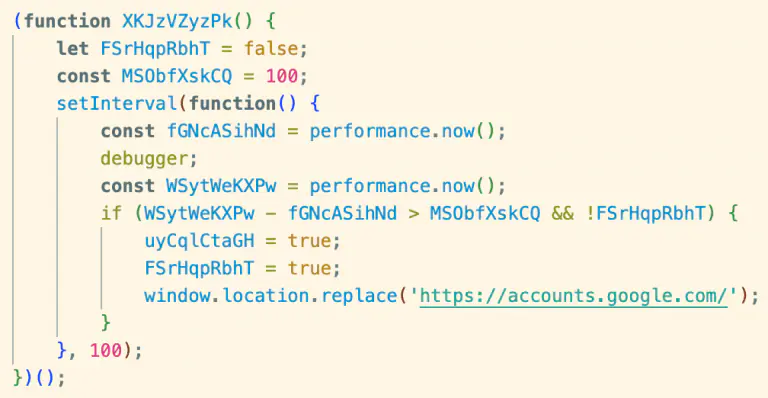

Атака также поражала своей персонализацией, использованием непубличной информации и попыткой вызова точки останова отладчика для обнаружения анализа и задержки, после чего атака перенаправлялась на безопасный веб-сайт. Кроме того, ссылки в фишинговых письмах были обернуты в отслеживающие ссылки Postmark, скрывающие конечный пункт назначения.

Это доказывает, как быстро злоумышленники адаптируются и используют новые методы безопасности.

Indicators of Compromise

Domains

- mentespic.ru

- veracidep.ru