Исследователи FortiGuard Labs обнаружили целенаправленную фишинговую кампанию против японских пользователей, в рамках которой злоумышленники применяют усовершенствованный троян удаленного доступа (RAT), получивший название MostereRAT. Этот вредонос сочетает в себе многоэтапную нагрузку, написанную на упрощенном китайском языке программирования (Easy Programming Language, EPL), методы обхода защиты и установку легитимных инструментов удаленного управления для получения полного контроля над системами жертв.

Описание

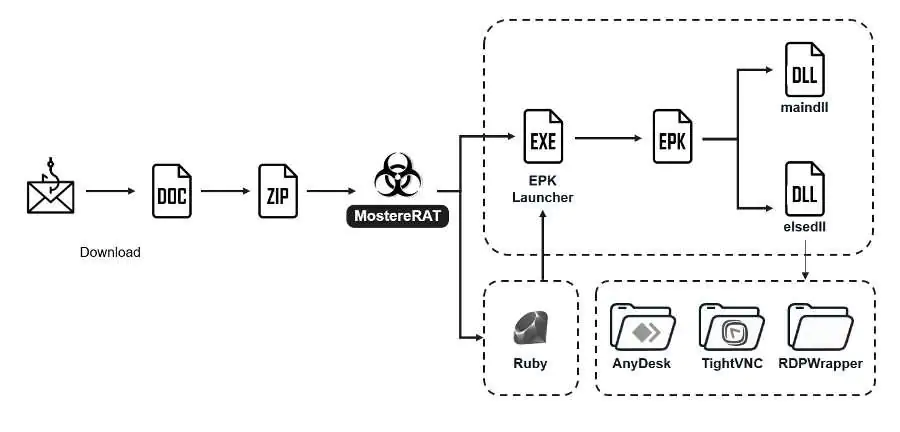

Атака начинается с фишинговых писем, маскирующихся под деловые запросы. После перехода по ссылке жертва загружает документ Word со встроенным ZIP-архивом, содержащим исполняемый файл. Этот файл, основанный на примере из репозитория wxWidgets, распаковывает и расшифровывает компоненты следующего этапа, используя простую операцию SUB с ключом 'A'. Все компоненты размещаются в каталоге C:\ProgramData\Windows.

Для обеспечения устойчивости и повышения привилегий вредонос создает службы "WpnCoreSvc" и "WinSvc_" через прямое взаимодействие с диспетчером управления службами (SCM) Windows через именованный канал ntsvcs, минуя стандартные API. Это позволяет запускать код с правами SYSTEM. Кроме того, троян может запускать процессы от имени учетной записи TrustedInstaller, используя код из открытого проекта NSudo.

Одной из ключевых особенностей MostereRAT является активное противодействие средствам защиты. Вредонос содержит встроенные списки путей и имен продуктов безопасности, включая 360, Kingsoft, Tencent, Huorong, Windows Defender, ESET, Avira, Avast, Malwarebytes, AVG и другие. Он проверяет наличие этих решений, сканируя исполняемые файлы по известным путям, и блокирует их сетевой трафик с помощью фильтров Windows Filtering Platform (WFP), аналогично инструменту EDRSilencer.

Дополнительно троян отключает механизмы безопасности Windows: завершает процессы SecurityHealthService.exe и SecurityHealthSystray.exe, останавливает службы wuauserv, UsoSvc, uhssvc и WaaSMedicSvc, удаляет критически важные системные файлы и удаляет задания планировщика задач.

Основная нагрузка реализована в виде модулей на EPL. Модуль maindll.db отвечает за устойчивость, создание заданий в планировщике и противодействие защитным решениям. Модуль elsedll.db обеспечивает расширенные функции управления, используя взаимный TLS (mTLS) для безопасного взаимодействия с командным сервером через порт 8000.

Этот модуль поддерживает 37 различных команд, включая сбор системной информации, чтение и запись файлов, загрузку и выполнение дополнительных payload в форматах EXE, DLL, EPK и shellcode, а также развертывание инструментов удаленного доступа AnyDesk, TightVNC и RDP Wrapper. Злоумышленники могут создавать скрытые учетные записи с правами администратора, маскируя их от интерфейса входа в Windows.

Кампания демонстрирует высокий уровень изощренности: использование EPL затрудняет анализ, прямое взаимодействие с SCM обходит мониторинг API, а блокировка трафика средств защиты значительно снижает вероятность обнаружения. Переход на легитимные инструменты удаленного доступа позволяет злоумышленникам действовать скрытно и продолжительно.

Для защиты эксперты рекомендуют регулярно обновлять защитные решения, применять сегментацию сети, мониторить аномальную активность, связанную с удаленным доступом, и проводить обучение пользователей для противодействия социальной инженерии. Осведомленность об этих тактиках имеет важное значение для своевременного выявления и предотвращения подобных угроз.

Индикаторы компрометации

Domains

- huanyu3333.com

- idkua93dkh9590764478t18822056bck.com

- mostere.com

- osjfd923bk78735547771x3690026ddl.com

- www.efu66.com

- xxxxxx25433693728080140850916444.com

- zzzzzzz0379098305467195353458278.com

SHA256

- 3c621b0c91b758767f883cbd041c8ef701b9806a78f2ae1e08f932b43fb433bb

- 4e3cdeba19e5749aa88329bc3ac67acd777ea7925ba0825a421cada083706a4e

- 546a3418a26f2a83a2619d6c808985c149a0a1e22656553ce8172ca15622fd9b

- 926b2b9349dbd4704e117304c2f0edfd266e4c91fb9325ecb11ba83fe17bc383

- d281e41521ea88f923cf11389943a046557a2d73c20d30b64e02af1c04c64ed1