Киберпреступники проводят масштабную фишинговую кампанию, нацеленную на пользователей Android в Индии. Атака использует приманку в виде государственной программы субсидий на электроэнергию "PM Surya Ghar: Muft Bijli Yojana", утвержденной правительством в феврале 2024 года. Злоумышленники создали сложную схему для кражи финансовых данных и полного контроля над устройствами жертв, объединив фиктивные YouTube-видео, поддельный правительственный сайт и вредоносное приложение, распространяемое через GitHub.

Описание

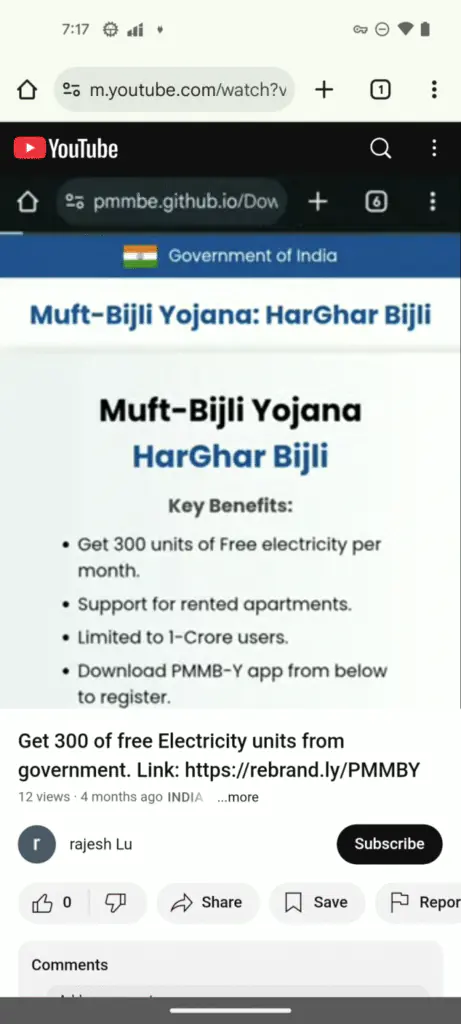

Кампания начинается с рекламных роликов на YouTube, где мошенники обещают "государственные субсидии на электричество" через мобильное приложение. В описании видео содержится сокращенная ссылка, перенаправляющая на фишинговый сайт, размещенный на GitHub. Сайт искусно имитирует официальный правительственный портал Индии, включая поддельную иконку Google Play. При нажатии на нее пользователи скачивают не приложение из магазина, а вредоносный APK-файл из репозитория GitHub, который активно обновлялся с октября 2023 года.

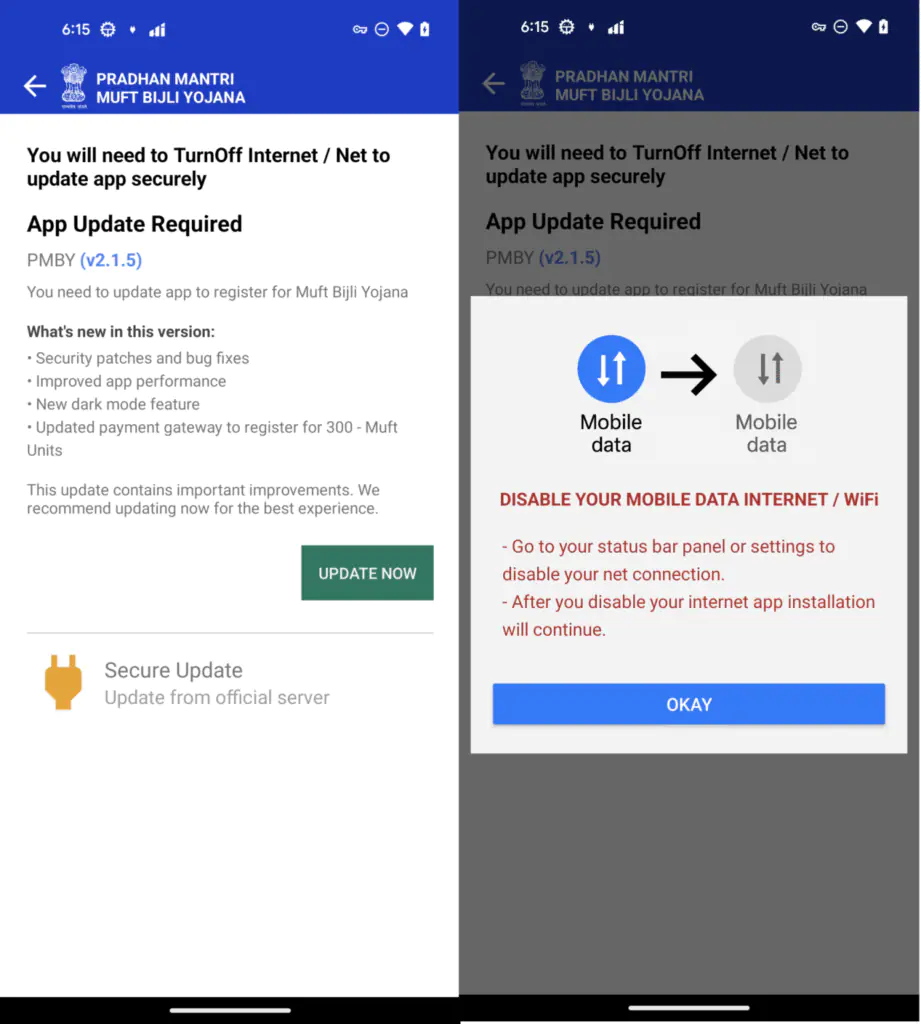

Установка вредоноса проходит в два этапа с элементами социальной инженерии. Первое приложение "PMBY" маскируется под легитимный сервис, но содержит в своих ресурсах (assets/app.apk) основной вредоносный модуль "PMMBY". В процессе установки пользователям предлагают отключить интернет под предлогом "безопасного обновления", что затрудняет работу облачных систем защиты.

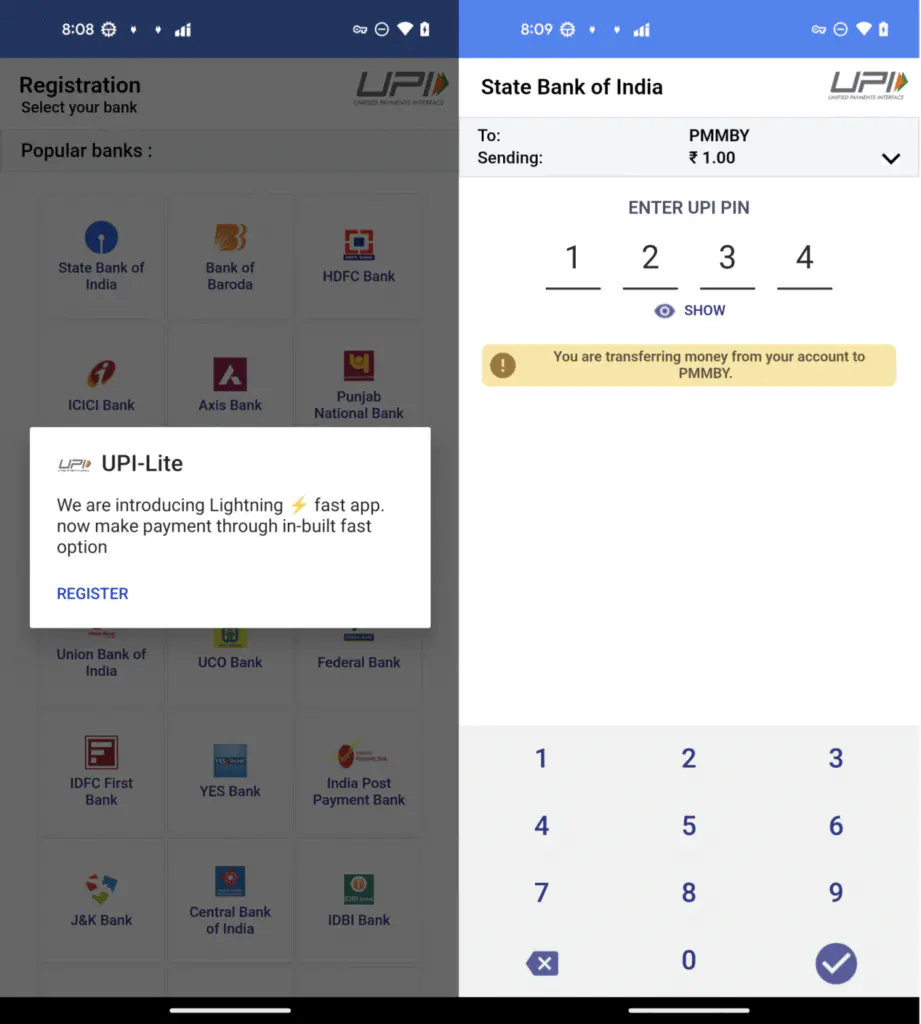

После установки "PMMBY" запрашивает агрессивные разрешения: доступ к контактам, SMS, истории звонков и уведомлениям. Приложение демонстрирует фиктивный интерфейс выбора поставщика электроэнергии и регистрационную форму, требующую ввода номера телефона и оплаты 1 рупии для "генерации токена". В ходе этого процесса зловред связывается с сервером rebrand[.]ly, получая ссылки на фишинговые страницы, размещенные на replit[.]app.

Ключевой этап атаки - кража банковских данных через поддельную форму ввода UPI-PIN (системы мгновенных платежей). Введенные пин-коды, номера телефонов и банковские реквизиты отправляются на контролируемый злоумышленниками сервер через адрес https://sqcepo[.]replit[.]app/addup.php. Получив эту информацию, преступники получают возможность похищать средства со счетов жертв.

Помимо финансовой кражи, вредоносная программа выполняет фоновые операции. Она рассылает фишинговые SMS всем контактам в телефонной книге устройства, заманивая новых жертв. Все входящие сообщения перехватываются и загружаются на сервер, что позволяет злоумышленникам перехватывать коды двухфакторной аутентификации. Управление зараженными устройствами осуществляется через Firebase Cloud Messaging (FCM), поддерживающий команды для скрытых звонков, отправки SMS, открытия ссылок и сокрытия иконки приложения.

Эксперты McAfee, входящей в альянс App Defense Alliance, идентифицировали угрозу и сообщили о ней Google и GitHub. В результате аккаунт FCM, использовавшийся для управления ботнетом, был заблокирован, а репозиторий с вредоносным кодом удален с GitHub. Специалисты подчеркивают, что эта многоступенчатая атака демонстрирует новые тактики злоумышленников: использование авторитетных платформ (YouTube, GitHub) для придания легитимности, двойная установка для обхода защиты и эксплуатация социально значимых тем.

Индикаторы компрометации

URLs

- https://github.com/Pmmbe/Dow

- https://pmmbe.github.io/Dow/register.html

- https://rebrand.ly/dclinkto2

- https://rebrand.ly/PMMBY

- https://sqcepo.replit.app

- https://www.youtube.com/watch?v=LhXyNV1-YEE

SHA256

- 305f909deddf11458b8c87971925dad9192ebe62c25307ce97b8ee307f4ada5d

- d19ad551d4737d201c327a1223d6829b07d7de8f14d96c96bc7232c9a13042fc

Firebase

- 983283346747