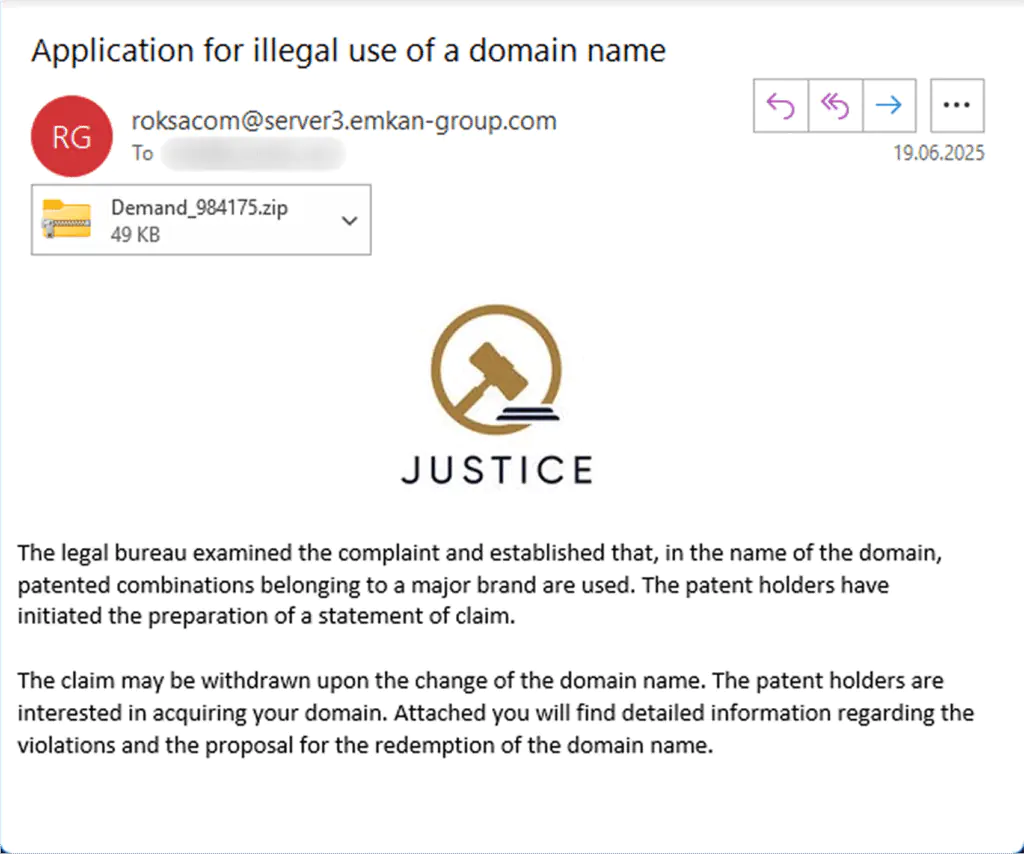

Эксперты по кибербезопасности обнаружили масштабную кампанию по распространению трояна Efimer, нацеленного на кражу криптовалют. С июня злоумышленники используют фишинговые письма, маскирующиеся под юридические уведомления от крупных компаний. Сообщения утверждают, что доменное имя получателя нарушает товарные знаки отправителя, и содержат вложение с "деталями претензии". На самом деле архив скрывает вредоносный скрипт, способный перехватывать криптовалютные транзакции и захватывать новые системы.

Описание

Тактика двойного распространения

Efimer распространяется через два основных канала: скомпрометированные WordPress-сайты и целенаправленную email-рассылку. В первом случае злоумышленники размещают на взломанных ресурсах сообщения о "новых фильмах", предлагая скачать торрент-файлы. Эти файлы содержат исполняемый модуль, маскирующийся под медиаплеер (xmpeg_player.exe), который внедряет трояна. Параллельно идет фишинговая атака: письма с вложением "Demand_984175.zip", внутри которого находится пароль-защищенный архив. Для обхода автоматического анализа злоумышленники заменяют букву "S" в имени файла с паролем ("PASSWORD - 47692") на символ Юникода U+1E5E6.

Техника подмены кошельков

Основной модуль Efimer (controller.js) функционирует как ClipBanker, отслеживая буфер обмена жертвы. При обнаружении криптовалютного адреса троян заменяет его на контролируемый злоумышленниками, используя сложную логику соответствия:

- Для коротких Bitcoin-адресов (начинающихся на "1" или "3") сохраняются первые два символа оригинального адреса

- Ethereum-адреса (начинающиеся на "0x") заменяются с сохранением первых трех символов

- Monero-адреса, начинающиеся на "4", подменяются единым заранее подготовленным адресом

Каждая успешная подмена сопровождается отправкой данных об оригинальном и подставном кошельках на командный сервер через Tor-сеть. Дополнительно Efimer перехватывает мнемонические фразы, делает пять скриншотов рабочего стола и отправляет их на http://cgky6bn6ux5wvlybtmm3z255igt52ljml2ngnc5qp3cnw5jlglamisad[.]onion.

Расширение инфраструктуры

После установки Efimer загружает дополнительные модули, превращая зараженную систему в инструмент для новых атак. Скрипт btdlg.js организует брутфорс WordPress-сайтов, используя слова из Википедии для генерации целевых доменов. Успешно взломанные учетные данные передаются на C2-сервер командой GOOD. Параллельно модуль "Liame" (обратное написание "Email") собирает почтовые адреса с заданных сайтов для будущих фишинговых рассылок. Интересно, что все компоненты избегают работы при запущенном Диспетчере задач Windows.

Глобальный охват

С октября 2024 по июль 2025 года антивирусные продукты Kaspersky зафиксировали 5015 случаев заражения Efimer. Наибольшее число атак пришлось на Бразилию (1476 пользователей), за ней следуют Индия, Испания, Россия, Италия и Германия. Эксперты подчеркивают, что заражение происходит только при активных действиях пользователя - запуске вложения из письма или скачанного торрента.

Efimer демонстрирует тенденцию к созданию "самоподдерживающихся" угроз, где один успешный взлом обеспечивает ресурсы для следующих атак. Сочетание фишинга, краж криптовалют и спам-распространения делает эту кампанию особенно опасной для частных пользователей и бизнеса.

Индикаторы компрометации

URLs

- http://cgky6bn6ux5wvlybtmm3z255igt52ljml2ngnc5qp3cnw5jlglamisad.onion

- http://he5vnov645txpcv57el2theky2elesn24ebvgwfoewlpftksxp4fnxad.onion

- https://lovetahq.com/sinners-2025-torent-file/

- https://lovetahq.com/wp-content/uploads/2025/04/movie_39055_xmpg.zip

MD5

- 0f5404aa252f28c61b08390d52b7a054

- 100620a913f0e0a538b115dbace78589

- 16057e720be5f29e5b02061520068101

- 39fa36b9bfcf6fd4388eb586e2798d1a

- 442ab067bf78067f5db5d515897db15c

- 5ba59f9e6431017277db39ed5994d363

- 5d132fb6ec6fac12f01687f2c0375353

- 627dc31da795b9ab4b8de8ee58fbf952

- b405a61195aa82a37dc1cca0b0e7d6c1

- eb54c2ff2f62da5d2295ab96eb8d8843