В июле 2025 года международные организации столкнулись с новой опасной кампанией кибервымогательства. Группировка Mimo, известная своими финансово мотивированными атаками, эксплуатирует критические уязвимости в Microsoft SharePoint для распространения нового семейства вредоносного ПО под названием 4L4MD4r. Особенностью этой атаки стало использование религиозной терминологии в коде вымогателя, что необычно для подобных угроз.

Описание

Уязвимости как входная дверь

Серия критических уязвимостей удаленного выполнения кода (CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, CVE-2025-53771) в Microsoft SharePoint стала основным вектором атаки. Эксперты компании QiAnXin Threat Intelligence Center зафиксировали активную эксплуатацию этих уязвимостей, затронувшую десятки тысяч серверов по всему миру. 27 июля система защиты Tianqing предотвратила атаку на SharePoint-сервер медицинской организации, развернутый в публичной сети. Аналитики обнаружили, что злоумышленники использовали цепочку процессов для выполнения вредоносных команд.

Механизм проникновения

Атака начиналась с компрометации процесса w3wp.exe, связанного с работой SharePoint. Злоумышленники запускали командную строку cmd.exe, которая инициировала PowerShell-скрипт с закодированной командой. После декодирования выяснилось, что скрипт выполнял функции загрузчика: отключал мониторинг безопасности и скачивал исполняемый файл 4l4md4r.exe с итальянского сервера-посредника по адресу https://ice.theinnovationfactory.it/static/4l4md4r.exe. Попытка загрузки была заблокирована системой Tianqing, что позволило получить образец вредоносного ПО для анализа.

Религиозная символика в коде

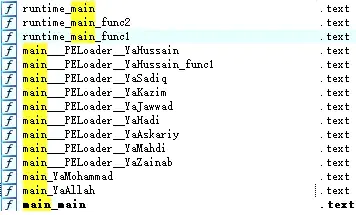

Анализ показал, что 4L4MD4r написан на языке Go и содержит необычные для вымогателей особенности. Функции вредоносной программы имеют названия с отсылками к религиозной терминологии, что нехарактерно для группировки Mimo. Образец использует многоступенчатую загрузку: сначала в памяти расшифровывается основной модуль, который затем размещается в новом участке памяти и исполняется через создание отдельного потока. Для противодействия анализу вымогатель проверяет системное время - при превышении лимита выполнение прекращается.

Механизм шифрования и требования выкупа

После активации вымогатель генерирует уникальный идентификатор устройства и ключ шифрования (enckey), объединяя их в JSON-структуру. Эти данные шифруются с помощью встроенного открытого ключа и отправляются на сервер управления по адресу http://bpp.theinnovationfactory.it:445. При трех неудачных попытках отправки программа самоуничтожается. После успешной передачи начинается процесс шифрования файлов с расширением .4l4md4r, при этом оригинальные имена файлов кодируются в Base64.

На завершающем этапе атаки на рабочем столе создаются два HTML-документа: DECRYPTION_INSTRUCTIONS.html с инструкциями по выплате выкупа и ENCRYPTED_LIST.html со списком зашифрованных файлов. Злоумышленники требуют 0.005 BTC (примерно $300) и предоставляют контактный адрес m4*******@****on.me. Анализ указанного кошелька Bitcoin показал отсутствие выплат - на момент публикации ни одна жертва не перевела средства.

Защитные меры и рекомендации

По данным QiAnXin, продукты безопасности компании, включая Tianqing, Threat Intelligence Platform (TIP), Advanced Threat Detection System и NGSOC, способны обнаруживать и блокировать подобные атаки при активированном механизме "Six Harmonies". Эксперты подчеркивают необходимость одновременного развертывания защитных решений как в периметровых сетях, так и в серверных сегментах. Регулярное обновление SharePoint и применение патчей остаются критически важными мерами, учитывая массовый характер эксплуатации уязвимостей.

Текущая кампания демонстрирует эволюцию тактик группировок-вымогателей: от стандартных методов распространения к эксплуатации корпоративных платформ и использованию психологических элементов в коде. Отсутствие выплат на данный момент может свидетельствовать как об эффективности систем защиты, так и о нежелании жертв взаимодействовать с новыми, малоизученными семействами вредоносного ПО.

Индикаторы компрометации

Domain Port Combinations

- bpp.theinnovationfactory.it:445

URLs

- https://ice.theinnovationfactory.it/static/4l4md4r.exe

MD5

- 90f71cb5df71ae3845ff81edd776b287