Лаборатория FortiGuard Labs недавно столкнулась с новым вариантом ransomware под названием Maori. Как и другие варианты ransomware, он шифрует файлы на машинах жертв с целью вымогательства денег. Интересно, что этот вариант предназначен для работы на архитектуре Linux и закодирован на языке Go, что встречается довольно редко и повышает сложность анализа.

Информация о векторе заражения, используемом агентом угрозы Maori ransomware, в настоящее время отсутствует. Однако маловероятно, что он существенно отличается от других групп ransomware.

На момент проведения данного исследования нет никаких признаков того, что Maori широко распространен.

Maori нацелена на все файлы пользователя в его домашнем каталоге (Linux; "/home/<username>"). Она игнорирует файлы, размещенные в других местах (включая те, что находятся в каталоге "/home/", а также в других системных каталогах Linux, например "/"). Благодаря такой узкой цели, программа выполняет свою работу очень быстро. После завершения работы исполняемый файл Maori удаляет себя с машины жертвы.

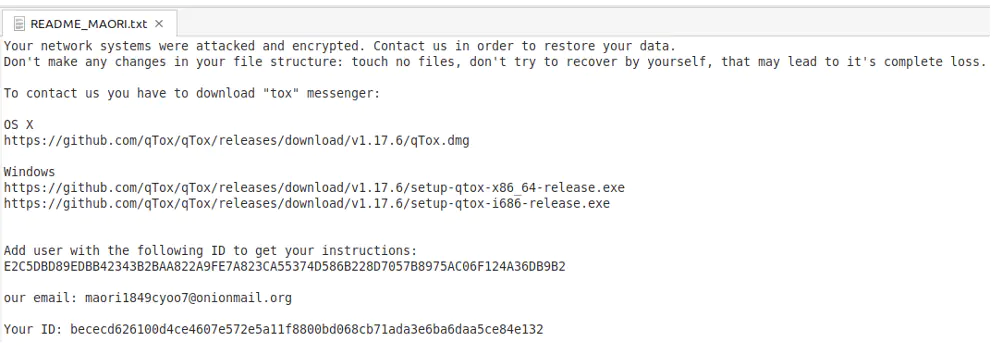

Ко всем пораженным файлам добавляется расширение ".maori", а в каждый каталог с зашифрованными файлами забрасывается файл "README_MAORI.txt".

Зашифровывается все содержимое каждого пораженного файла, а не только часть содержимого, чтобы сделать его непригодным для использования. В результате размер файлов оказывается несколько больше, чем у оригинала.

Как уже упоминалось, в каждый каталог, файлы которого были зашифрованы, вкладывается записка с требованием выкупа. В записке жертва просит связаться с ней с помощью Tox (однорангового приложения для обмена зашифрованными сообщениями). В записке также указан адрес электронной почты onionmail в качестве резервного способа связи и уникальные строки для идентификации операторов маори. В качестве выкупа не указана денежная сумма.

Indicators of Compromise

Emails

- maori1849cyoo7@onionmail.org

SHA256

- a5ed581ad5cd1a2f29473cb56116cd179bfe61a924969b2dedbe07660eef9bc5