В течение июля и августа 2025 года китайская государственная хакерская группа TA415 провела целенаправленные фишинговые кампании против правительственных учреждений, аналитических центров и академических организаций США, используя темы американо-китайских экономических отношений.

Описание

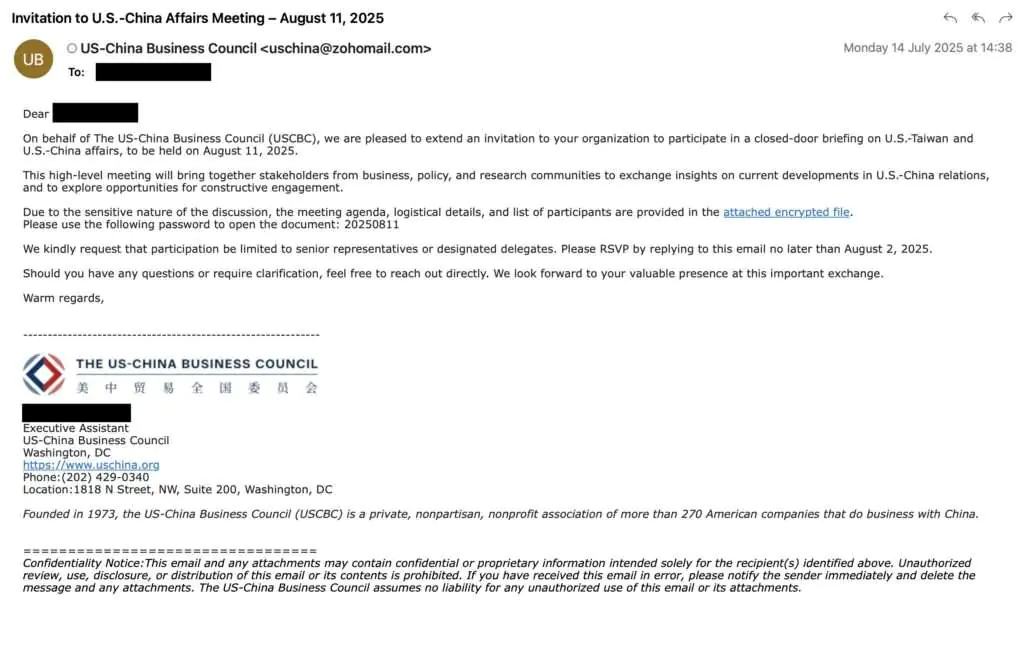

Группа маскировалась под председателя Комитета по стратегической конкуренции между США и Китайской коммунистической партией, а также под Совет по делам бизнеса США и Китая, чтобы атаковать специалистов в области международной торговли, экономической политики и двусторонних отношений.

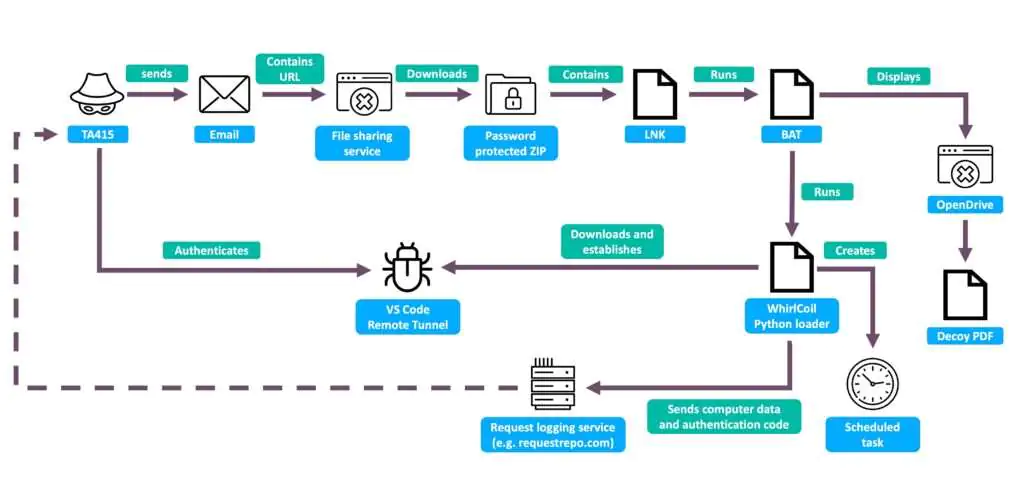

Новая тактика TA415 включает использование удалённых туннелей Visual Studio Code (VS Code) для получения постоянного удалённого доступа к системам жертв без применения традиционного вредоносного ПО. Это позволяет злоумышленникам маскировать свою активность под легитимный трафик к доверенным сервисам, таким как Google Sheets и Google Calendar. Основной целью кампаний, по оценкам экспертов Proofpoint Threat Research, является сбор разведывательной информации о перспективах экономических отношений между США и Китаем.

Группа TA415, также известная как APT41, Brass Typhoon и Wicked Panda, была ранее обвинена правительством США в кибершпионаже и считается связанной с китайскими государственными структурами. В августе 2024 года группа использовала бэкдор Voldemort, но уже в сентябре переключилась на применение VS Code Remote Tunnels через обфусцированный загрузчик WhirlCoil, написанный на Python.

Фишинговые письма содержали ссылки на защищённые паролем архивы, размещённые на публичных облачных сервисах, таких как Zoho WorkDrive, Dropbox и OpenDrive. Для отправки писем злоумышленники использовали VPN-сервис Cloudflare WARP. После загрузки архива жертве показывался поддельный повреждённый PDF-файл, в то время как скрытый скрипт инициировал установку VS Code туннеля.

Загрузчик WhirlCoil извлекает CLI VS Code с официальных серверов Microsoft, создает задание в планировщике задач для обеспечения постоянного доступа и затем аутентифицирует туннель через GitHub. Полученный код проверки, вместе с системной информацией и данными пользователя, передаётся на сервисы логирования запросов, такие как requestrepo[.]com. Это позволяет злоумышленникам получить полный контроль над системой через терминал VS Code.

Данная активность TA415 демонстрирует растущую изощрённость методов кибершпионажа, использующих легитимные инструменты и сервисы для избежания обнаружения. Эксперты отмечают, что такое изменение тактики совпадает с периодом сложных переговоров между США и Китаем, что указывает на прямую свяжду между геополитической обстановкой и целями киберопераций.

Индикаторы компрометации

URLs

- http://requestrepo.com/r/2yxp98b3/

- https://1bjoijsh.requestrepo.com/

- https://6mpbp0t3.requestrepo.com/

- https://od.lk/d/OTRfMTA3OTczMjQwXw/USCBC_20250811_Meeting_Info.7z

- https://pastebin.com/raw/WcFQApJH

- https://workdrive.zoho.com/file/f8h84a6732545e79d4afdb5e6d6bcaa343416

- https://workdrive.zoho.com/file/pelj30e40fd96a6084862bef88daf476dac8d

- https://www.dropbox.com/scl/fi/d1gceow3lpvg2rlb45zl4/USCBC_Meeting_Info_20250811.rar?rlkey=hg5kja70lgn6n2lozb2cjr1l5&st=2gj6un0k&dl=1

Emails

- uschina@zohomail.com

- johnmoolenaar.mail.house.gov@zohomail.com

- john.moolenaar.maii.house.gov@outlook.com

SHA256

- 10739e1f1cf3ff69dbec5153797a1f723f65d371950007ce9f1e540ebdc974ed

- 29cfd63b70d59761570b75a1cc4a029312f03472e7f1314c806c4fb747404385

- 32bf3fac0ca92f74c2dd0148c29e4c4261788fb082fbaec49f9e7cd1fda96f56

- 4b2a250b604ca879793d1503be87f7a51b0bde2aca9642e0df5bb519d816cd2c

- 660ba8a7a3ec3be6e9ef0b60a2a1d98904e425d718687ced962e0d639b961799

- 674962c512757f6b3de044bfecbc257d8d70cf994c62c0a5e1f4cb1a69db8900

- 8d55747442ecab6dec3d258f204b44f476440d6bb30ad2a9d3e556e5a9616b03

- ae5977f999293ae1ce45781decc5f886dd7153ce75674c8595a94a20b9c802a8

- b33ccbbf868b8f9089d827ce0275e992efe740c8afd36d49d5008ede35920a2e

- d12ce03c016dc999a5a1bbbdf9908b6cfa582ee5015f953a502ec2b90d581225

- d81155fa8c6bd6bd5357954e2e8cae91b9e029e9b1e23899b882c4ea0fffad06