Итальянский центр исследования вредоносного ПО C.R.A.M. компании TG Soft в ноябре выявил серию целевых кибершпионских кампаний против государственных ведомств Узбекистана. Аналитики обнаружили три тесно связанные между собой атаки, произошедшие 11, 12 и 13 ноября 2025 года. Расследование показало использование сложных техник уклонения и указывает на возможную причастность угрозы китайского происхождения.

Описание

Кампании демонстрируют высокий уровень технической изощренности. Во всех случаях для доставки угрозы использовались файлы ярлыков (.LNK), которые при открытии запускали скрытый скрипт PowerShell. Этот скрипт извлекал из тела ярлыка и распаковывал во временную папку пользователя набор файлов, включая легитимную программу GameHook.exe от компании iTop Inc. Ключевым элементом атаки была техника DLL Side Loading, при которой злоумышленники подменяли библиотеку graphics-hook-filter64.dll. В результате легитимное приложение GameHook.exe загружало вредоносный код.

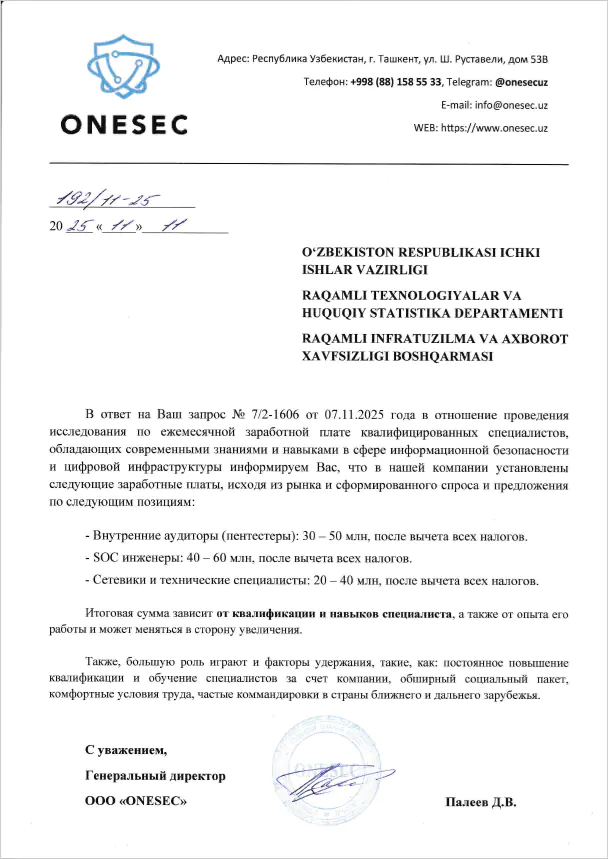

Особенностью атак стали тщательно подготовленные приманки. В кампании 12 ноября злоумышленники использовали поддельный PDF-документ, оформленный как ответ узбекской кибербезопасностной компании ONESEC Министерству внутренних дел республики. Документ, датированный 11 ноября, обсуждал вопросы заработных плат сотрудников, что делало его правдоподобным для целевой аудитории. Атака 11 ноября использовала в качестве приманки Excel-файл с финансовым отчетом и отсканированным паспортом узбекского гражданина. Любопытно, что документ был создан 4 ноября, что может свидетельствовать о предварительном доступе хакеров к внутренним системам.

После отображения приманки выполнялся финальный полезный груз. Вредоносная библиотека graphics-hook-filter64.dll расшифровывала один или несколько файлов с расширением .DAT, извлекая многослойный шеллкод. В двух последних кампаниях шеллкод содержал проверку идентификатора виртуальной машины через инструкцию cpuid. Код активировался только на системах с идентификатором «VMwareVMware», что резко сужает круг целей и указывает на целевой характер атак, вероятно, против изолированных исследовательских или аналитических сред.

После прохождения всех проверок и слоев дешифровки развертывался финальный бекдор - фреймворк для пентеста и кибератак Cobalt Strike. Конфигурация извлеченных «маячков» указала на управляющие серверы. В кампаниях 12 и 13 ноября использовался домен wikipedla[.]blog, зарегистрированный 24 октября 2025 года. На момент анализа он не был помечен как вредоносный в VirusTotal. В атаке 11 ноября применялись домены, связанные с revitpourtous.com.

Аналитики C.R.A.M. склоняются к версии о китайском происхождении угрозы. Косвенными уликами стали время активности Cobalt Strike, соответствующее рабочему дню в Китае, а также факт регистрации домена revitpourtous[.]com через китайского провайдера. Подобная атрибуция, однако, остается предположительной без прямых технических доказательств.

Все три кампании были осуществлены в сжатые сроки и нацелены на узкий круг жертв. Использование сверхактуальных, возможно, конфиденциальных документов в качестве приманок, а также проверка на виртуальную среду VMware указывают на высокую степень подготовленности и специфичность целей оператора. Целью, по всей видимости, являются государственные структуры Узбекистана. Эксперты отмечают, что подобные сложные атаки подчеркивают важность контроля за цепочкой поставок ПО, анализа поведения в сети и проверки вложений даже из, казалось бы, доверенных источников.

Индикаторы компрометации

Domains

- cloud.wikipedla.blog

- en.wikipedla.blog

- mail.revitpourtous.com

- webmail.revitpourtous.com

- www.revitpourtous.com

- www.wikipedla.blog

SHA256

- 166e777cb72a7c4e126f8ed97e0a82e7ca9e87df7793fea811daf34e1e7e47a6

- 51684a0e356513486489986f5832c948107ff687c8501d64846cdc4307429413

- 948468aba5c851952ebe56a5bf37904ed83a6c8cb520304db6938d79892f0a1b