Эксперты Cybereason Security Services опубликовали отчет об анализе угроз, посвященный сложной вредоносной кампании, маскирующейся под установщики популярного мессенджера LINE и других программ. Исследование выявило ранее неизвестные техники вредоносного ПО, включая использование метода внедрения кода PoolParty Variant 7. Кампания ориентирована на китайскоязычных пользователей и связана с загрузкой удаленного доступа ValleyRat.

Описание

С начала 2025 года активность вредоносных программ, замаскированных под установщики программного обеспечения, возросла. Недавно компания LINE Yahoo сообщила о подобных атаках, а аналитики Rapid7 исследовали образец, имитирующий установщик LetsVPN. Эти угрозы имеют общие черты: нацеленность на китайскоязычную аудиторию, использование XML-файлов Планировщика задач и скриптов PowerShell для обеспечения постоянства (persistence), а также связь с серверами в Гонконге. Оба случая приводят к загрузке ValleyRat, который связывают с угрозовой группой Silver Fox APT.

Специалисты Cybereason GSOC проанализировали несколько экземпляров вредоноса, выдающего себя за установщик LINE. Образец, созданный с помощью инструмента NSIS, показал сильное сходство с описанным Rapid7. Однако анализ выявил новые функциональные возможности. Основной файл "LineInstaller.exe" (60.2 МБ) имеет цифровую подпись от несуществующей компании «Chengdu MODIFENGNIAO Network Technology Co., Ltd.», которая не проходит проверку, что указывает на возможную подделку.

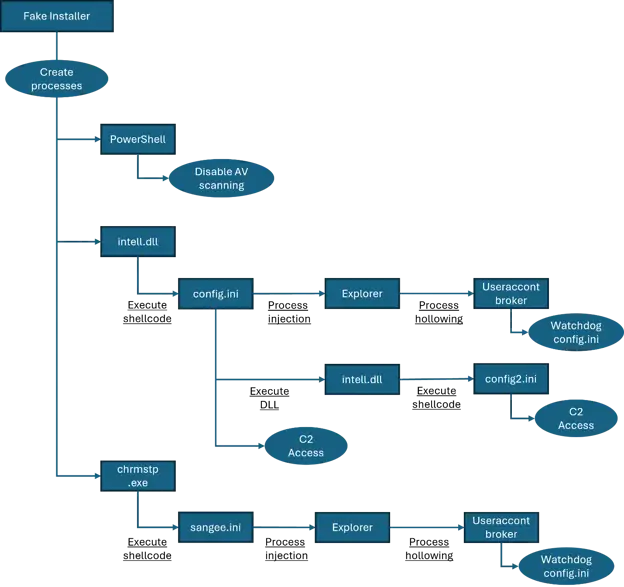

При запуске фиктивный установщик создает три процесса: PowerShell, "rundll32.exe" (загружающий "intel.dll") и "chrmstp.exe". PowerShell используется для исключения дисков из сканирования Защитником Windows, что является типичной техникой уклонения от обнаружения. Основная вредоносная нагрузка (payload) содержится в библиотеке "intel.dll", которая размещается в папке "%AppData%\TrustAsia\". Эта библиотека содержит анти-песочничные механизмы, проверяющие среду выполнения через попытку эксклюзивной блокировки файла.

Ключевым открытием стало использование "intel.dll" ранее недокументированной техники внедрения кода под названием PoolParty Variant 7. Этот метод использует низкоуровневый Windows API "ZwSetIoCompletion()" для запуска шелл-кода внутри легитимного процесса "explorer.exe". Подобная техника считается сложной для обнаружения. Внедренный код, в свою очередь, действует как сторожевой процесс (watchdog) и внедряет вторую стадию вредоноса в процесс "UserAccountBroker.exe". Такая многоступенчатая цепочка обеспечивает живучесть угрозы.

Вредоносная активность разделена между несколькими файлами шелл-кода ("config.ini", "config2.ini", "Sangee.ini"). Они отвечают за различные задачи: настройка исключений в антивирусе, установка постоянства через Планировщик задач, связь с командным сервером (C2). Аналитики обнаружили, что часть кода для создания заданий в Планировщике через PowerShell содержит ошибки и не работает, что может указывать на незавершенную разработку. Интересно, что вредонос специально ищет процессы, связанные с китайским антивирусом 360, и пытается нарушить его работу, удаляя TCP-соединения с помощью вызова "SetTcpEntry()".

Связь с командными серверами осуществляется для загрузки финальной нагрузки. На основании косвенных данных и схожести с другими кампаниями эксперты полагают, что это ValleyRat - мощный инструмент удаленного доступа. Использование техники PoolParty Variant 7, ранее наблюдавшейся только в вредоносе SADBRIDGE, а также общие цели и методы, позволяют предположить возможную связь между этими угрозами.

Для защиты от подобных атак специалисты Cybereason рекомендуют несколько практических мер. Во-первых, следует загружать установщики только с официальных сайтов разработчиков. Во-вторых, необходимо обращать внимание на цифровые подписи: исполняемые файлы с недействительными сертификатами или с именами издателей, не соответствующими ожидаемым, должны вызывать подозрения. В корпоративной среде стоит рассмотреть политики, разрешающие запуск только программ, подписанных доверенными сертификатами.

Для оперативного обнаружения предлагаются сигнатуры, отслеживающие подозрительное поведение: например, процесс "UserAccountBroker.exe", запущенный от "explorer.exe" и устанавливающий сетевое соединение, или создание файлов по конкретным путям, таким как "%AppData%\Roaming\TrustAsia\intel.dll". Атаки, использующие маскировку под установщики, особенно опасны, так как пользователи привыкли предоставлять таким программам повышенные привилегии через UAC, что облегчает злоумышленникам выполнение своих задач. Бдительность и проверка источников загрузки остаются критически важными мерами безопасности.

Индикаторы компрометации

IPv4 Port Combinations

- 143.92.38.217:18852

- 206.238.221.165:443

SHA1

- 2fd374f17e059cb16e530c3b73b883d5c57ce0f0

- 51330636e299128c026c77cbc77dc24f3db49336

- 8e7e3a910f06310ca9fe1d07fd1a4208eeb53a25

- 9120e22231ea9f597d8bb62d46e4775bd3fe5ccb

- b02a99344f2fa81636ad913f805b52051debe529

- b4feadbada51e68852a8a732f0e79ae725a755a4

- da64ac77059050fdf30143da3671d41fff872689

- fab0802c3978f096223ff3b29188c3617e3cfa62