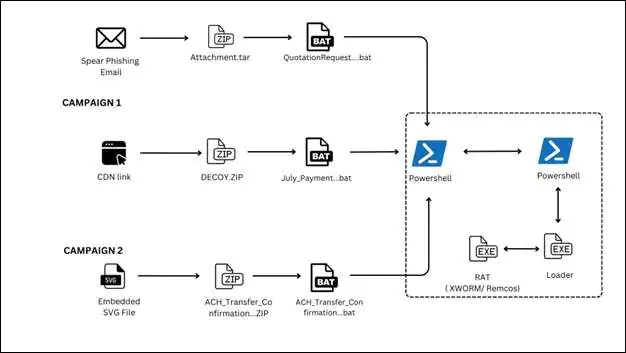

Аналитики кибербезопасности Seqrite Labs зафиксировали многоступенчатую вредоносную кампанию, в которой злоумышленники используют SVG-изображения, почтовые вложения и контентные сети доставки (CDN) для распространения троянов удаленного доступа XWorm и Remcos. Кампания отличается сложной многоэтапной цепочкой заражения с элементами файловой атаки, что позволяет ей обходить традиционные средства защиты.

Описание

Атака начинается с ZIP-архива, распространяемого через фишинговые письма или размещенного на легитимных платформах, таких как ImgKit. Архив содержит сильно обфусцированный BAT-скрипт, который при запуске инициирует выполнение PowerShell-скрипта для загрузки основного вредоносного кода прямо в память, минуя запись на диск. Это значительно усложняет детектирование антивирусными решениями.

Особенностью кампании стало активное использование SVG-файлов со встроенным JavaScript-кодом. При открытии такого файла в уязвимом программном обеспечении или при просмотре на фишинговой странице автоматически запускается процесс загрузки вредоносного ZIP-архива. Это демонстрирует тенденцию к эксплуатации нетрадиционных форматов файлов для обхода систем безопасности.

Для обеспечения постоянства присутствия в системе вредоносное программное обеспечение создает BAT-файл в папке автозагрузки Windows, что гарантирует его выполнение при каждом входе пользователя в систему. Скрипты используют сложные методы обфускации, включая кодирование полезной нагрузки в Base64 и её последующее декодирование и выполнение в памяти.

PowerShell-скрипт, запускаемый BAT-файлом, отключает ключевые механизмы безопасности Windows - AMSI (интерфейс сканирования от вредоносных программ) и ETW (трассировку событий Windows) - путем модификации их функций в памяти. Это позволяет скрыть дальнейшую активность от средств защиты. Затем скрипт расшифровывает и выполняет .NET-сборки, встроенные в комментарии BAT-файла, используя AES-дешифрование и GZIP-декомпрессию.

Финальный этап атаки включает загрузку и выполнение в памяти одного из троянов удаленного доступа - XWorm или Remcos. Обе программы предоставляют злоумышленникам широкие возможности для шпионажа, кражи данных и удаленного управления компьютерами.

Данная кампания подчеркивает растущую сложность киберугроз и важность поведенческого анализа, проверки содержимого файлов и повышения осведомленности пользователей для противодействия современным методам атак. Организациям рекомендуется обновлять программное обеспечение, использовать решения для мониторинга и реагирования на инциденты (SOC), а также обучать сотрудников правилам кибергигиены.

Индикаторы компрометации

MD5

- 1ce36351d7175e9244209ae0d42759d9

- 23e30938e00f89bf345c9c1e58a6cc1d

- d439cb98cf44d359c6abcdddb6e85454

- ec04bc20ca447556c3bdcfcbf6662c60

- eda018a9d51f3b09c20e88a15f630df5