Исследователи кибербезопасности из Sekoia.io зафиксировали новую волну целевых атак группировки TransparentTribe (также известной как APT36 или Operation C-Major) на индийские военные и правительственные организации. В кампании, активной с середины 2025 года, используется новый троян удаленного доступа DeskRAT, написанный на языке Golang и ориентированный на Linux-системы.

Описание

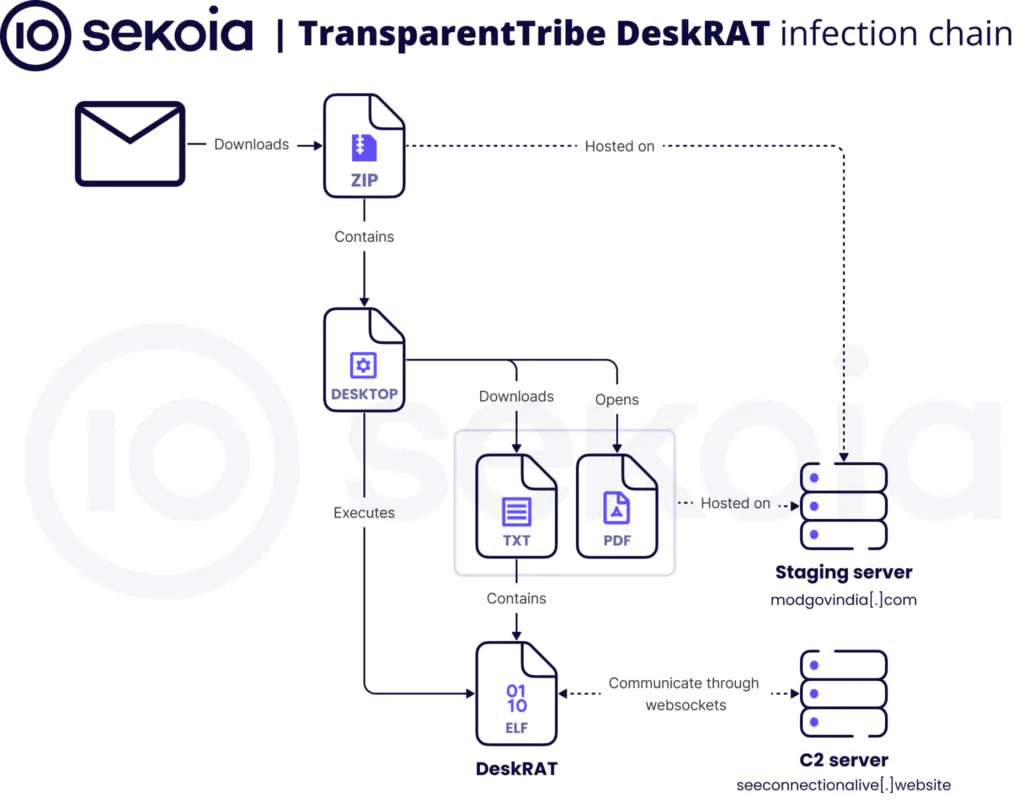

Согласно отчету аналитиков, атаки начинаются с фишинговых писем, содержащих ZIP-архивы, замаскированные под легитимные документы оборонной тематики. При выполнении вредоносного файла .desktop запускается многоступенчатая цепочка заражения, которая загружает и исполняет бинарный полезный груз, параллельно отображая пользователю безобидный PDF-документ для маскировки вредоносной активности.

Новый троян DeskRAT устанавливает соединение с командным центром через WebSocket-коммуникации, что обеспечивает возможности выполнения удаленных команд, просмотра файловой системы, извлечения данных и установки механизмов постоянства на зараженных хостах. Для обеспечения устойчивости в целевой среде вредоносная программа использует несколько механизмов персистентности, включая сервисы Systemd, задания cron и bash-скрипты.

Технический анализ показал, что начальным вектором атаки всегда являются фишинговые письма. В июне 2025 года злоумышленники использовали письма с ZIP-архивами во вложении, а в некоторых случаях архивы распространялись через ссылки на легитимные облачные сервисы, такие как Google Drive. Позже метод доставки изменился - теперь ZIP-файлы размещаются на специальных промежуточных серверах.

Особенностью текущей кампании является использование DESKTOP-файлов, которые содержат встроенные Bash-команды для многоэтапной доставки полезного груза. Эти команды реализуют сложный механизм: генерируют уникальное имя файла в директории /tmp/, загружают содержимое с удаленного сервера, декодируют его из шестнадцатеричного формата и Base64, после чего выполняют декодированный payload в фоновом режиме. Одновременно с этим запускается Firefox для отображения документа-приманки.

По данным CYFIRMA, эта цепочка выполнения предназначена для целевых атак на операционные системы BOSS (Bharat Operating System Solutions), которые были рекомендованы правительством Индии для внедрения в государственных структурах. Эксперты подтвердили работоспособность механизма заражения на Desktop-версии этого дистрибутива на базе Debian.

Анализ конечного полезного груза DeskRAT выявил несколько примечательных особенностей. Во-первых, пути в коде указывают на связь с BOSS Linux. Во-вторых, характер имен функций и их структура позволяют предположить, что разработка вредоносной программы могла быть частично автоматизирована с использованием больших языковых моделей (LLM). Многочисленные функции с названиями вроде "___implement_memory_protection" и "___advanced_sandbox_evasion" выполняют различные операции уклонения от обнаружения, хотя их реальная эффективность ограничена.

DeskRAT поддерживает несколько флагов командной строки: --hidden для создания скрытого файла конфигурации, --background для фонового режима работы и базовый вызов без флагов для полной установки механизмов персистентности. Программа реализует четыре различных метода обеспечения постоянного присутствия в системе: создание сервиса Systemd, добавление задания в crontab, создание автозагрузочного DESKTOP-файла и написание bash-скрипта запуска.

Для установки связи с командным центром троян использует библиотеку Gorilla WebSocket и содержит три закодированных в Base64 URL C2-серверов, которые пробует по очереди до успешного соединения. Коммуникация происходит через незашифрованные WebSocket-соединения.

Первое JSON-сообщение, отправляемое на сервер, содержит информацию о системе, включая отпечаток среды, хотя некоторые данные, такие как версия Office и Chrome, являются фиктивными, что вызывает вопросы о их назначении в контексте атак на Linux-системы.

Функционал DeskRAT включает команды ping и heartbeat для поддержания соединения, browse_files для просмотра файловой системы и start_collection для поиска и извлечения файлов с определенными расширениями. Также поддерживается команда upload_execute для загрузки и выполнения файлов с проверкой их типа и соответствующим запуском.

Командные серверы DeskRAT, обозначенные как "стелс-серверы", предоставляют веб-интерфейс под названием "Advanced Client Monitoring & File Management System". Анализ файлов интерфейса показывает, что система обеспечивает централизованное управление скомпрометированными хостами в реальном времени, включая мониторинг статуса, сбор файлов и удаленный доступ для пост-эксплуатационных действий.

Исследователи обнаружили, что кампания умело использует текущие политические события в Индии для повышения эффективности фишинговых атак. В частности, документы-приманки ссылаются на протесты в регионе Ладакх в сентябре 2025 года и оппозиционные марши в Нью-Дели в августе того же года, создавая ощущение срочности и повышая вероятность успешного заражения.

Аналитики Sekoia.io с средней степенью уверенности оценивают, что группировка TransparentTribe использует локальные протесты для компрометации военных и правительственных entities в Индии с целью сбора стратегической информации. Эта кампания соответствует предыдущим операциям кибершпионажа, приписываемым TransparentTribe, которые направлены на поддержку стратегических интересов Пакистана в регионе.

Эксперты отмечают, что широкое использование злоумышленниками больших языковых моделей значительно ускоряет циклы разработки вредоносного программного обеспечения, включая трояны удаленного доступа и командную инфраструктуру. Это создает временной дисбаланс, когда атакующие могут развертывать новые угрозы быстрее, чем исследователи успевают их анализировать и детектировать, что требует от защитников адаптации методов работы и активного использования ИИ-инструментов в аналитических процессах.

В течение исследования специалисты Sekoia.io идентифицировали новые домены, вероятно связанные с обновленной версией Stealth Server, а также новые варианты полезной нагрузки DeskRAT со схожей структурой, но отличающимся функционалом. Команда Threat Detection & Research продолжает отслеживать развитие этой кампании и совершенствовать методы детектирования для противодействия будущим эволюциям угрозы.

Индикаторы компрометации

URLs

- http://seeconnectionalive.website:8080/login

WrbSocets

- ws://147.93.155.118:8080/ws

- ws://newforsomething.rest:8080/ws

- ws://seeconnectionalive.website:8080/ws

MD5

- 3563518ef8389c7c7ac2a80984a2c4cd