Исследование кибербезопасности, начавшееся с единственного сообщения в социальной сети, привело к обнаружению сложной кампании веб-скимминга, связанной с группировкой Magecart. Эксперт Himanshu Anand детально проанализировал механизмы работы вредоносного кода, используемого для кражи платёжных данных.

Описание

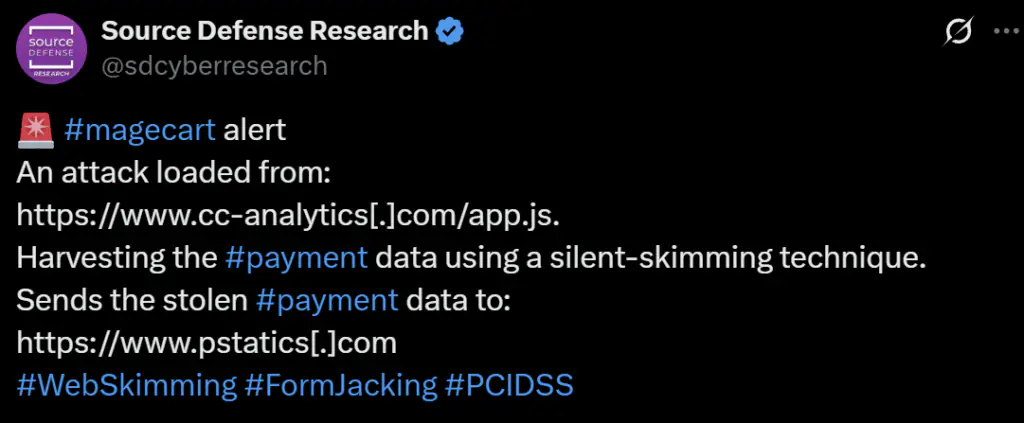

Всё началось с публикации в Twitter от аккаунта sdcyberresearch, где упоминалась возможная кампания в стиле Magecart, связанная с внедрением вредоносного JavaScript для перехвата платёжной информации. Первоначальный образец скрипта размещался на домене cc-analytics[.]com в файле app.js и был сильно обфусцирован для затруднения анализа.

Исследователь применил два метода деобфускации: использование отладчика в инструментах разработки браузера и Python-скрипт для декодирования строк. Это позволило восстановить исходную логику скрипта, который оказался классическим скиммером платёжных данных. После очистки код показал функцию отправки украденных данных через XMLHttpRequest на подконтрольный злоумышленникам домен pstatics[.]com, а также обработчики событий для полей ввода на платёжных формах.

Дальнейшее исследование через urlscan.io выявило дополнительные факты внедрения скрипта на скомпрометированных сайтах электронной коммерции. Анализ IP-адреса 45.61.136.141, на котором размещался вредоносный домен, позволил выявить целую сеть связанных доменов: jgetjs.com, getnjs.com, getvjs.com, getejs.com и utilanalytics.com. Все они использовались для распространения практически идентичных вредоносных скриптов, что указывает на хорошо организованную и продолжительную кампанию.

Наблюдения показывают, что инфраструктура злоумышленников активна как минимум год, а угрозовые акторы активно повторно используют домены с похожими шаблонами имён. Обнаружение подобных внедрений требует мониторинга ссылок на внешние скрипты, где эффективно проявляют себя инструменты типа publicwww.

Данный случай наглядно демонстрирует, как публичные упоминания в соцсетях могут стать отправной точкой для расследования сложных киберкампаний, а также подчёркивает важность оперативного обмена информацией в сообществе специалистов по безопасности.

Индикаторы компрометации

Domains

- 45-61-136-141.cprapid.com

- accounts.youtuber-dashboardwme.pro

- airdrop.zksyn.org

- app.zksyn.org

- cc-analytics.com

- cc-analytis.com

- dao.zksyn.org

- getctctm.com

- getejs.com

- getnjs.com

- getvjs.com

- help.router-hosting.com

- jgetjs.com

- mail.45-61-136-141.cprapid.com

- ns2.equiqualification.org

- ns2.evenreadiness.org

- ns2.gajinpluto.org

- ns2.suitabilityshop.org

- secwf02help.com

- secwf03help.com

- t.zksyn.org

- utilanalytics.com

- util-analytics.com

- www.45-61-136-141.cprapid.com

- www.cc-analytics.com

- www.cc-analytis.com

- www.getctctm.com

- www.getejs.com

- www.getnjs.com

- www.getvjs.com

- www.jgetjs.com

- www.secfw03secur.com

- www.secwf02help.com

- www.secwf03help.com

- www.utilanalytics.com

- www.util-analytics.com

- www.zksyn.org

- youtuber-dashboardwme.pro

- zksyn.org