Исследователи Check Point Research обнаружили и проанализировали так называемую Ghost Network - скоординированную сеть злонамеренных аккаунтов, систематически использующих функциональность YouTube для продвижения вредоносного контента. Эта сеть, действующая как минимум с 2021 года, создает ложное ощущение доверия у зрителей и в конечном счете распространяет вредоносное программное обеспечение.

Описание

Эксперты идентифицировали и сообщили о более чем 3000 вредоносных видео, связанных с данной сетью. Большинство из них уже удалено, что значительно снизило угрозу для цифровой экосистемы. Однако в 2025 году количество создаваемых злоумышленниками видео утроилось, что свидетельствует о масштабируемости и растущей эффективности данной кампании по распространению вредоносного ПО.

Сеть преимущественно ориентируется на категории «Взлом игр/Читы» и «Взлом программного обеспечения/Пиратство» - области, продолжающие привлекать большое количество потенциальных жертв. Важно подчеркнуть, что использование взломанного программного обеспечения является незаконным, а такие версии часто содержат скрытое вредоносное обеспечение. Самое популярное вредоносное видео в наборе данных нацелено на Adobe Photoshop - оно собрало 293 000 просмотров и 54 комментария, тогда как второе по популярности видео, нацеленное на FL Studio, набрало 147 000 просмотров.

До нейтрализации инфостилера (информационного вора) Lumma в период с марта по май 2025 года именно этот тип вредоносного ПО чаще всего распространялся в рамках данной сети. После этого инцидента тактика злоумышленников изменилась, и предпочтительным инфостилером стал Rhadamanthys. В целом, большая часть вредоносного ПО, распространяемого через YouTube Ghost Network, состоит из инфостилеров, представляющих значительный риск для учетных данных пользователей и конфиденциальных данных.

Современные злоумышленники постоянно адаптируют свои тактики, находя новые и эффективные методы распространения вредоносного ПО. Хотя электронная почта остается одним из наиболее заметных векторов заражения, ее эффективность снизилась из-за широкого развертывания решений безопасности и повышения осведомленности пользователей. В результате атакующие стали искать альтернативные пути для более эффективного достижения своих целей. Одним из заметных сдвигов стало использование злонамеренных рекламных кампаний в Google Ads, которые перенаправляют ничего не подозревающих пользователей на фишинговые страницы, предназначенные для доставки вредоносного ПО.

Более поздним эволюционным шагом в этой угрозе стало появление Ghost Networks на нескольких платформах. Ghost Network определяется как коллекция поддельных или «призрачных» аккаунтов, работающих как сервис, манипулирующих механизмами вовлечения платформы для маскировки вредоносной активности под доброкачественную и позволяющих осуществлять крупномасштабное распространение вредоносного ПО. Первым полностью задокументированным экземпляром такой сети была Stargazers Ghost Network, действующая на GitHub.

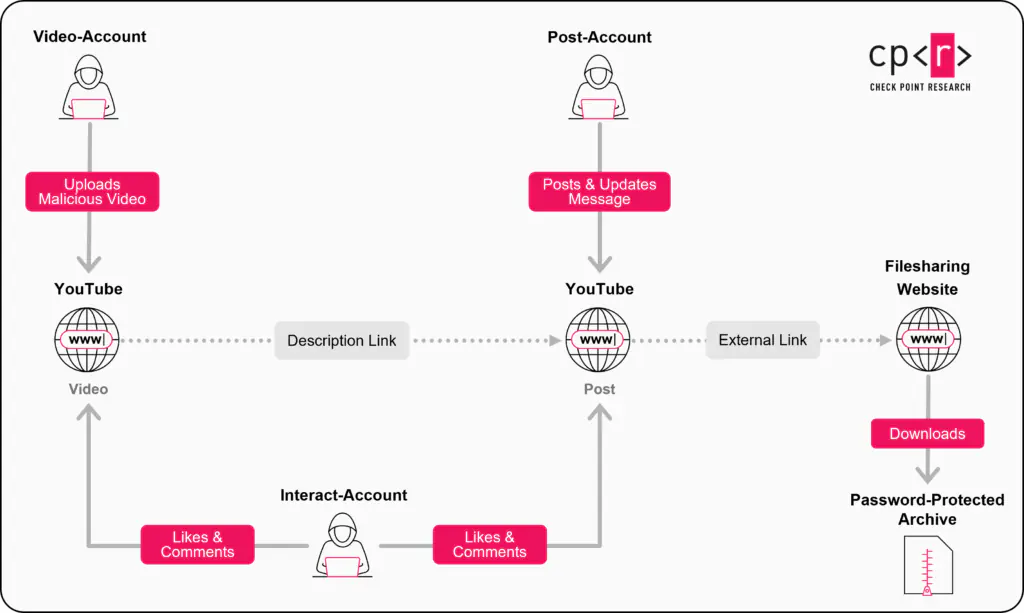

Сеть на YouTube представляет собой коллекцию злонамеренных аккаунтов, использующих различные функции платформы, такие как видео, описания, посты и комментарии, для продвижения вредоносного контента и распространения вредоносного ПО, одновременно создавая ложное ощущение доверия. Большая часть сети состоит из скомпрометированных аккаунтов YouTube, которым, после добавления, назначаются определенные операционные роли. Такая ролевая структура обеспечивает более скрытное распространение, поскольку заблокированные аккаунты могут быть быстро заменены без нарушения общей операции.

Основных роли три. Видео-аккаунты загружают «фишинговые» видео и предоставляют описания, содержащие ссылки для загрузки предполагаемого программного обеспечения. Для повышения легитимности эти аккаунты часто отвечают на комментарии «пользователей» под вредоносными видео. Пост-аккаунты отвечают за публикацию сообществ и постов. Эти аккаунты делятся внешними ссылками для скачивания и паролями для доступа к защищенным архивам. Они часто обновляют эти посты новыми ссылками и паролями. Возможно, этот тип аккаунтов использует искусственный интеллект для взаимодействия с комментариями под видео. Аккаунты взаимодействия одобряют вредоносный контент, публикуя положительные комментарии или оценивая видео и посты, тем самым создавая видимость их безопасности и надежности.

Помимо типичных методов, исследователи наблюдали несколько вариаций в тактиках, используемых видео-аккаунтами. Это размещение внешней ссылки непосредственно в описании, размещение ссылки в закрепленном комментарии, а также отказ от размещения каких-либо ссылок в описании или комментариях с последующей передачей пароля и ссылки во время процесса «установки» в видео.

Внешние ссылки обычно перенаправляют пользователей на файлообменные сервисы, такие как MediaFire, Dropbox или Google Drive, или на фишинговые страницы, размещенные на платформах вроде Google Sites, Blogspot или Telegraph. Эти страницы содержат дополнительные ссылки для загрузки вредоносного программного обеспечения. Часто используются сокращенные URL-адреса, чтобы скрыть истинное назначение внешней ссылки. Описание таких видео следует типичной «структуре», где указывается ссылка для скачивания и пароль. Часто предоставляются пошаговые инструкции, обычно советующие пользователям «временно» отключить Защитник Windows. В большинстве случаев распространяемое вредоносное ПО представляет собой инфостилер, предназначенный для извлечения пользовательской информации и учетных данных на злонамеренный командный сервер.

Check Point Research отслеживает YouTube Ghost Network примерно год и идентифицировал несколько семейств вредоносного ПО, в основном инфостилеров, среди которых наиболее распространены Lumma и Rhadamanthys. С 2024 года и до нейтрализации Lumma в период с марта по май 2025 года Lumma была наиболее часто распространяемым вредоносным ПО. После этой нейтрализации злоумышленники переключились на распространение Rhadamanthys в качестве предпочтительного инфостилера.

В ходе Кампании I, связанной с Rhadamanthys, был скомпрометирован YouTube-канал @Sound_Writer с 9 690 подписчиками, который публиковал видео, в основном посвященные программному обеспечению для криптовалют и игр. Одно из видео, набравшее около 10 000 просмотров, рекламирует программное обеспечение для криптовалют и инструктирует зрителей перейти по ссылке в описании. Эта ссылка перенаправляет пользователей на фишинговую страницу, размещенную на sites.google.com, созданную злоумышленником, который также сообщает пароль для защищенного архива, содержащего вредоносную полезную нагрузку.

Хотя распространяемый архив является вредоносным, а программное обеспечение не функционирует так, как заявлено, видео получило 42 комментария, большинство из которых чрезвычайно положительные и побуждают зрителей скачать и запустить программу. Эти комментарии, вероятно, оставлены скомпрометированными или злонамеренными аккаунтами, что еще больше убеждает жертв продолжить установку. Жертвы перенаправляются на фишинговый сайт, размещенный на Google, где им предоставляются инструкции по установке. Распространенным шагом в этих инструкциях является «отключение Защитника Windows». В конечном счете вредоносное ПО запускается на незащищенной машине.

В ходе этой кампании злоумышленник использовал две разные платформы для размещения одного и того же вредоносного файла, обеспечивая избыточность и повышая скрытность на случай обнаружения или сообщения об одном экземпляре. Другой наблюдаемой тактикой является загрузка больших файлов, которые часто пропускаются автоматическими системами сканирования. Кроме того, используются защищенные паролем архивы для уклонения от проверки, поскольку решения безопасности не могут распаковать и проанализировать содержимое без пароля. Доставленная полезная нагрузка представляет собой последнюю версию инфостилера Rhadamanthys.

В Кампании II, связанной с HijackLoader и Rhadamanthys, был скомпрометирован YouTube-аккаунт @Afonesio1 с примерно 129 000 подписчиков. С момента компрометации аккаунт загрузил четыре видео для распространения вредоносного ПО. Одно из самых просматриваемых видео с 291 155 просмотрами и 54 положительными комментариями использовалось для заманивания ничего не подозревающих зрителей на скачивание и запуск взломанной версии Adobe Photoshop.

В описании видео предоставлена ссылка на сообщество и пароль, необходимый для распаковки защищенного архива. Сообщение также включает ссылку для скачивания и пароль архива. Этот пост получил примерно 1200 лайков и множество положительных комментариев, восхваляющих эффективность программного решения. Сокращенная ссылка, размещенная в посте, перенаправляет пользователей на Dropbox, где файл можно скачать.

Загруженный архив содержит MSI-файл. Примечательно, что архив также содержит файл с именем Adobe.Photoshop.2024.v25.1.0.120.exe, который на самом деле является взломанной версией Adobe Photoshop. Неясно, являются ли положительные комментарии реальными пользователями, которые непреднамеренно заразили себя, или же это аккаунты-призраки, продвигающие вредоносное ПО с помощью комментариев на основе искусственного интеллекта.

MSI-инсталлятор в архиве содержит несколько файлов. Анализ таблицы CustomAction с помощью lessmsi показывает, что сначала запускается исполняемый файл bw97v41m.exe, прежде чем он будет записан на диск как Remote-Vector32.exe. Идентифицированная полезная нагрузка - это HijackLoader, который впоследствии доставляет инфостилер Rhadamanthys.

Злоумышленник, по-видимому, выпускает новую версию вредоносного ПО каждые три-четыре дня, меняя управляющие серверы с каждым обновлением. Эти недолговечные сборки и частые изменения управляющих серверов подрывают механизмы обнаружения на основе репутации. Каждый новый образец и конечная точка управляющего сервера кажутся новыми для систем безопасности, что предотвращает накопление данных о репутации и затрудняет блокировку кампании.

Нацеливание на пользователей через Ghost Networks аналогично расстановке сетей по всей сети - пользователи должны сами подойти и, по сути, заразить себя. Чтобы привлечь этих пользователей, злоумышленники предлагают различные адаптированные решения, предназначенные для привлечения конкретной аудитории. Проанализировав более 3000 заголовков видео, исследователи идентифицировали и классифицировали группы пользователей, на которые чаще всего нацеливались и которые наиболее активно вовлекались.

Самая целевая игра из категории «Взлом игр/Читы» - это Roblox. В категории «Взлом программного обеспечения/Пиратство» основными целями являются продукты Adobe, причем Photoshop и Lightroom возглавляют список. Хотя в игровой категории содержится больше видео, общее количество просмотров значительно ниже по сравнению с категорией программного обеспечения.

Постоянная эволюция методов распространения вредоносного ПО демонстрирует замечательную адаптивность и изобретательность злоумышленников в обходе традиционных средств защиты. В то время как фишинг по электронной почте остается хорошо известной и постоянной угрозой, исследование показывает, что противники все чаще переходят к более сложным, основанным на платформах стратегиям, наиболее заметно - к развертыванию Ghost Networks. Эти сети используют доверие, присущее легитимным аккаунтам, и механизмы вовлечения популярных платформ для организации крупномасштабных, устойчивых и высокоэффективных кампаний по распространению вредоносного ПО.

YouTube Ghost Network, раскрытая в ходе расследования, является примером этой новой парадигмы. Систематически компрометируя аккаунты и назначая им специализированные роли, такие как создание контента, взаимодействие с сообществом и построение доверия, злоумышленники способны поддерживать операционную непрерывность даже перед лицом блокировок аккаунтов или удалений. Такая модульная, основанная на ролях структура не только повышает устойчивость сети, но и позволяет быстро адаптироваться к мерам противодействия платформы, что значительно усложняет обнаружение и нарушение работы для защитников.

Резкий рост количества загрузок вредоносных видео в 2025 году, утроивший объемы предыдущих лет, подчеркивает масштабируемость и растущую эффективность этой модели распространения. Техническая изощренность этих кампаний further подтверждается использованием защищенных паролем архивов, избыточных платформ хостинга и частых обновлений как полезных нагрузок, так и инфраструктуры управляющих серверов. Эти тактики специально разработаны для уклонения от автоматического обнаружения, блокировки на основе репутации и ручной проверки как операторами платформ, так и поставщиками средств безопасности.

Последствия для сообщества кибербезопасности значительны. Поскольку злоумышленники продолжают innovating, сотрудничество между исследователями безопасности, поставщиками платформ и правоохранительными органами становится все более критически важным. Активный обмен разведывательными данными об угрозах, быстрое удаление вредоносного контента и постоянное совершенствование технологий обнаружения необходимы для противодействия этим развивающимся угрозам. Кроме того, обучение пользователей остается важной линией обороны - люди должны знать о рисках, связанных с загрузкой программного обеспечения из неофициальных источников, и о тактиках, используемых киберпреступниками.

Всестороннее расследование Check Point Research не только раскрыло операционные методы этих субъектов, но и привело к ощутимым нарушениям. Сообщив о более чем 3000 вредоносных видео в Google, исследователи напрямую способствовали демонтажу этой сети и защите бесчисленного количества пользователей по всему миру. Однако устойчивость и адаптивность этих кампаний подчеркивают необходимость постоянной бдительности, инноваций и межсекторального сотрудничества для защиты цифровой экосистемы от следующего поколения стратегий распространения вредоносного ПО.

Индикаторы компрометации

URLs

- https://178.16.53.236:6343/gateway/pqnrojhl.adc7k

- https://5.252.155.231/gateway/3jw9q65j.b3tit

- https://5.252.155.99/gateway/r2sh55wm.a56d3

- https://94.74.164.157:8888/gateway/6xomjoww.1hj7n

- https://openai-pidor-with-ai.com:6343/gateway/pqnrojhl.adc7k

SHA256

- 19b6bb806978e687bc6a638343b8a1d0fbd93e543a7a6a6ace4a2e7d8d9a900b

- 270121041684eab38188e4999cc876057fd7057ec4255a63f8f66bd8103ae9f2

- 7d9e36250ce402643e03ac7d67cf2a9ac648b03b42127caee13ea4915ff1a524

- 92c26a15336f96325e4a3a96d4206d6a5844e6a735af663ba81cf3f39fd6bdfe

- ad81b2f47eefcdce16dfa85d8d04f5f8b3b619ca31a14273da6773847347bec8

- b41fb6e936eae7bcd364c5b79dac7eb34ef1c301834681fbd841d334662dbd1d

- b429a3e21a3ee5ac7be86739985009647f570548b4f04d4256139bc280a6c68f

- da36e5ec2a8872af6e2f7e8f4d9fdf48a9c4aa12f8f3b3d1b052120d3f932f01