Злоумышленники активно распространяют вредоносное ПО, маскирующееся под легитимный инструмент SteamCleaner для оптимизации клиента игровой платформы Steam. Особенностью данной кампании является использование действительной цифровой подписи, что усложняет обнаружение угрозы традиционными средствами защиты.

Описание

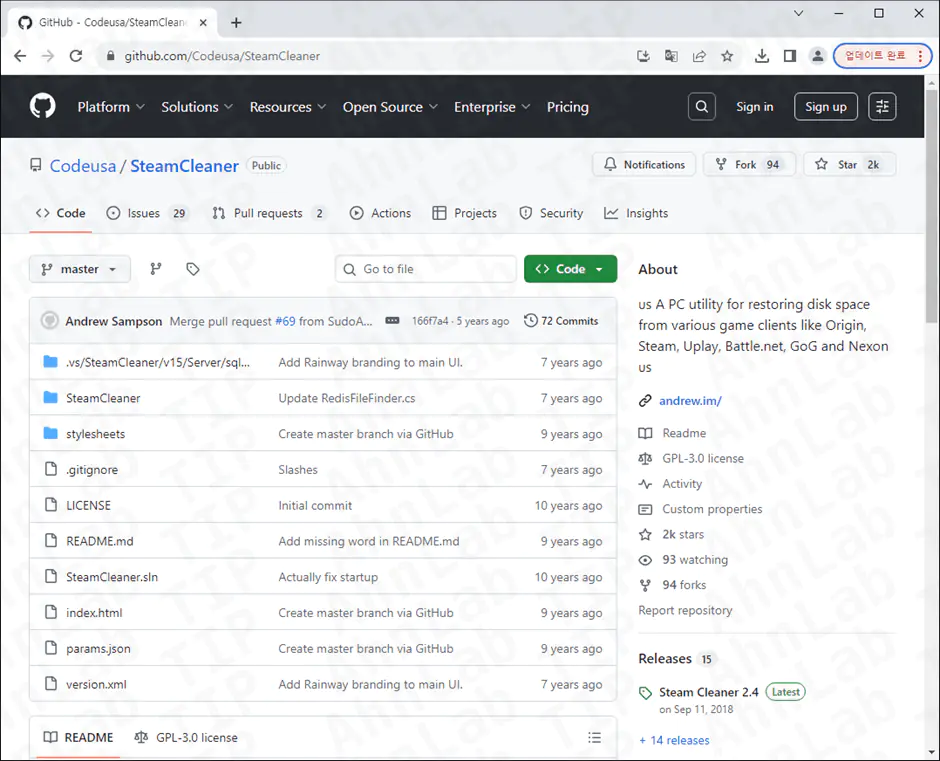

Изначально SteamCleaner представлял собой открытое программное обеспечение, предназначенное для очистки временных файлов клиента Steam. Однако проект не обновлялся с сентября 2018 года, чем воспользовались киберпреступники. Они модифицировали исходный код, добавив malicious-функционал, после чего собрали дистрибутив с помощью InnoSetup и подписали его валидным сертификатом.

Согласно данным центра мониторинга угроз ASEC, распространение осуществляется через сайты, предлагающие нелегальное программное обеспечение. Посетители таких ресурсов перенаправляются на GitHub-репозитории, где размещен вредоносный файл Setup.exe. При этом злоумышленники создали множество репозиториев для дистрибуции одинакового malware, что указывает на продуманную инфраструктуру.

После запуска установщика вредоносная программа размещается в директории C:\Program Files\SteamCleaner\ и начинает выполнение модифицированного кода. Важно отметить, что хотя установщик имеет цифровую подпись, основной исполняемый файл ее лишен. Сравнительный анализ показал, что злоумышленники сохранили исходный функционал SteamCleaner, добавив скрытые классы и методы для реализации вредоносной активности.

Особенностью данного вредоносного ПО являются сложные анти-аналитические механизмы. Программа проверяет среду выполнения через WMI-запросы, анализирует системные файлы и процессы, а также отслеживает наличие инструментов виртуализации. В песочницах и виртуальных средах malware демонстрирует только легитимное поведение, скрывая свой истинный функционал.

Основная вредоносная нагрузка активируется через расшифрованные PowerShell-команды, которые устанавливают Node.js и загружают два различных скрипта с серверов управления. Оба скрипта регистрируются в планировщике задач для автоматического выполнения при загрузке системы и ежечасно. Первый скрипт ориентирован на загрузку и выполнение файлов из указанных URL, второй непосредственно выполняет команды, получаемые с C2-серверов.

Инфицированная система периодически отправляет на серверы злоумышленников детальную информацию о конфигурации, включая версию ОС, имя компьютера и уникальные идентификаторы. Это позволяет преступникам адаптировать дальнейшие атаки под конкретную среду. На момент анализа команды от серверов управления не поступали, однако эксперты отмечают, что аналогичное ПО ранее использовалось для установки proxyware.

Ранее уже фиксировались случаи распространения вредоносного ПО через поддельные сайты загрузки видео с YouTube. Текущая кампания демонстрирует развитие тактик злоумышленников, которые все чаще используют легитимные инструменты и инфраструктуры для скрытия вредоносной активности.

Специалисты по кибербезопасности рекомендуют проявлять особую осторожность при загрузке программного обеспечения из непроверенных источников. Особенно опасны сайты, предлагающие взломанное программное обеспечение, ключи активации и другие нелегальные инструменты, которые часто становятся каналами распространения malware. Использование таких программ может привести к компрометации данных, удаленному управлению системой и установке дополнительного вредоносного ПО.

Индикаторы компрометации

Domains

- 4tressx.com

- aginscore.com

- kuchiku.digital

- rt-guard.com

- screenner.com

URLs

- https://4tressx.com/d

- https://4tressx.com/e

- https://aginscore.com/d

- https://aginscore.com/e

- https://kuchiku.digital/d

MD5

- 062ff9107c8e7b7972120bc4ac0cd5e8

- 29eddc32acb16d8ce71b18190de04e81

- 39f41537c02e9f516c2de9dee5e9c5e0

- 3bb7cd8779318093093d98b99f9d4631

- 501fb628c426e3b393a8c61aaa2be451