Компания GreyNoise зафиксировала активные попытки эксплуатации уязвимости CVE-2025-5777, также известной как CitrixBleed 2, в продуктах Citrix NetScaler. Это опасная уязвимость, связанная с переполнением памяти, которая позволяет злоумышленникам получать доступ к конфиденциальным данным. По данным аналитиков, первые атаки начались еще 23 июня 2025 года - почти за две недели до того, как в открытом доступе появился Proof-of-Concept (PoC) эксплойта.

Описание

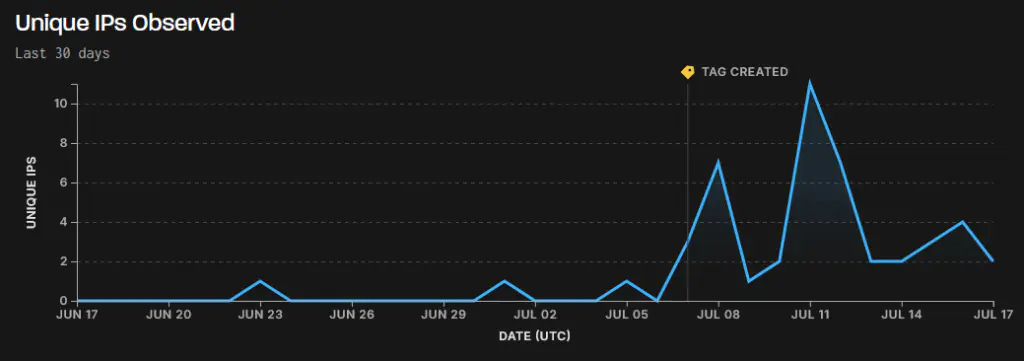

Эксперты GreyNoise начали мониторинг данной угрозы 7 июля, добавив специальный тег для отслеживания активности. Благодаря технологии ретроспективного анализа, система позволяет выявлять попытки эксплуатации уязвимости даже до момента официального объявления о ней. Это означает, что теперь в визуализаторе GreyNoise можно увидеть ранее зафиксированные аномальные запросы, которые были направлены на системы, уязвимые к CitrixBleed 2.

Особое внимание привлекает тот факт, что киберпреступники начали атаковать уязвимость еще до того, как она стала широко известной. Первые попытки эксплуатации зафиксированы 23 июня, тогда как PoC-код появился в открытых источниках только 4 июля. Уже 7 июля GreyNoise официально подтвердила наличие активных атак, а 9 июля Агентство по кибербезопасности и инфраструктурной безопасности США (CISA) связалось с аналитиками, чтобы верифицировать данные об эксплуатации уязвимости. Вскоре после этого CVE-2025-5777 была внесена в каталог Known Exploited Vulnerabilities (KEV), что означает ее активное использование в реальных атаках.

Анализ поведения злоумышленников показывает, что первые атаки проводились с IP-адресов, географически расположенных в Китае. Примечательно, что атакующие не действовали хаотично, а целенаправленно нацеливались на системы, имитирующие работу Citrix NetScaler. Это указывает на подготовленную кампанию, а не на массовое сканирование уязвимостей.

Эксперты по кибербезопасности подчеркивают, что подобные случаи демонстрируют растущую изощренность киберпреступников, которые все чаще начинают эксплуатацию уязвимостей еще до их публичного раскрытия. Это создает серьезные риски для организаций, поскольку традиционные методы защиты, такие как своевременное обновление ПО, оказываются недостаточно оперативными.

Рекомендации для компаний, использующих Citrix NetScaler, включают немедленное применение последних обновлений безопасности, мониторинг сетевой активности на предмет подозрительных запросов и использование систем защиты, способных блокировать известные шаблоны атак. Кроме того, специалисты советуют обратить внимание на IP-адреса, связанные с ранними попытками эксплуатации, и при необходимости добавить их в черные списки.

С учетом того, что уязвимость уже внесена в каталог KEV, федеральные агентства США обязаны устранить ее в установленные сроки. Однако частные компании также должны отнестись к угрозе серьезно, поскольку задержки с установкой патчей могут привести к утечкам данных и финансовым потерям.

В целом ситуация с CitrixBleed 2 подтверждает тенденцию к увеличению числа Zero-day атак, когда злоумышленники находят и используют уязвимости до их официального исправления. Это требует от организаций более гибкого подхода к кибербезопасности, включая постоянный мониторинг угроз, использование систем поведенческого анализа и оперативное реагирование на новые риски.