Исследовательская группа Defensive Threat Research обнаружила продолжающуюся вредоносную кампанию по распространению трояна удаленного доступа (Remote Access Trojan, RAT) Gh0st с помощью методов SEO-отравления и фальшивых веб-сайтов, имитирующих сервис перевода DeepL. Данная кампания в основном нацелена на китайскоязычных пользователей, заманивая их на скачивание вредоносного программного обеспечения, замаскированного под доверенный инструмент перевода DeepL. Загружаемый вредоносный код представляет собой троянец Gh0st RAT, который позволяет злоумышленникам вести наблюдение, контролировать и похищать данные с зараженных компьютеров.

Описание

Кампания основана на манипулировании алгоритмами поисковых систем для продвижения вредоносных доменов в верхнюю часть результатов поиска. После установки Gh0st RAT обеспечивает постоянное присутствие на системе и связывается с командными серверами (Command-and-Control, C2), что позволяет осуществлять долгосрочный несанкционированный доступ.

Gh0st RAT - это давно существующий и широко используемый троянец удаленного доступа, известный своими скрытностью и функционалом управления. Изначально ассоциировавшийся со шпионскими кампаниями, он продолжает оставаться предпочтительным инструментом для злоумышленников, нацеливающихся на правительства, бизнес и частных лиц. Эта недавняя кампания наглядно демонстрирует, как SEO-отравление - тактика, при которой атакующие манипулируют рейтингами поисковых систем, - эффективно используется для обмана пользователей, ищущих легитимное программное обеспечение. Создавая убедительные клоны DeepL, злоумышленники обманом заставляют пользователей заражать свои собственные системы.

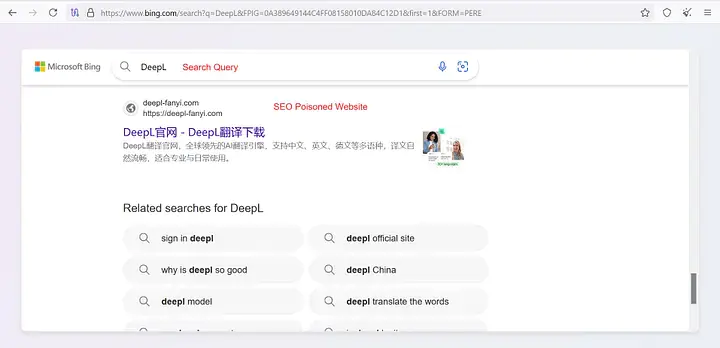

Кампания активна в настоящее время и в основном ориентирована на китайскоязычных пользователей. Угрозоисполнители используют поддельные веб-сайты программного обеспечения для перевода DeepL в качестве приманки, представляя их как законные источники для скачивания. Эти вредоносные сайты продвигаются с помощью методов SEO-отравления, причем заметная концентрация отравленных ссылок наблюдается в результатах поиска Bing.

Когда пользователи нажимают на эти ссылки, они попадают на архивные файлы, скрывающие исполняемые вредоносные нагрузки. После запуска эти нагрузки устанавливают Gh0st RAT, что позволяет атакующим проводить наблюдение, красть конфиденциальные данные и поддерживать удаленный контроль над системой жертвы.

Когда жертва ищет на китайском языке ключевые слова, связанные с программным обеспечением для перевода DeepL, ей часто показываются отравленные результаты поиска, расположенные на первой странице поисковых систем, в частности Bing и Baidu, которые широко используются в регионе. Эти ссылки с высоким рейтингом ведут ничего не подозревающих пользователей на поддельные страницы загрузки DeepL, разработанные для имитации официального веб-сайта DeepL Translator. Исследовательская группа Defentive успешно воспроизвела этот сценарий атаки. Веб-сайт-имитатор близко копирует брендинг и макет DeepL, содержа обманчивые заголовки на китайском языке, такие как: «Опыт использования DeepL Translator для Windows на официальном сайте DeepL».

После того как жертва нажимает на кнопку «Скачать DeepL», ей предоставляется ZIP-архив, размещенный на подозрительном домене, контролируемом злоумышленником. ZIP-файл с именем DeepLSetup.zip содержит файл установщика Microsoft (MSI) с шаблоном именования DeepLSetup-{СлучайныеЦифры}.msi. При запуске установщик отображает правдоподобный интерфейс установки, чтобы создать ложное ощущение подлинности, в то время как в фоновом режиме тихо развертывается вредоносная программа Gh0st RAT. Это обманчивое поведение позволяет атакующему установить удаленный доступ к системе жертвы, не вызывая подозрений.

В процессе установки MSI-файл помещает вредоносный исполняемый файл - фактическую нагрузку Gh0st RAT - по следующему пути: C:\\ProgramData\\S2ElrV\\mitey[.]exe. Командная строка выполнения, которая инициирует запуск вредоносной программы с повышенными привилегиями, была зафиксирована исследователями.

Для обеспечения постоянства (persistence) на скомпрометированном хосте вредоносная программа изменяет ключ автозапуска реестра Windows для выполнения вредоносного двоичного файла при запуске системы. Ключ реестра: HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run, имя значения: MyApplication, данные значения: C:\ProgramData\S2ElrV\mitey[.]exe. Кроме того, эта разновидность помещает пакетный сценарий Windows (BAT-файл) по пути: C:\\Users\\admin\\AppData\\Roaming\\5373631A[.]bat. Этот сценарий continuously отслеживает систему на наличие процесса mitey[.]exe. Если процесс не обнаружен, сценарий перезапускает его из места его расположения, гарантируя, что троянец остается активным даже после попыток его завершения.

Вредоносная программа Gh0st RAT взаимодействует со своим командным сервером (C2) с использованием протокола TCP, что часто позволяет обойти традиционные инструменты мониторинга безопасности, полагающиеся на обнаружение на основе HTTP/HTTPS или DNS. Это использование малозаметного нестандартного TCP-трафика создает значительную слепую зону, позволяя злоумышленникам сохранять скрытый доступ к скомпрометированным системам. Исследовательской группе Defentive Threat Research удалось идентифицировать и перехватить инфраструктуру C2, связанную с этой кампанией. Активная конечная точка C2 наблюдалась по адресу 154[.]23[.]221[.]136:1821. Дальнейшее расследование показало, что этот IP-адрес размещен в автономной системе AS18186 (NEBULA-GLOBAL) - провайдере хостинга из Гонконга, который часто злоупотребляется в вредоносных кампаниях из-за слабого реагирования на жалобы и услуг, ориентированных на анонимность.

Данный случай подчеркивает сохраняющуюся актуальность Gh0st RAT и изощренность методов доставки, используемых современными киберпреступниками. Атаки с использованием SEO-отравления представляют особую опасность, поскольку эксплуатируют доверие пользователей к результатам поиска. Для защиты эксперты рекомендуют всегда скачивать программное обеспечение исключительно с официальных веб-сайтов, проверять цифровые подписи файлов, использовать комплексные решения безопасности и проявлять бдительность при переходе по ссылкам из поисковых систем, особенно если они ведут на сайты с подозрительными доменными именами.

Индикаторы компрометации

IPv4 Port Combinations

- 154.23.221.136:1821

Domains

- app-deepl.com

- deepl-fanyi.com

- fanyi-deepl.com

- linkgodrive.icu

URLs

- https://3efa80a98d7746af5da5f4a366db1782.linkgodrive.icu/DeepLSetup.zip

SHA256

- e815f451f1f48085966b061cf8d6b0ebe88b77125ef23da4a00442f4705fb540