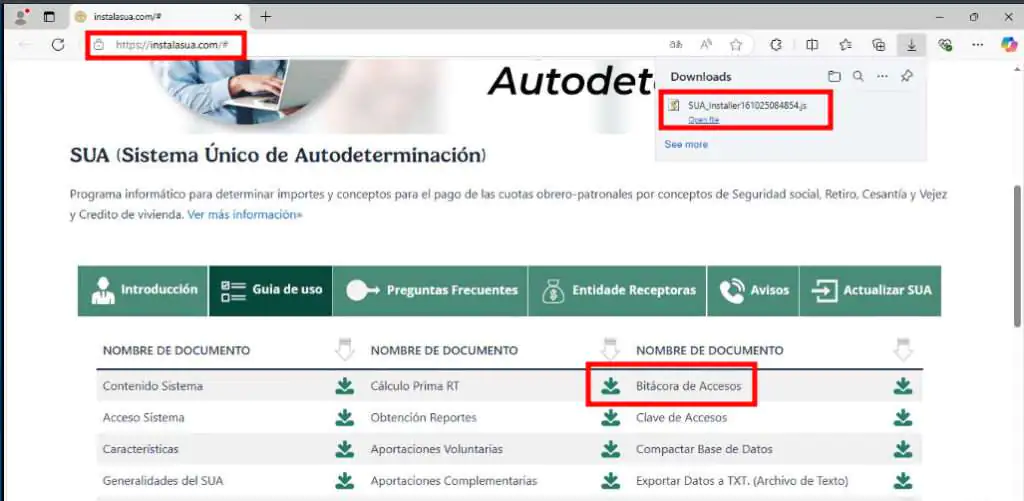

Зафиксирована новая кампания киберпреступников, в рамках которой злоумышленники создали фишинговый сайт, имитирующий официальный правительственный портал Мексики. Целью атаки является обман пользователей и скрытая загрузка вредоносного JavaScript-файла через механизм так называемого drive-by download (загрузки при посещении).

Описание

Мошеннический ресурс маскируется под систему SUA (Sistema Único de Autodeterminación), используемую для расчёта взносов работодателей и работников в системы социального обеспечения, пенсионного обеспечения, выплат при увольнении, а также программ поддержки пожилых граждан и жилищного кредитования. Посетителям предлагается загрузить документы или программное обеспечение, связанное с этими выплатами, что на деле приводит к установке вредоносного скрипта.

По данным исследования, домен, используемый для распространения вредоносного программного обеспечения, был зарегистрирован примерно семь месяцев назад. Примечательно, что на момент публикации данного материала многие антивирусные системы и чёрные списки не маркируют его как опасный. Для придания видимости легитимности некоторые элементы сайта, включая ссылки и отдельные страницы, перенаправляют пользователей на настоящие правительственные порталы Мексики.

После выполнения на компьютере жертвы скрипт начинает работать в фоновом режиме, не проявляя видимой активности. Он манипулирует ключами реестра Windows и запускает браузер в headless-режиме (без графического интерфейса), что позволяет избежать обнаружения традиционными средствами защиты. Основными целями вредоносной программы являются кража сессионных cookies и других конфиденциальных данных из популярных браузеров, таких как Google Chrome и Microsoft Edge. Полученная информация позволяет злоумышленникам получать доступ к учетным записям пользователей без необходимости ввода паролей.

Для координации атаки скрипт связывается с командным сервером (C2 - Command and Control), расположенным на домене extensioninstaller.onrender[.]com. На этом этапе происходит подтверждение успешного заражения, а также присвоение каждому скомпрометированному устройству уникального идентификатора. Это позволяет злоумышленникам отслеживать масштабы кампании и управлять ботами в сети.

Анализ домена C2 выявил наличие других образцов вредоносного программного обеспечения, использующих схожие шаблоны именования файлов и методы работы. Это свидетельствует о том, что злоумышленники, стоящие за кампанией, активно развивают свою инфраструктуру и, возможно, используют несколько вариантов вредоносных нагрузок для различных целей.

Эксперты по кибербезопасности отмечают, что подобные атаки, использующие социальную инженерию и имитацию государственных ресурсов, представляют особую опасность. Пользователи склонны больше доверять официальным сайтам, что увеличивает эффективность фишинговых кампаний. Рекомендуется всегда проверять подлинность веб-адресов, особенно при работе с конфиденциальными данными или осуществлении платежей, а также использовать многофакторную аутентификацию для защиты учетных записей.

На текущий момент неизвестно, кто именно стоит за данной кампанией, и являются ли атаки целевыми или массовыми. Тем не менее, активность злоумышленников демонстрирует необходимость усиления мер защиты как на уровне организаций, так и среди обычных пользователей.

Индикаторы компрометации

Domains

- extensioninstaller.onrender.com

- instalasua.com