В сентябре 2025 года специалисты компании Field Effect начали отслеживание целенаправленной фишинг-кампании в Microsoft Teams, в ходе которой злоумышленники используют встроенный в Windows инструмент Quick Assist для удалённого контроля и внедрения вредоносных программ. Атака основана на социальной инженерии и эксплуатирует доверие сотрудников к внутренним IT-службам, что делает её особенно коварной.

Описание

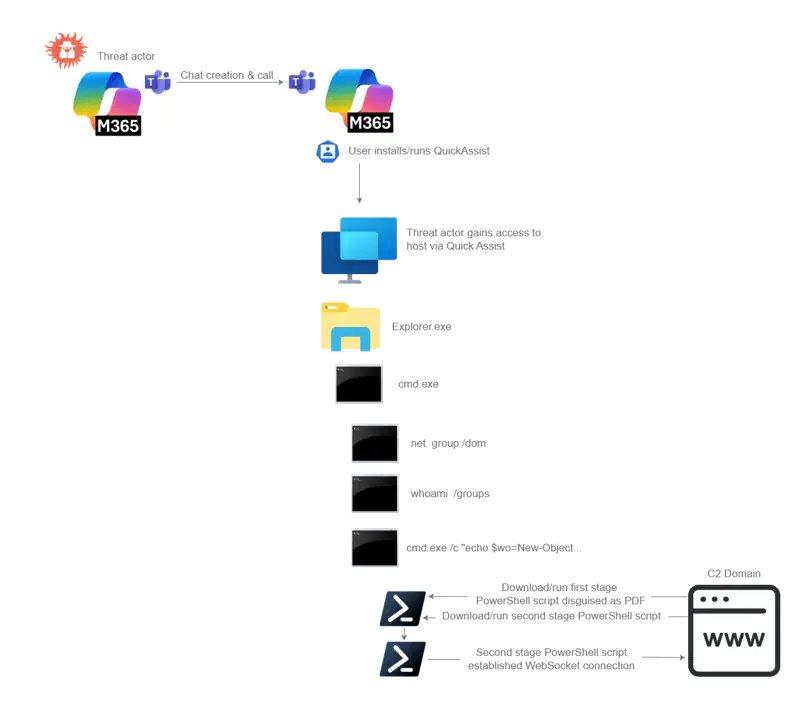

Инциденты начинаются с голосового вызова (вишинг) в Microsoft Teams. Звонок поступает от внешнего пользователя, имя которого отображается как «Help Desk» или «Service Desk», что имитирует обращение внутренней службы технической поддержки. В ходе разговора сотруднику сообщают о некой проблеме с его компьютером и просят предоставить удалённый доступ с помощью приложения Quick Assist. Этот инструмент для удалённого администрирования предустановлен по умолчанию в современных версиях Windows, включая Windows 11, и позволяет разрешить другому пользователю просматривать экран и управлять системой. Для его быстрого запуска даже существует сочетание клавиш Ctrl+Win+Q.

Исследователи отмечают, что на этапе первоначального доступа злоумышленники действуют автоматизированно, быстро создавая и сменяя аккаунты в Microsoft 365. Для атак используются арендаторы (тенанты) на базовых доменах "onmicrosoft.com", названия которых часто содержат отсылки к IT и кибербезопасности, например, "certifieditsec[.]onmicrosoft[.]com". Имена пользователей в этих арендаторах также типовые: "helpdesk", "itadmin", "systemsadmin" и тому подобные. Способность операторов кампании быстро создавать новые учётные записи, обходя протоколы безопасности Microsoft, вызывает серьёзную озабоченность. Важно отметить, что хотя Teams предупреждает пользователей о подозрительных *сообщениях* из внешних арендаторов, функция оповещения о подозрительных *голосовых вызовах* появится только в феврале 2026 года.

Как только доверчивый сотрудник запускает сеанс Quick Assist, злоумышленник получает контроль над его компьютером. Первым делом оператор проводит разведку, выполняя команды для перечисления групп пользователей, такие как "net group /dom" и "whoami /groups". Следующим шагом становится запуск PowerShell-скрипта через "cmd.exe". Этот скрипт загружает следующую стадию атаки - полезную нагрузку (payload) для установления связи с командным сервером (C2, Command and Control). Начиная с ноября 2025 года, наблюдались команды, загружающие скрипты с доменов вроде "prosearium[.]net" и "aerobionix[.]com", маскирующиеся под файлы PDF.

Загружаемый PowerShell-код тщательно обфусцирован и выполняет три ключевые функции. Во-первых, он пытается обойти механизмы защиты Antimalware Scan Interface (AMSI), патча строку «AmsiScanBuffer» в памяти. Во-вторых, содержит функцию для шифрования строк с использованием XOR-шифра и кодирования base64. В-третьих, отправляет на C2-сервер метаданные о системе жертвы и получает вторую стадию полезной нагрузки, используя жёстко заданный User-Agent, что, вероятно, помогает фильтровать запросы от исследователей.

Финальная стадия - загрузка и выполнение трояна удалённого доступа (RAT, Remote Access Trojan), который использует протокол WebSocket для связи с тем же C2-сервером. Этот RAT предоставляет злоумышленнику полный контроль над скомпрометированным хостом, позволяя выполнять любые команды. Анализ показал, что у данного троянца есть функции рекогносцировки системы и проверки User-Agent, схожие с RAT, описанным ранее в блоге SentinelOne.

Особенностью кампании является использование легитимного, доверенного инструментария Windows, что затрудняет его блокировку традиционными средствами защиты. Кроме того, домены, используемые для размещения вредоносных скриптов на втором этапе, часто не являются новыми, а размещаются на популярном хостинг-провайдере M247, что может помогать им дольше оставаться незамеченными.

Field Effect сообщила обо всех обнаруженных арендаторах Microsoft 365 корпорации Microsoft для дальнейшего расследования. Данная атака служит серьёзным напоминанием о том, что социальная инженерия остаётся мощным оружием в арсенале киберпреступников. Специалисты по безопасности рекомендуют усилить обучение сотрудников, обращая особое внимание на сценарии вишинга, и рассмотреть возможность ограничения использования Quick Assist или установки строгих правил его применения в корпоративной среде до внедрения Microsoft запланированных улучшений в защите Teams.

Индикаторы компрометации

IPv4

- 149.154.158.86

- 162.252.172.102

- 162.252.172.16

- 162.252.172.21

- 162.252.172.245

- 162.252.172.74

- 162.252.172.83

- 162.252.173.45

- 162.252.174.119

- 164.173.252.162

- 165.172.252.162

Domains

- aerobionix.com

- certifieditengineering.onmicrosoft.com

- certifieditsec.onmicrosoft.com

- certifieditsecurity.onmicrosoft.com

- certifiednetupdate.onmicrosoft.com

- certifiedvpnsecurity.onmicrosoft.com

- elaantravel.com

- enterprisegradesecurities.onmicrosoft.com

- enterpriseitmonitoringewf12.onmicrosoft.com

- enterprisesecsolutions.onmicrosoft.com

- enterprisesecurityanalysis.onmicrosoft.com

- flyskyenterprise.com

- halungroup.com

- ibizers.com

- incidentresponseit.onmicrosoft.com

- infrastructurefirewall.onmicrosoft.com

- infrastructureinternal.onmicrosoft.com

- internalnetsolution.onmicrosoft.com

- internalvpnsolution.onmicrosoft.com

- itsecuritycertified.onmicrosoft.com

- j4jobspk.com

- khanvas.com

- mandatorynetsecurity.onmicrosoft.com

- mandatorynetworkmonitoring.onmicrosoft.com

- mandatoryvirtualprivatenet.onmicrosoft.com

- mandatoryvpnsec.onmicrosoft.com

- maxolutions243.com

- mdbelaluddin.com

- officesups365.onmicrosoft.com

- onsupport365.onmicrosoft.com

- privatenetaudit.onmicrosoft.com

- privatenethardening.onmicrosoft.com

- prosearium.net

- saidozdemir.com

- securityanalysisenterprise.onmicrosoft.com

- systemharden.onmicrosoft.com

- systemhardeningwefewweggwer.onmicrosoft.com