Эксперты по кибербезопасности обнаружили новую вредоносную программу-вымогатель Warlock, которая распространяется через цепочку уязвимостей в платформе SharePoint. Атака использует критические уязвимости CVE-2025-53770 и CVE-2025-53771 для проникновения в корпоративные сети, демонстрируя эволюцию тактик киберпреступников.

Описание

Warlock представляет собой сложный многоступенчатый инструмент, сочетающий передовые методы шифрования с целенаправленными техниками уклонения от защиты. Анализ образцов вредоносной программы, проведенный через песочницы и включающий статический и динамический анализ, выявил методичный подход к максимизации ущерба при одновременной защите от обнаружения и удаления.

Особенностью этой ransomware-атаки (программы-вымогателя) является механизм самосохранения - функция проверки имени хоста, которая намеренно избегает шифрования определенных систем. В коде обнаружен жестко заданный плейсхолдер "replacethiswhitehost", при совпадении с которым шифрование файлов пропускается. Это указывает на расчетливый подход создателей к сохранению собственной инфраструктуры.

После проникновения через уязвимости SharePoint программа выполняет многоэтапную атаку, которая включает остановку служб безопасности, удаление точек восстановления и реализацию гибридной схемы шифрования с использованием алгоритмов ChaCha20 и Curve25519. Анализ Hybrid Analysis подтверждает использование библиотеки CryptoPP, статически связанной с исполняемым файлом.

Warlock демонстрирует сложные методы противодействия защите. Программа останавливает список служб, связанных с резервным копированием, базами данных, теневными копиями и антивирусным ПО, используя метод ControlService с параметром SERVICE_CONTROL_STOP. Также принудительно завершаются процессы, которые могут помешать шифрованию.

Особое внимание злоумышленники уделили уничтожению возможностей восстановления данных. Ransomware удаляет все теневые копии томов через вызов функции CreateVssBackupComponentsInternal и последующего DeleteSnapshots для каждой найденной теневой копии. Дополнительно используется API SHEmptyRecycleBinW для очистки корзины на всех дисках с флагами, отключающими подтверждение, индикатор прогресса и звуковые уведомления.

Механизм шифрования демонстрирует высокий уровень технической сложности. Warlock создает несколько потоков для обработки шифрования файлов, предварительно добавляя расширение ".x2anylock" к каждому файлу через MoveFileW. Для шифрования используется комбинация Curve25519 и ChaCha20: генерируются 32 случайных байта (сессионный закрытый ключ), вычисляется 32-байтный сессионный открытый ключ с помощью Curve25519, затем вычисляется 32-байтный общий секрет с использованием сессионного закрытого ключа и жестко заданного 32-байтного открытого ключа.

Ключ ChaCha20 представляет собой SHA256 от общего секрета, а вектор инициализации (IV) равен первым 8 байтам от ключа. Злоумышленники могут восстановить общий секрет, используя сессионный открытый ключ, который записывается в зашифрованный файл, и секретный закрытый ключ, соответствующий жестко заданному открытому ключу.

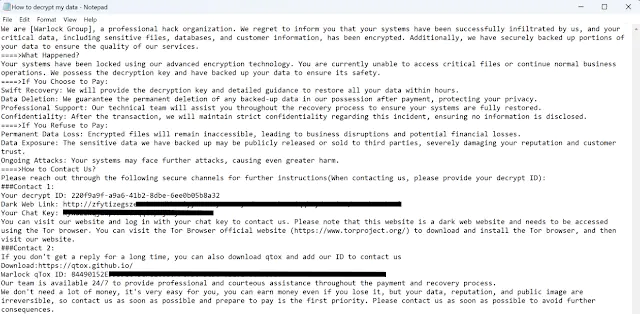

Warlock демонстрирует избирательный подход к шифрованию - программа проверяет тип диска через GetDriveTypeW, который должен отличаться от DRIVE_NO_ROOT_DIR и DRIVE_CDROM, и пропускает определенные файлы и каталоги. В каждом зашифрованном каталоге создается файл с инструкциями "How to decrypt my data.txt".

Анализ платформы Hybrid Analysis выявляет множественные поведенческие индикаторы функциональности Warlock, включая уникальное расширение файлов, использование алгоритма ChaCha20 и систематическое завершение служб резервного копирования и антивирусного ПО. Платформа предоставляет детальный контекст и информацию для дальнейшего исследования во время динамического анализа вредоносной программы.

Обнаружение Warlock подчеркивает важность своевременного устранения уязвимостей в корпоративных системах, особенно в таких широко используемых платформах, как SharePoint. Организациям рекомендуется применять комплексный подход к безопасности, включая регулярное обновление систем, многоуровневую защиту и подготовку инцидентного реагирования.

Индикаторы компрометации

SHA256

d1f9ace720d863fd174753e89b9e889d2e2f71a287fde66158bb2b5752307474

Targeted processes

- sql.exe

- oracle.exe

- ocssd.exe

- dbsnmp.exe

- synctime.exe

- agntsvc.exe

- isqlplussvc.exe

- xfssvccon.exe

- mydesktopservice.exe

- ocautoupds.exe

- encsvc.exe

- firefox.exe

- tbirdconfig.exe

- mydesktopqos.exe

- ocomm.exe

- dbeng50.exe

- sqbcoreservice.exe

- excel.exe

- infopath.exe

- msaccess.exe

- mspub.exe

- onenote.exe

- outlook.exe

- powerpnt.exe

- steam.exe

- thebat.exe

- thunderbird.exe

- visio.exe

- winword.exe

- wordpad.exe

- notepad.exe

Targeted services

- vss

- sql

- svc$

- memtas

- mepocs

- sophos

- veeam

- backup

- GxVss

- GxBlr

- GxFWD

- GxCVD

- GxCIMgr

- DefWatch

- ccEvtMgr

- ccSetMgr

- SavRoam

- RTVscan

- QBFCService

- QBIDPService

- Intuit.QuickBooks.FCS

- QBCFMonitorService

- YooBackup

- YooIT

- zhudongfangyu

- sophos

- stc_raw_agent

- VSNAPVSS

- VeeamTransportSvc

- VeeamDeploymentService

- VeeamNFSSvc

- veeam

- PDVFSService

- BackupExecVSSProvider

- BackupExecAgentAccelerator

- BackupExecAgentBrowser

- BackupExecDiveciMediaService

- BackupExecJobEngine

- BackupExecManagementService

- BackupExecRPCService

- AcrSch2Svc

- AcronisAgent

- CASAD2DWebSvc

- CAARCUpdateSvc